Trojan.TrickBot

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Classement: | 3,985 |

| Niveau de menace: | 80 % (Haute) |

| Ordinateurs infectés : | 29,315 |

| Vu la première fois: | October 17, 2016 |

| Vu pour la dernière fois : | November 11, 2023 |

| Systèmes d'exploitation concernés: | Windows |

Trojan.TrickBot, un cheval de Troie bancaire, semble être le successeur de Dyre, un cheval de Troie bancaire bien connu qui était déjà responsable de nombreuses attaques à travers le monde. Il existe certainement un lien entre les deux chevaux de Troie. Ces menaces évoluent constamment, gagnant de nouvelles fonctionnalités car elles se défendent contre les nouvelles mesures de sécurité mises en œuvre par les chercheurs en sécurité PC. Dyre , également connu sous le nom de Dyreza, semble avoir évolué pour devenir Trojan.TrickBot, un nouveau cheval de Troie bancaire.

Trojan.TrickBot, un cheval de Troie bancaire, semble être le successeur de Dyre, un cheval de Troie bancaire bien connu qui était déjà responsable de nombreuses attaques à travers le monde. Il existe certainement un lien entre les deux chevaux de Troie. Ces menaces évoluent constamment, gagnant de nouvelles fonctionnalités car elles se défendent contre les nouvelles mesures de sécurité mises en œuvre par les chercheurs en sécurité PC. Dyre , également connu sous le nom de Dyreza, semble avoir évolué pour devenir Trojan.TrickBot, un nouveau cheval de Troie bancaire.

Cette semaine dans Malware Episode 20 Partie 2: Bazar Malware lié aux campagnes de chevaux de Troie Trickbot Banking pour voler des données personnelles

Trojan.TrickBot est apparu pour la première fois en octobre 2016 et à l'époque, il n'attaquait que des banques en Australie. À partir d'avril 2017, des attaques contre des banques de premier plan au Royaume-Uni, aux États-Unis, en Suisse, en Allemagne, au Canada, en Nouvelle-Zélande, en France et en Irlande ont également été signalées. Les autres noms sous lesquels ce cheval de Troie est connu incluent TheTrick, Trickster, TrickLoader, Trojan.TrickBot.e, etc. les auteurs du cheval de Troie bancaire ont ajouté à son code un composant auto-diffusant qui a rendu le malware capable de se propager automatiquement. De toute évidence, l'objectif était d'infecter autant d'ordinateurs que possible, voire des réseaux entiers avec Trojan.TrickBot. En 2018, Trojan.TrickBot est réapparu avec une gamme de capacités encore plus large.

Table des matières

TrickBot aime coopérer avec d’autres menaces de logiciels malveillants

En janvier 2019, des chercheurs ont découvert une campagne active de ransomware Ryuk dans laquelle des victimes ciblées avaient déjà été attaquées par Emotet et TrickBot. Il est prouvé que les cybercriminels ont d'abord livré Emotet par le biais de spams et de diverses techniques d'ingénierie sociale. Dans ce schéma, un ordinateur infecté par Emotet a été utilisé pour distribuer TrickBot, qui à son tour, a volé des informations sensibles qui ont aidé les attaquants à savoir si la victime est une cible appropriée de l'industrie. Si tel est le cas, ils déploieront le ransomware Ryuk sur le réseau de l'entreprise. Auparavant, en mai 2018, TrickBot avait également coopéré avec un autre cheval de Troie bancaire - IcedID.

Lorsqu'il travaille seul, TrickBot se propage généralement sur des pièces jointes corrompues déguisées en document Microsoft Office avec des macros activées. Lorsque le fichier est ouvert, les scripts malveillants s'exécutent et téléchargent furtivement le logiciel malveillant. Les dernières versions de TrickBot à partir du début de 2019 sont livrées par le biais d'e-mails de spam sur le thème de la saison prétendant provenir d'une grande société de conseil financier. Les e-mails attirent les utilisateurs avec un contenu lié à la fiscalité, une aide prometteuse pour certains problèmes fiscaux américains. Cependant, une fois ouverte, la feuille de calcul Microsoft Excel jointe à l'e-mail dépose TrickBot sur l'ordinateur de l'utilisateur.

Une brève analyse du prédécesseur de Trojan.TrickBot, le cheval de Troie Dyre

Le cheval de Troie Dyre , qui est associé à un vaste réseau de zombies composé de centaines de milliers d'ordinateurs infectés, a attaqué des dizaines de milliers d'ordinateurs dans le monde en novembre 2015. Plus de mille banques et institutions financières pourraient avoir été compromises par Dyre. Les activités de cette menace ont cessé en novembre 2015, ce qui a coïncidé avec le perquisition des bureaux d'une entreprise russe qui faisait partie du groupe d'arnaqueurs responsable de Dyre. Malheureusement, il semble qu'une personne impliquée dans le développement de Dyre en 2015 puisse désormais participer au développement de Trojan.TrickBot.

Surveiller l’évolution du Trojan.TrickBot

Trojan.TrickBot a été détecté pour la première fois en septembre 2016 dans le cadre d'une campagne contre les menaces ciblant les utilisateurs d'ordinateurs en Australie. Parmi les institutions financières australiennes touchées figurent NAB, St. George, Westpac et ANZ. Les attaques Trojan.TrickBot initiales impliquaient un module collecteur. Les nouveaux échantillons de Trojan.TrickBot incluent également des webinjects dans leur attaque et semblent encore en cours de test.

Il y a plusieurs raisons pour lesquelles les analystes de sécurité PC soupçonnent qu'il existe un lien étroit entre Trojan.TrickBot et Dyre. Le chargeur impliqué dans la plupart des attaques est très similaire. Une fois que vous avez décodé les menaces, les similitudes deviennent très évidentes. Cela signifie que de nombreux escrocs responsables du développement et de la mise en œuvre de Dyre semblent être redevenus actifs, échappant à leur arrestation et reprenant leurs activités un an après les attaques de Dyre. Trojan.TrickBot semble être une version réécrite de Dyre, conservant plusieurs des mêmes fonctions mais écrite d'une manière différente. Par rapport à Dyre, il existe une grande quantité de code en C ++ dans l'implémentation Trojan.TrickBot. Trojan.TrickBot tire parti de la CryptoAPI de Microsoft plutôt que d'avoir des fonctions intégrées pour ses opérations de chiffrement correspondantes. Voici les différences entre Trojan.TrickBot et Dyre:

- Trojan.TrickBot n'exécute pas de commandes directement mais interagit à la place avec le planificateur de tâches à l'aide de COM afin de maintenir la persistance sur l'ordinateur infecté.

- Plutôt que d'utiliser une routine de hachage SHA256 intégrée ou une routine AES, Trojan.TrickBot utilise l'API Microsoft Crypto.

- Alors que Dyre a été principalement écrit en utilisant le langage de programmation C, Trojan.TrickBot utilise une plus grande partie de C ++ pour son code.

- En plus d'attaquer de grandes banques internationales, Trojan.TrickBot peut également voler des portefeuilles Bitcoin.

- TrojanTrickBot a la capacité de collecter les e-mails et les informations de connexion via l'outil Mimikatz.

- De nouvelles fonctionnalités sont également constamment ajoutées à Trojan.TrickBot.

Ces différences, cependant, semblent indiquer qu'il existe une relation claire entre Dyre et Trojan.TrickBot, mais que Trojan.TrickBot représente en fait un stade de développement plus avancé de la menace antérieure. Trojan.TrickBot est chargé à l'aide du chargeur de menaces «TrickLoader», qui a été associé à plusieurs autres menaces, notamment Pushdo , Cutwail et Vawtrak . Cutwail, en particulier, a également été associé à la menace Dyre, ce qui rend probable que les escrocs responsables de Trojan.TrickBot tentent de reconstruire les vastes capacités dont ils bénéficiaient avec leur attaque précédente.

Détails opérationnels

Trojan.TrickBot est une menace sérieuse pour la confidentialité des utilisateurs, car son objectif principal est de voler les informations de connexion des utilisateurs pour les sites Web bancaires en ligne, les comptes Paypal, les portefeuilles de crypto-monnaie et d'autres comptes financiers et personnels. Le malware utilise deux techniques pour inciter ses victimes à fournir les données. La première technique est appelée injection statique et consiste à remplacer la page de connexion du site Web bancaire légitime par une fausse qui la copie exactement. La deuxième méthode est appelée injection dynamique et consiste à détourner le navigateur de la victime et à le rediriger vers un serveur contrôlé par les opérateurs du malware chaque fois que l'utilisateur saisit une URL appartenant à un site Web bancaire ciblé. Dans les deux cas, les données de connexion saisies par l'utilisateur sont capturées et envoyées aux opérateurs Trojan.TrickBot, et respectivement, peuvent être utilisées à mauvais escient pour commettre une fraude financière.

Trojan.TrickBot est livré dans plusieurs modules différents et un fichier de configuration. Chacun des modules remplit une tâche spécifique, comme assurer la propagation et la persistance du malware, voler les informations d'identification, etc. Afin d'éviter toute détection, les modules malveillants sont injectés dans des processus légitimes, y compris svchost. En outre, TrickBot tente de désactiver et de supprimer Windows Defender comme autre mesure pour réduire le risque d'être détecté.

Le dossier d'installation de Trojan.TrickBot se trouve dans C: \ user \ AppData \ Roaming \% Name%, où "% Name%" dépend de la version particulière du malware. Il existe également une copie de TrickBot avec un nom légèrement différent dans ce même dossier, ainsi qu'un fichier settings.ini et un dossier Data. TrickBot assure sa persistance en créant une tâche planifiée et un service. Le nom de la tâche dépend de la variante du malware, il pourrait être nommé "NetvalTask", par exemple. L'entrée de Registre est générée de manière aléatoire et située sous la ruche de service, par exemple, \ HKLM \ System \ CurrentControlSet \ Services \ {Random_name} \ imagePath. Les opérateurs de Trojan.TrickBot mettent en place les serveurs Command & Control avec lesquels le malware communique sur des routeurs sans fil piratés.

Les nouvelles versions de TrickBot sont dotées de fonctionnalités améliorées

En novembre 2018, des versions mises à jour de Trojan.TrickBot ont frappé le marché des logiciels malveillants, démontrant des fonctionnalités plus avancées. Parmi ceux-ci se trouve la fonctionnalité de verrouillage d'écran observée dans certaines versions du malware apparaissant dans les quelques mois précédant novembre 2018. Certains chercheurs pensaient à l'époque que grâce à ce nouveau composant, les auteurs du malware visaient à détenir les victimes contre rançon si le cheval de Troie était incapable d'exfiltrer les informations d'identification bancaires de l'ordinateur infecté. Des capacités améliorées pour éviter la détection ont également été ajoutées vers novembre 2018. Pourtant, une fonctionnalité encore plus dangereuse a été ajoutée à l'arsenal de Trojan.TrickBot à ce moment-là via un nouveau module de saisie de mot de passe appelé «pwgrab» - le malware n'était plus intéressé par le visité uniquement par les sites Web des utilisateurs, mais il a également pu détourner des applications populaires et voler des mots de passe enregistrés à partir de là. En dehors de cela, TrickBot a également commencé à collecter des données de navigation et de système, telles que les cookies, les termes de recherche, l'historique, les informations sur le processeur, les processus en cours, etc. De plus, le cheval de Troie a la possibilité de se mettre à jour une fois installé sur une machine, ce qui signifie qu'un ordinateur infecté aura toujours la dernière version de TrickBot, quel que soit le moment de l'infection initiale.

Une autre nouvelle version de Trojan.TrickBot a été découverte par les chercheurs de Trend Micro en janvier 2019. Cette nouvelle variante a ajouté trois nouvelles fonctionnalités au module de vol de mot de passe de TrickBot, conçu pour cibler le Virtual Network Computing (VNC), PuTTY et le Remote Desktop Protocol (RDP). Le module pwgrab de TrickBot capture les informations d'identification VNC en recherchant les fichiers contenant «.vnc.lnk» dans leurs noms dans «% APPDATA% \ Microsoft \ Windows \ Recent», «% USERPROFILE% \ Documents» et «% USERPROFILE% \ Téléchargements "dossiers. Pour récupérer les informations d'identification PuTTY et RDP, TrickBot recherche dans la clé de registre Software \ SimonTatham \ Putty \ Sessions et utilise «l'API CredEnumerateA» pour identifier et voler les mots de passe enregistrés. Ensuite, pour identifier le nom d'utilisateur, le nom d'hôte et le mot de passe enregistrés par identifiant RDP, le logiciel malveillant analyse la chaîne "target = TERMSRV". TrickBot télécharge un fichier de configuration nommé «dpost» à partir du serveur Command & Control des opérateurs et utilise une commande POST configurée pour exfiltrer les informations d'identification VNC, PuTTY et RDP collectées à partir des périphériques infectés.

En janvier 2019, des chercheurs ont également découvert que TrickBot agit également comme un accès en tant que service pour d'autres acteurs - une fois qu'il infecte une machine, il la transforme en bot et crée des coquilles inversées, permettant ainsi à d'autres opérateurs de logiciels malveillants d'accéder au réseau infecté. et déposez leurs propres charges utiles malveillantes.

Prévention des attaques Trojan.TrickBot

La meilleure façon de prévenir les attaques Trojan.TrickBot est de s'assurer que votre ordinateur est protégé par un programme anti-malware fiable et entièrement mis à jour. Les mots de passe des services bancaires en ligne doivent être forts et une authentification en deux étapes doit être mise en œuvre. Soyez prudent lorsque vous gérez vos comptes bancaires en ligne, évitez ces opérations sur des ordinateurs inconnus et analysez régulièrement votre ordinateur pour détecter les menaces avec une application de sécurité mise à jour.

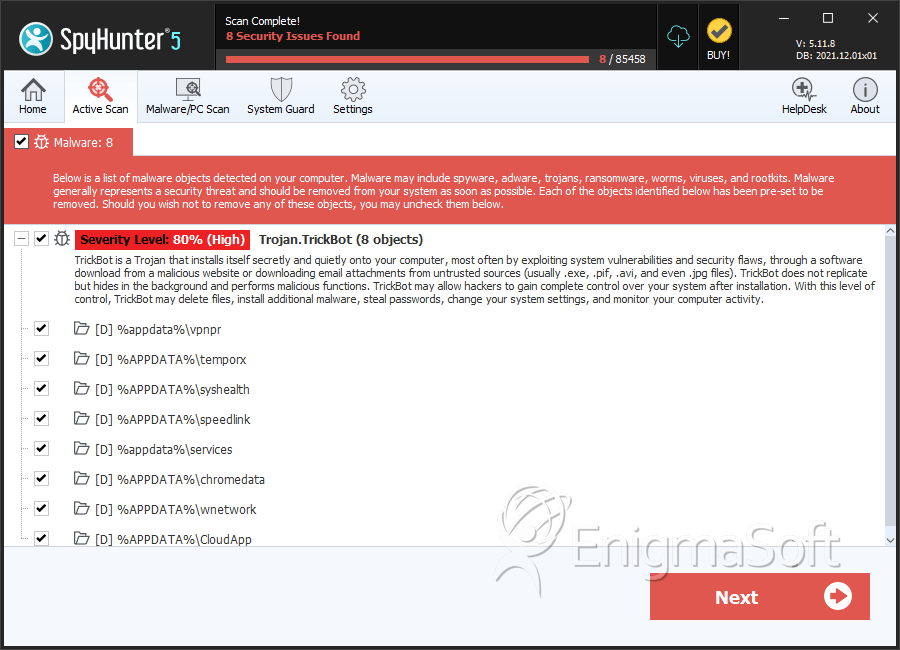

SpyHunter détecte et supprime Trojan.TrickBot

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | osqtfgwbhddfk_6uuom5e_whpvlf1aykllyyz_bds5ifmrgqrqih0yrdnnwxs437.exe | b33d85ace606ae9ba59921d45b755cf8 | 64 |

| 2. | monter.exe | 8dd6747e7ff790723a9449d085c86fc8 | 63 |

| 3. | cmslase.exe | c2703692c92cd9acb42a6112a2c990ac | 61 |

| 4. | alixqbuzlh7q0_rgjq0uxei67anelu_5fyn_wfzoza3e7yqb83gq8yfoasue4ckm.exe | e0b6bbd9bc80c81573743aba3a1494ba | 45 |

| 5. | u03wrzlmz8o06idm698895hzwni4rg2vym87c6m3jnengnqlcw29to1aogz4_zxb.exe | 63678274328832e7e24b8f0950f81c22 | 45 |

| 6. | 7ejs9huc_16gtr8iopvqa5nokd6r9gnf8udwm9knch_wt2od9ea45drh1g6348ck.exe | d2ba8d47e97e896f1c96eb063b488fce | 34 |

| 7. | wotrer.exe | dec56a7ec9115ff81a098f2a4170504b | 33 |

| 8. | monter.exe | b212e24c37596cab9338cfdd78566395 | 25 |

| 9. | cmslase.exe | 26d27317025124ac585c1a463e2986e4 | 24 |

| 10. | wotrer.exe | 0450e57c7fb70c44bd4fc95cafc061da | 23 |

| 11. | 9nqgwv8fbtif4uwo0doaf_soay33wbvced8qyhz_gdfvk5sim8qss2lg3xls85ud.exe | 682d94a60e5e5a360a1c4c5a00c45f3f | 19 |

| 12. | a0jcwvsyoru6vrdxkehkrjemn67g5vdzx8rm6zbhjeghyrphjasentbjs8k2bdtw.exe | 33e022862d91a662d0f979ff57e0a048 | 19 |

| 13. | 44983o8uh99g8n8_pmubyhu7vfxxbh898xq8hnttmrrzf28tudu7mwrrm_11c1jn.exe | 1cd7efb64b3e7bf1daaf857ba3ae4663 | 17 |

| 14. | 44783m8uh77g8l8_nkubyhu5vfxxbh878xo6hlttkppzf28tsdu5kwppk_11c1jl.exe | d4843dd4f0545ff524522a9f044e1d0f | 15 |

| 15. | qsdruqrqvj_g8va_3dr6hwg0zee8pm43bt_gzhxj9l_1r99orqjfmvtchz2a_6p5.exe | 2b218368b427eca6cc2ee35a4d03a7bc | 14 |

| 16. | _nnmyw203hl_2jipz8eiamg3qzxllt7whil9egmynr8b6_irqjccbo7spo8co8nm.exe | dd8039995c5c218eae97b0bd1f2e65b0 | 12 |

| 17. | jqdhq7n98xuae9b_j6ys2aayb8jbg62tsxjck9qs85ud2fz29np_yyrrvabferaf.exe | 1495cc33f092057224f04dccef9d8219 | 11 |

| 18. | monter.exe | 835a3ed7cab69a3cde75402a59a843e6 | 6 |

| 19. | monter.exe | 25a2930568080b56c849557993062735 | 1 |

| 20. | 1619697c3da1328767c690cadbe416f4942b1ab04a04fef9264fea44fb1b0ac5.crdownload | df00d1192451268c31c1f8568d1ff472 | 1 |

| 21. | a3064bed5b34056187313decc580ff2bcb22724202f8add0d0e836ed7cfd91ac.crdownload | eaad7777d588deef9db962f2863f8b9b | 1 |

| 22. | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 7dfc76beb5d8fc3b1ecf4de9ac204ad2 | 0 |

Détails de registre

Annuaires

Trojan.TrickBot peut créer le ou les répertoires suivants :

| %APPDATA%\AMNI |

| %APPDATA%\CloudApp |

| %APPDATA%\DirectTools |

| %APPDATA%\GpuSettings |

| %APPDATA%\NetSocket |

| %APPDATA%\NuiGet |

| %APPDATA%\SystemApps |

| %APPDATA%\WNetval |

| %APPDATA%\WSOG |

| %APPDATA%\WinNetCore |

| %APPDATA%\WinSocket |

| %APPDATA%\adirecttools |

| %APPDATA%\anydeskadserv |

| %APPDATA%\cashcore |

| %APPDATA%\chromedata |

| %APPDATA%\cleanmem |

| %APPDATA%\cmdcache |

| %APPDATA%\cpumon |

| %APPDATA%\diskram |

| %APPDATA%\dllsyslib |

| %APPDATA%\extvisual |

| %APPDATA%\gpuTools |

| %APPDATA%\gpudriver |

| %APPDATA%\gpuhealth |

| %APPDATA%\iCloud |

| %APPDATA%\mscache |

| %APPDATA%\mscloud |

| %APPDATA%\mslibrary |

| %APPDATA%\netcache |

| %APPDATA%\netrest |

| %APPDATA%\nocsys |

| %APPDATA%\safessd |

| %APPDATA%\smcvs |

| %APPDATA%\speedlan |

| %APPDATA%\speedlink |

| %APPDATA%\syscache |

| %APPDATA%\sysexts |

| %APPDATA%\syshealth |

| %APPDATA%\sysswap |

| %APPDATA%\taskhealth |

| %APPDATA%\temporx |

| %APPDATA%\vcneo |

| %APPDATA%\winnet |

| %APPDATA%\wnetwork |

| %LOCALAPPDATA%\runningpost |

| %LOCALAPPDATA%\wnetwork |

| %UserProfile%\Local Settings\Application Data\wnetwork |

| %WINDIR%\System32\config\systemprofile\AppData\Roaming\gpuTools |

| %appdata%\WinDirectTools |

| %appdata%\monolib |

| %appdata%\monolibrary |

| %appdata%\netwinlib |

| %appdata%\services |

| %appdata%\sysdefragler |

| %appdata%\vpnpr |

| %appdata%\windirect |

| %localappdata%\deploytexas |