Ryuk Ransomware

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Classement: | 14,698 |

| Niveau de menace: | 100 % (Haute) |

| Ordinateurs infectés : | 736 |

| Vu la première fois: | August 28, 2018 |

| Vu pour la dernière fois : | September 14, 2023 |

| Systèmes d'exploitation concernés: | Windows |

Le Ryuk Ransomware est un cheval de Troie de cryptage de données qui a été identifié le 13 août 2018. Il semble que des entreprises privées et des établissements de santé aient été compromis avec le Ryuk Ransomware. Des acteurs de la menace ont signalé des infections d'organisations aux États-Unis et en Allemagne. L'analyse initiale suggère que la menace a été injectée dans les systèmes via des comptes RDP compromis, mais il est possible qu'une campagne de spam parallèle transporte la charge utile de la menace sous forme de fichiers DOCX et PDF prenant en charge les macros.

Table des matières

Faits généraux et attribution

Ryuk Ransomware est apparu à la mi-août 2018 avec plusieurs attaques ciblées bien planifiées contre de grandes organisations du monde entier, chiffrant les données sur les PC et les réseaux infectés et exigeant le paiement d'une rançon en échange d'un outil de décryptage. Ryuk ne démontre pas de compétences techniques extrêmement avancées, cependant, ce qui le distingue des autres ransomwares, c'est l'énorme rançon qu'il exige . Le montant dépend de la taille de l'organisation touchée, tandis que les recherches montrent que les attaquants ont déjà empoché près de 4 millions de dollars d'extorsion à leurs victimes avec un paiement de rançon moyen de 71000 dollars en Bitcoin - dix fois le montant généralement demandé par d'autres logiciels malveillants. gentil. En janvier 2019, le montant de rançon le plus bas demandé par Ryuk est de 1,7 BTC, tandis que le plus élevé est de 99 BTC. Le nombre de transactions connues est de 52 et le produit a été réparti sur 37 adresses BTC.

Les chercheurs en cybersécurité ont remarqué des similitudes entre la campagne Ryuk et un autre ransomware appelé HERMES, attribué à un groupe APT nord-coréen parrainé par l'État et connu sous le nom de Lazarus Group. Lors de la première apparition de Ryuk, les chercheurs pensaient qu'il avait été construit sur le code source HERMES, soit par le même groupe de piratage, soit par un autre acteur qui a obtenu le code à partir de forums de logiciels malveillants clandestins. Certaines similitudes entre Ryuk et HERMES conduisent à cette conclusion. Les deux menaces de ransomware partagent des segments de code identiques, plusieurs chaînes dans Ryuk font référence à Hermes, et également lorsque Ryuk se lance, il vérifie chaque fichier crypté pour un marqueur HERMES afin de savoir si le système a déjà été attaqué par HERMES. Il existe également des différences cruciales, et comme le destinataire final des paiements frauduleux de Ryuk ne peut pas être déterminé car les opérateurs de logiciels malveillants transfèrent les fonds via de nombreux portefeuilles Bitcoin différents, l'attribution du ransomware est toujours une question de spéculation.

Dans le même temps, il existe des preuves que les cybercriminels derrière Ryuk viennent de Russie ou de ses anciens États satélites. Par exemple, la langue russe a été trouvée dans certains des fichiers cryptés, ainsi que des références culturelles dans la communication avec les victimes . Une autre théorie est que plus d'un équipage exploite Ryuk puisque dans certains cas signalés, le groupe de piratage a exigé un montant fixe, tandis que dans d'autres, il était prêt à négocier.

Attaques notables

En octobre 2017, le ransomware HERMES a été utilisé dans le cadre d'une attaque SWIFT sophistiquée contre une grande banque de Taïwan qui a volé 60 millions de dollars. Les experts estiment qu'à l'époque, HERMES n'avait été livré au réseau de la banque qu'à titre de détournement. Ce n'est probablement pas le cas avec Ryuk car la plupart des chercheurs estiment que son objectif principal est l'extorsion de la rançon des institutions ciblées.

Le ransomware Ryuk est utilisé exclusivement pour des attaques personnalisées, et son mécanisme de cryptage est développé pour servir des opérations à petite échelle qui n'affectent que les actifs et ressources cruciaux stockés dans le réseau ciblé. La plus grande explosion de Ryuk s'est produite vers Noël 2018 lorsque le ransomware a lancé sa campagne de vacances. Tout d'abord, le malware a attaqué le fournisseur d'hébergement cloud Dataresolution.net, selon la victime elle-même, en utilisant un compte de connexion compromis. La société affirme qu'aucune donnée client n'a été compromise, cependant, compte tenu de la façon dont le logiciel malveillant pénètre dans le réseau ciblé, de telles affirmations ne semblent pas très plausibles.

Plusieurs organisations de papier journal liées aux médias Tribune Publishing sont devenues la prochaine victime de Ryuk juste après Noël. L'attaque du ransomware a empêché les organisations d'imprimer leurs propres papiers, et elle a été découverte après qu'un éditeur n'a pas pu envoyer les pages finies à l'imprimerie. Certains chercheurs affirment que le malware qui a attaqué Dataresolution.net et Tribune Publishing est une nouvelle version de Ryuk nommée Cryptor2.0.

Auparavant, le 15 octobre 2018, Ryuk avait attaqué l'Onslow Water and Sewer Authority (OWASA), provoquant des perturbations dans leur réseau. Bien que les principaux services et les données clients soient restés intacts, un nombre important de bases de données et de systèmes ont dû être complètement constitués en raison de l'attaque du ransomware.

This Week in Malware Video: Episode 1 couvrant la campagne triple menace d'Emotet, Trickbot & Ryuk Ransomware volent et rançonnent des données.

Distribution

Auparavant, on supposait que Ryuk était distribué en tant qu'infection primaire via des pièces jointes malveillantes et des RDP insuffisamment protégés. Cependant, le nombre limité d'attaques contre certaines organisations de premier plan suggère que Ryuk est distribué et exploité manuellement. Cela signifie que chaque attaque doit être préparée individuellement et soigneusement, ce qui comprend un mappage réseau étendu et une collecte d'informations d'identification. Ces observations suggèrent que les attaquants étaient déjà familiarisés avec les domaines ciblés via d'autres infections de logiciels malveillants avant de pouvoir installer Ryuk.

Pour confirmer cette théorie, les dernières recherches de janvier 2019 montrent que Ryuk se propage principalement en tant que charge utile secondaire, installée manuellement par des attaquants sur des machines déjà infectées par les botnets Emotet et TrickBot. La principale méthode d'infection utilisée par Emotet consiste à utiliser des campagnes de courrier indésirable avec des documents Microsoft Office joints corrompus par des scripts malveillants. Les attaquants utilisent diverses techniques d'ingénierie sociale pour obliger l'utilisateur à ouvrir les pièces jointes et à cliquer sur «Activer le contenu», ce qui à son tour lance les scripts malveillants et permet au logiciel malveillant de s'installer sur la machine cible. L'hypothèse principale est qu'Emotet effectue l'infection initiale, se propage latéralement à travers le réseau affecté, puis lance sa propre campagne malveillante, envoyant des logiciels malveillants supplémentaires sur le réseau infecté. Ici, le plus souvent, Emotet supprime la charge utile TrickBot qui vole les informations d'identification et peut également se propager latéralement sur le réseau. Emotet et TrickBot ont les fonctionnalités de vers, de voleurs de données et de téléchargeurs de programmes malveillants supplémentaires. Trickbot est ensuite utilisé pour déposer le ransomware Ryuk sur les systèmes des institutions sélectionnées à partir desquelles les attaquants prévoient d'essayer d'extorquer une rançon. La très petite fraction des infections Ryuk observée parmi toutes les détections Emotet et TrickBot suggère, cependant, que ce n'est pas une opération standard des deux botnets pour infecter les systèmes avec Ryuk.

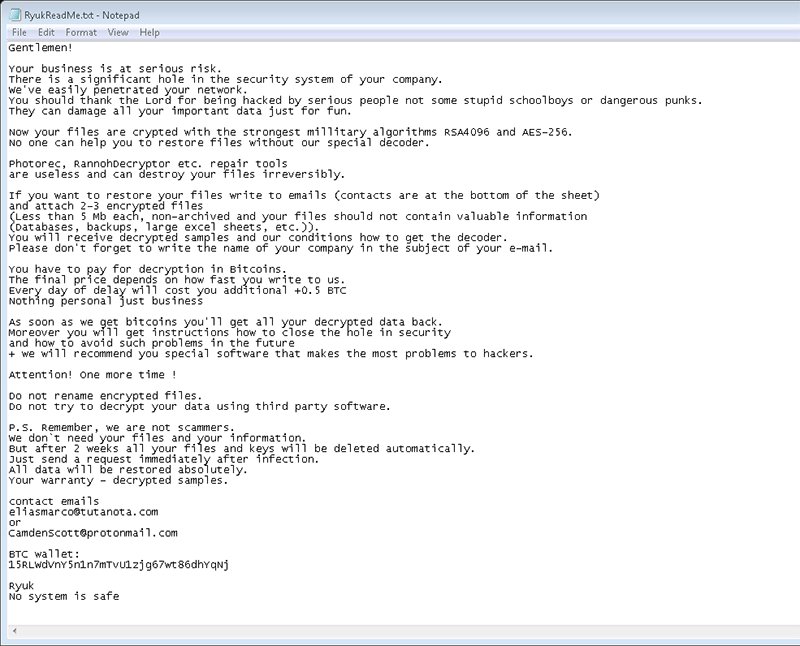

Note de rançon

La note de rançon Ryuk est contenue dans un fichier nommé RyukReadMe.txt qui est placé sur le bureau, ainsi que dans tous les dossiers. Ryuk affiche deux variantes de notes de rançon à ses victimes. Le premier est long, bien écrit et bien formulé, et il a conduit au paiement de la rançon la plus élevée enregistrée à ce jour de 50 BTC, soit 320000 $. On dirait qu'il a été affiché lors de certaines des premières attaques de Ryuk. Le second est beaucoup plus court et plus simple, mais il exige également des montants de rançon fins allant de 15 BTC à 35 BTC. Cela implique qu'il pourrait y avoir deux niveaux de victimes potentielles que les escrocs ont prévu d'attaquer.

Version 1:

"Messieurs!

Votre entreprise est gravement menacée.

Il existe une faille importante dans le système de sécurité de votre entreprise.

Nous avons facilement pénétré votre réseau.

Vous devriez remercier le Seigneur d'avoir été piraté par des gens sérieux et non par des écoliers stupides ou des punks dangereux.

Ils peuvent endommager toutes vos données importantes juste pour le plaisir.

Maintenant, vos fichiers sont cryptés avec les algorithmes militaires les plus puissants RSA4096 et AES-256.

Personne ne peut vous aider à restaurer des fichiers sans notre décodeur spécial.

Les outils de réparation Photorec, RannohDecryptor etc. sont inutiles et peuvent détruire vos fichiers de manière irréversible.

Si vous souhaitez restaurer vos fichiers, écrivez dans des e-mails (les contacts sont en bas de la feuille) et joignez 2-3 fichiers cryptés

(Moins de 5 Mo chacun, non archivés et vos fichiers ne doivent pas contenir d'informations précieuses

(Bases de données, sauvegardes, grandes feuilles Excel, etc.)).

Vous recevrez des échantillons décryptés et nos conditions pour obtenir le décodeur.

N'oubliez pas d'inscrire le nom de votre entreprise dans l'objet de votre e-mail.

Vous devez payer pour le décryptage en Bitcoins.

Le prix final dépend de la rapidité avec laquelle vous nous écrivez.

Chaque jour de retard vous coûtera +0,5 BTC supplémentaires

Rien de personnel juste des affaires

Dès que nous recevrons des bitcoins, vous récupérerez toutes vos données décryptées.

De plus, vous obtiendrez des instructions sur la façon de fermer le trou de sécurité et comment éviter de tels problèmes à l'avenir.

+ nous vous recommanderons un logiciel spécial qui pose le plus de problèmes aux pirates.

Attention! Encore une fois !

Ne renommez pas les fichiers cryptés.

N'essayez pas de déchiffrer vos données à l'aide d'un logiciel tiers.

PS Rappelez-vous, nous ne sommes pas des escrocs.

Nous n'avons pas besoin de vos fichiers et de vos informations.

Mais après 2 semaines, tous vos fichiers et clés seront supprimés automatiquement.

Envoyez simplement une demande immédiatement après l'infection.

Toutes les données seront restaurées de manière absolue.

Votre garantie - échantillons décryptés.

courriels de contact

eliasmarco@tutanota.com

ou alors

CamdenScott@protonmail.com

Portefeuille BTC:

15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

Aucun système n'est sûr "

Version 2:

«Tous les fichiers de chaque hôte du réseau ont été chiffrés avec un algorithme puissant.

Les sauvegardes ont été chiffrées ou supprimées ou les disques de sauvegarde ont été formatés.

Les clichés instantanés ont également été supprimés, de sorte que F8 ou toute autre méthode peut endommager les données cryptées mais pas récupérer.

Nous avons exclusivement un logiciel de décryptage adapté à votre situation

Aucun logiciel de décryptage n'est disponible dans le public.

NE PAS RÉINITIALISER OU ARRÊTER - les fichiers peuvent être endommagés.

NE PAS RENOMMER OU DÉPLACER les fichiers chiffrés et lisez-moi.

NE SUPPRIMEZ PAS les fichiers Lisez-moi.

Cela peut conduire à l'impossibilité de récupérer certains fichiers.

Pour obtenir des informations (décrypter vos fichiers) contactez-nous à

MelisaPeterman@protonmail.com

ou alors

MelisaPeterman@tutanota.com

Portefeuille BTC:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

Ryuk

Aucun système n'est sûr "

Le corps des notes de rançon Ryuk ne change pas d'un cas à l'autre, à l'exception des adresses e-mail de contact et de l'adresse du portefeuille BTC donnée. La note de rançon contient généralement une adresse sur tutanota.com et une sur protonmail.com, tandis que les noms des e-mails appartiennent souvent à des modèles Instagram ou à d'autres personnes célèbres. Il est remarquable que la deuxième version de la note de rançon Ryuk ressemble beaucoup aux notes de rançon BitPaymer, mais on ne sait pas comment les acteurs derrière les deux menaces de ransomware sont liés les uns aux autres.

Les versions plus récentes de Ryuk affichent une note de rançon qui ne contient que des adresses e-mail mais pas d'adresses de portefeuille BTC. Il lit ce qui suit:

"Votre réseau a été pénétré.

Tous les fichiers de chaque hôte du réseau ont été chiffrés avec un algorithme puissant.

Les sauvegardes ont été soit des clichés instantanés cryptés également supprimés, de sorte que F8 ou toute autre méthode peut endommager les données cryptées mais pas récupérer.

Nous avons exclusivement un logiciel de décryptage adapté à votre situation. Il y a plus d'un an, les experts mondiaux ont reconnu l'impossibilité de déchiffrer par quelque moyen que ce soit, à l'exception du décodeur d'origine. Aucun logiciel de décryptage n'est disponible dans le public. Les sociétés antivirus, les chercheurs, les informaticiens et personne d'autre ne peuvent vous aider à crypter les données.

NE PAS RÉINITIALISER OU ARRÊTER - les fichiers peuvent être endommagés. NE SUPPRIMEZ PAS les fichiers Lisez-moi.

Pour confirmer nos intentions honnêtes, envoyez 2 fichiers aléatoires différents et vous le ferez déchiffrer. Cela peut provenir de différents ordinateurs de votre réseau pour être sûr qu'une seule clé décrypte tout. 2 fichiers que nous débloquons gratuitement

Pour obtenir des informations (décrypter vos fichiers) contactez-nous à cliffordcolden93Qprotonmail.com Ou Clif fordGolden93@tutanota.com

Vous recevrez l'adresse btc pour le paiement dans la lettre de réponse Ryuk No system is safe. "

Caractéristiques techniques

De la même manière que HERMES, Ryuk utilise les algorithmes de cryptage RSA-2048 et AES-256. En outre, les deux menaces de logiciels malveillants utilisent le format Microsoft SIMPLEBLOB pour stocker les clés dans l'exécutable du logiciel malveillant, et les deux utilisent le marqueur «HERMES» pour vérifier si un fichier a été chiffré. Une différence majeure est la façon dont Ryuk gère l'accès aux fichiers, ainsi que l'utilisation d'une deuxième clé RSA publique intégrée. Alors qu'HERMES génère une clé RSA privée pour chaque victime, Ryuk utilise deux clés RSA publiques qui sont intégrées dans l'exécutable. Puisqu'il n'y a pas de clé privée spécifique à la victime, tous les hôtes peuvent être déchiffrés avec la même clé de déchiffrement. Cela semble être une faiblesse dans la version Ryuk, cependant, ce n'est pas le cas car le logiciel malveillant crée une clé unique pour chaque exécutable, un seul exécutable étant utilisé pour une organisation cible unique. Par conséquent, même si la clé est divulguée, elle ne déchiffrera que les données chiffrées par l'exécutable correspondant. Il semble très probable que Ryuk génère une paire de clés RSA pour chaque victime avant l'attaque.

L'opération Ryuk comprend deux types de binaires - un compte-gouttes et une charge utile exécutable. Le compte-gouttes peut rarement être analysé car la charge utile exécutable supprime le compte-gouttes une fois l'installation terminée. Lors de l'exécution, le dropper crée un chemin de dossier d'installation en fonction de la version de Windows exécutée sur l'hôte cible. Par exemple, pour Windows XP, le chemin du dossier du logiciel malveillant serait C: \ Documents and Settings \ Default User, tandis que pour Windows Vista, ce serait C: \ Users \ Public. Ensuite, le logiciel malveillant crée un nom aléatoire pour le fichier exécutable composé de cinq caractères alphabétiques. Après cela, le dropper écrit et exécute la version 32 ou 64 bits correspondante de l'exécutable de la charge utile intégrée. C'est, à savoir, cette charge utile exécutable écrite par le dropper qui contient la logique de Ryuk pour crypter les fichiers sur l'hôte. Ryuk essaie de crypter tous les fichiers et hôtes accessibles qui ont des entrées ARP (Address Resolution Protocol), à l'exception des lecteurs de CD-ROM. Une extension de fichier ".ryk" est ajoutée à chaque fichier crypté, tandis que tous les répertoires contiennent également la note de rançon RyukReadMe.txt.

Les dernières versions de Ryuk n'ont aucune fonctionnalité de persistance. Contrairement à d'autres familles de ransomwares connues, Ryuk ne dispose actuellement pas de fonctionnalités intégrées de terminaison de processus / service et d'anti-récupération. En outre, afin de désactiver l'option de restauration du système Windows par laquelle les victimes pourraient essayer de récupérer leurs données, Ryuk supprime tous les clichés instantanés existants des fichiers cryptés.

Contrairement aux menaces de ransomwares courantes, Ryuk ne met pas les fichiers système Windows sur la liste blanche des fichiers qui ne doivent pas être chiffrés, ce qui signifie qu'il ne dispose d'aucun mécanisme pour assurer la stabilité de l'hôte. Remarquablement, les autres types de fichiers exécutables ne figurent pas non plus dans la liste des fichiers qui ne doivent pas être chiffrés, comme les pilotes système (.sys) et les extensions de contrôle OLE (.ocx). De nombreux noms de dossiers cruciaux ne figurent pas non plus sur la liste blanche. Par exemple, Ryuk a souvent été observé en train de tenter de crypter des fichiers Windows Bootloader, ce qui menace de rendre la machine infectée instable et même non amorçable au fil du temps. En fait, Ryuk ne répertorie que trois extensions de fichier - .exe, .dll et hrmlog, la dernière semble être un nom de fichier de journal de débogage créé par le logiciel malveillant HERMES d'origine. Les noms de dossiers figurant sur la liste blanche de Ryuk sont Mozilla, Chrome, Microsoft, Windows, Recycle.bin, AhnLab. Voici une autre similitude avec HERMES - les deux menaces de logiciels malveillants mettent sur liste blanche un dossier nommé «AhnLab» - le nom du logiciel de sécurité populaire de Corée du Sud.

Le Ryuk Ransomware est connu pour s'exécuter à partir du dossier Temp avec un nom aléatoire et enregistrer une note de rançon sur le bureau de l'utilisateur intitulée «RyukReadMe.tx». L'équipe derrière le Ryuk Ransomware peut tenter de supprimer la menace sur les ordinateurs connectés via des dossiers partagés et des lecteurs réseau non protégés par mot de passe. Le Ryuk Ransomware encode le texte, les feuilles de calcul, les livres électroniques, les présentations, les bases de données, les images, les fichiers vidéo et audio en toute sécurité. Vous devez avoir une bonne solution de sauvegarde en place pour contrer le Ryuk Ransomware et restaurer les données si nécessaire. Une politique d'accès stricte et une surveillance active vous aideront à limiter la propagation de la menace et les dommages qu'elle peut causer à votre organisation. Les sociétés audiovisuelles bloquent les fichiers liés au Ryuk Ransomware et les marquent comme:

Ransom_RYUK.THHBAAH

TR / FileCoder.lkbhx

Trojan (0053a8e51)

Trojan-Ransom.Ryuk

Trojan-Ransom.Win32.Encoder.em

Trojan.GenericKD.31177924 (B)

Trojan.Win64.S.Ryuk.174080

Trojan / Win64.Ryukran.R234812

W64 / Trojan.PIZE-2908

Les rapports d'incidents montrent que les développeurs de menaces d'origine sont passés à l'utilisation des comptes de messagerie «WayneEvenson@protonmail.com» et «WayneEvenson@tutanota.com» pour leur campagne de ransomware. Le ransomware 'wayneevenson@protonmail.com' peut s'exécuter en tant que 'PdTlG.exe' sur les machines compromises, mais vous devez noter qu'il peut utiliser des noms de fichiers aléatoires. Un nouveau trait introduit avec le Ransomware «wayneevenson@protonmail.com» semble être le chargement automatique du message de rançon via l'application Bloc-notes de Microsoft sur le bureau de l'utilisateur. Nous continuons à suivre le comportement de Ryuk Ransomware et les nouveaux vecteurs d'attaque qui sont exploités pour livrer le produit à des utilisateurs sans méfiance. Vous devez utiliser les services d'un puissant gestionnaire de sauvegarde et désactiver le chargement des macros à partir de sources non fiables. Les règles de détection du ransomware 'wayneevenson@protonmail.com' sont prises en charge par la plupart des fournisseurs audiovisuels qui marquent les fichiers associés avec les alertes suivantes:

Compte-gouttes / Win32.Ryukran.R234915

Ransom.Jabaxsta! 1.B3AA (CLASSIQUE)

Rançon / W32.Ryuk.393216

Rançon: Win32 / Jabaxsta.B! Dr

TR / FileCoder.biysh

Trojan (0053a8931)

Trojan.Agentbypassg

Trojan.Invader.bsk

Trojan.Ransom.Ryuk

Trojan.Ransom.Ryuk.A (B)

Trojan.Ransom.Win32.1398

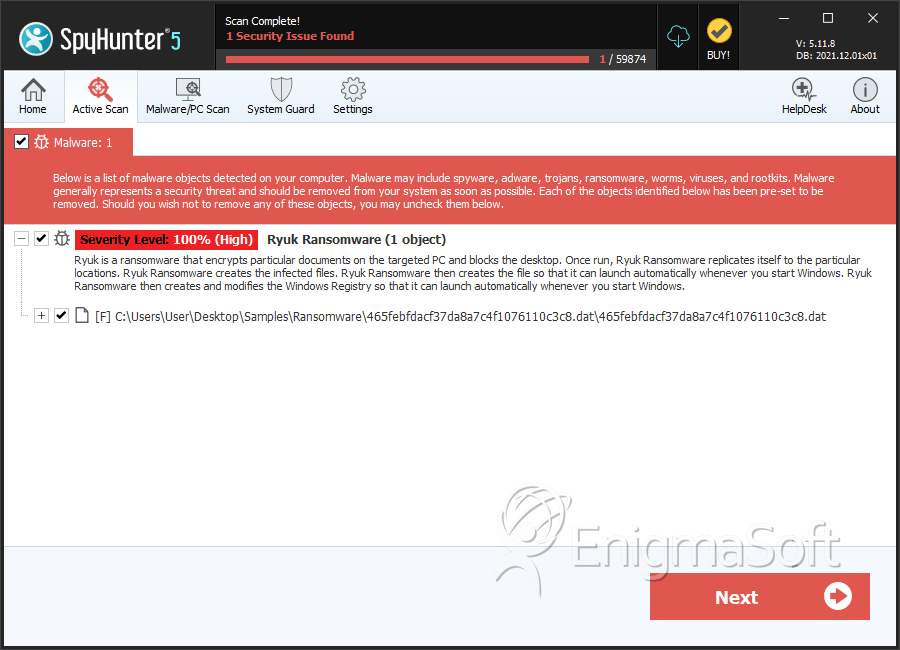

SpyHunter détecte et supprime Ryuk Ransomware

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | 465febfdacf37da8a7c4f1076110c3c8.dat | 465febfdacf37da8a7c4f1076110c3c8 | 7 |

| 2. | RyukReadMe.txt |