Emotet

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

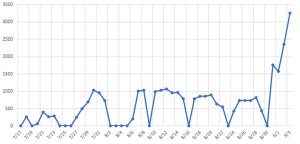

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Classement: | 13,515 |

| Niveau de menace: | 80 % (Haute) |

| Ordinateurs infectés : | 4,925 |

| Vu la première fois: | June 28, 2014 |

| Vu pour la dernière fois : | June 14, 2025 |

| Systèmes d'exploitation concernés: | Windows |

Emotet a commencé en tant que cheval de Troie bancaire il y a environ cinq ans, mais est devenu beaucoup plus. De nos jours, il est devenu l'un des botnets et des compte-gouttes de logiciels malveillants les plus dangereux au monde. Pour monétiser pleinement les attaques, Emotet abandonne souvent de nouveaux chevaux de Troie bancaires, des collecteurs d'e-mails, des mécanismes d'auto-propagation, des voleurs d'informations et même des ransomwares.

Emotet a commencé en tant que cheval de Troie bancaire il y a environ cinq ans, mais est devenu beaucoup plus. De nos jours, il est devenu l'un des botnets et des compte-gouttes de logiciels malveillants les plus dangereux au monde. Pour monétiser pleinement les attaques, Emotet abandonne souvent de nouveaux chevaux de Troie bancaires, des collecteurs d'e-mails, des mécanismes d'auto-propagation, des voleurs d'informations et même des ransomwares.

Les chercheurs en sécurité ont noté que les acteurs de la menace derrière Emotet ont pris des vacances d'été, à partir de juin 2019, au cours desquelles même les activités de commandement et de contrôle (C2) ont été interrompues. Cependant, alors que les mois d'été commençaient à se terminer, les chercheurs en sécurité ont commencé à voir une augmentation de l'activité de l'infrastructure C2 d'Emotet. Au 16 septembre 2019, Emotet est déjà à pleine vitesse avec une campagne de spam revigorée, reposant sur l'ingénierie sociale.

Table des matières

Emotet cible les utilisateurs d'ordinateurs en attirant les campagnes d'e-mails de spam

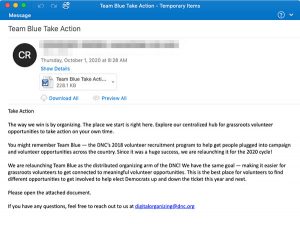

L'un des moyens les plus ingénieux et les plus menaçants par lesquels les victimes infectées par Emotet étaient le contenu de courrier électronique volé. Le malware balayerait la boîte de réception d'une victime et copierait les conversations existantes, qu'il utilisera ensuite dans ses propres courriels. Emotet citera les corps de vrais messages dans une "réponse" au courrier électronique non lu d'une victime, dans le but de les inciter à ouvrir une pièce jointe contenant des logiciels malveillants, généralement sous la forme d'un document Microsoft Word.

Il ne faut pas beaucoup d'imagination pour voir comment quelqu'un qui attend une réponse à une conversation en cours pourrait être dupe de cette manière. En outre, en imitant les conversations par e-mail existantes, y compris le contenu authentique des e-mails et les en-têtes de sujet, les messages deviennent beaucoup plus aléatoires et difficiles à filtrer par les systèmes anti-spam.

Ce qui est intéressant, c'est qu'Emotet n'utilise pas l'e-mail dont il a volé le contenu pour l'envoyer à une victime potentielle. Au lieu de cela, il envoie la conversation levée à un autre bot du réseau, qui envoie ensuite l'e-mail à partir d'un emplacement entièrement différent, en utilisant un serveur SMTP sortant complètement séparé.

Selon des chercheurs en sécurité, Emotet a utilisé des conversations électroniques volées dans environ 8,5% des messages d'attaque avant sa pause estivale. Cependant, depuis la fin des vacances, cette tactique est devenue plus importante, représentant près du quart du trafic de messagerie sortant d'Emotet.

Cybercrooks utilise Emotet pour voler des données personnelles

Les outils à la disposition des cybercriminels qui cherchent à voler des informations personnelles sur des ordinateurs sont pratiquement illimités. Il se trouve qu'Emotet est un type de menace de logiciel malveillant très efficace pour tirer parti d'une manière de lancer des campagnes de courrier électronique de spam de masse qui propage des logiciels malveillants conçus pour voler des données à un utilisateur d'ordinateur sans méfiance. La façon dont Emotet fonctionne consiste à ouvrir une porte dérobée pour d'autres menaces informatiques à haut risque, telles que le cheval de Troie Dridex, qui est spécialement conçu pour voler des données à un utilisateur d'ordinateur à l'aide de techniques de phishing agressives.

Lorsqu'il est utilisé par le bon type de pirate ou de cybercrook, Emotet peut être utilisé de manière à infiltrer un ordinateur pour charger et installer plusieurs menaces de logiciels malveillants. Même ainsi, les menaces supplémentaires installées peuvent être plus dangereuses lorsqu'elles peuvent se connecter à des serveurs de commande et de contrôle (C&C) pour télécharger des instructions à exécuter sur le système infecté.

Les effets d'Emotet ne doivent jamais être pris à la légère

Dans tous les cas de menaces de logiciels malveillants d'une portée aussi importante qu'Emotet, les utilisateurs d'ordinateurs doivent prendre les précautions nécessaires pour empêcher une telle attaque. D'un autre côté, ceux qui ont été attaqués par Emotet voudront trouver les ressources nécessaires pour détecter et éliminer la menace en toute sécurité. Si l'on permet à Emotet de fonctionner sur un ordinateur pendant une longue période de temps, le risque de vol de données exponentiellement augmente.

Les utilisateurs d'ordinateurs qui pourraient retarder l'élimination d'Emotet ou prendre les précautions appropriées mettront en danger leurs données personnelles stockées sur leur PC, ce qui pourrait entraîner de graves problèmes comme le vol d'identité. De plus, Emotet est une menace difficile à détecter, qui est principalement un processus effectué par une ressource ou une application antimalware mise à jour.

À tout moment, les utilisateurs d'ordinateurs doivent faire preuve de prudence lorsqu'ils ouvrent des e-mails avec des pièces jointes, en particulier ceux qui contiennent des pièces jointes sous forme de documents Microsoft Word, qui est connu pour être une méthode qu'Emotet utilise pour propager des logiciels malveillants.

Le retour d'Emotet

À un moment donné en 2019, les serveurs de commande et de contrôle d'Emotet étaient fermés, laissant les systèmes infectés par la menace libres d'être sous le contrôle des auteurs de Emotet. Cependant, peu de temps après la fermeture des serveurs C&C, Emotet est revenu d'entre les morts où les pirates ont non seulement pris le contrôle d'Emotet, mais ils utilisent des sites Web légitimes pour propager la menace via des campagnes de spam en piratant d'abord les sites.

Les développeurs d'Emotet auraient ciblé environ 66 000 adresses e-mail pour plus de 30 000 noms de domaine, bon nombre de ces domaines appartenant à des sites légitimes qui ont été piratés. Certains des sites légitimes attaqués par les créateurs d'Emotet sont les suivants:

- biyunhui [.] com

- broadpeakdefense [.] com

- charosjewellery [.] co.uk

- customernoble [.] com

- Holyurbanhotel [.] com

- keikomimura [.] com

- lecairtravels [.] com

- mutlukadinlarakademisi [.] com

- nautcoins [.] com

- taxolabs [.] com

- think1 [.] com

Fondamentalement, nous assisterons à une augmentation des infections de logiciels malveillants au fil du temps. Comme l'ont noté des chercheurs de Cisco Talos: «Lorsqu'un groupe de menaces se tait, il est peu probable qu'il disparaisse pour toujours», expliquant: «Au contraire, cela ouvre la possibilité à un groupe de menaces de revenir avec de nouveaux IOC, tactiques, techniques et procédures ou de nouvelles variantes de logiciels malveillants qui peuvent éviter la détection existante. "

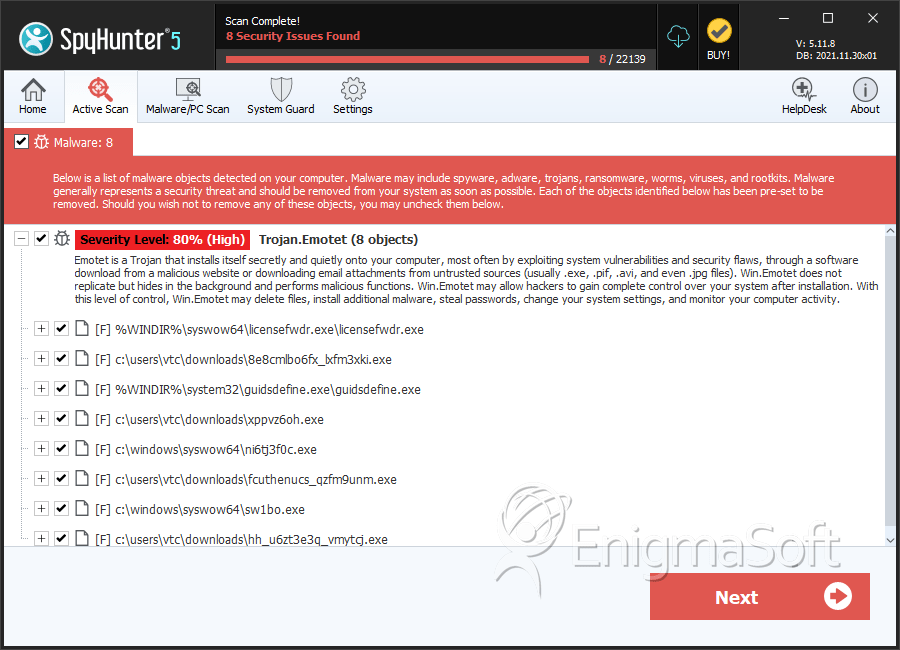

SpyHunter détecte et supprime Emotet

Emotet captures d'écran

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 14. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 15. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 16. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |