La montée en flèche massive d'Emotet Malware Q3 2020 attire l'attention

Plus tôt cette année, les opérateurs d'Emotet ont pris un congé, mais depuis le retour d' Emotet, il a été sous les projecteurs de nombreux chercheurs et organisations en sécurité. Le cheval de Troie bancaire devenu compte-gouttes occupe une place de choix dans le rapport sur les menaces d'octobre de Bromium. Le rapport met en évidence un pic stupéfiant de 1 200% du nombre d'instances Emotet détectées par HP Sure Click. Le nombre représente la comparaison entre les chiffres du T2 et du T3 de 2020.

Plus tôt cette année, les opérateurs d'Emotet ont pris un congé, mais depuis le retour d' Emotet, il a été sous les projecteurs de nombreux chercheurs et organisations en sécurité. Le cheval de Troie bancaire devenu compte-gouttes occupe une place de choix dans le rapport sur les menaces d'octobre de Bromium. Le rapport met en évidence un pic stupéfiant de 1 200% du nombre d'instances Emotet détectées par HP Sure Click. Le nombre représente la comparaison entre les chiffres du T2 et du T3 de 2020.

Il est à noter qu'Emotet a été inactif pendant la majeure partie du T2, ce qui explique en partie l'énorme pic. Cependant, l'augmentation significative de l'activité de campagne Emotet n'est pas seulement le résultat d'une utilisation intelligente des statistiques. Fin juillet, les cybercriminels derrière Emotet sont revenus en force. Le volume même des campagnes de phishing Emotet était suffisant pour justifier des avertissements publics de la part de plusieurs CERT (Computer Emergency Response Teams) ainsi que d'un de Microsoft et CISA. Le Japon et la Nouvelle-Zélande ont connu les plus gros pics d'attaques ciblées d'Emotet, mais la France, l'Italie et les Pays-Bas étaient également dans la mire des cybercriminels.

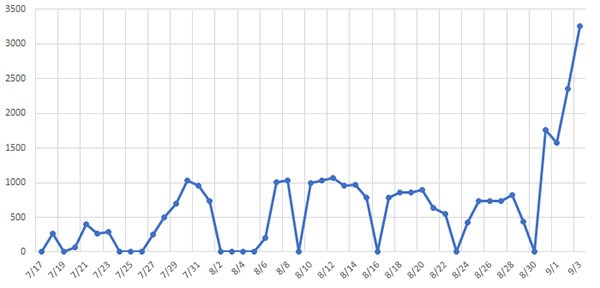

Graphique d'augmentation des logiciels malveillants Emotet - Source: cyber-ir.com

Malgré la longue pause, le principal vecteur d'infection d'Emotet n'a pas changé. Le cheval de Troie est le plus souvent répandu dans les campagnes de phishing. Dans la plupart des cas, les attaques de phishing utilisent des sujets populaires comme lignes d'objet, ce qui est souvent le cas des campagnes Emotet. Cependant, l'arsenal d'Emotet comprend également une technique appelée «détournement de fil». Cette approche implique de compromettre un appareil ou un réseau et les comptes de messagerie accessibles. Une fois que les cybercriminels ont compromis un compte de messagerie, ils peuvent injecter des réponses par e-mail dans des fils de messages déjà actifs. Cela augmente les chances que la cible ouvre l'e-mail car il semble provenir d'un contact connu. Ces e-mails sont accompagnés de documents joints contenant des macros malveillantes qui, si elles sont activées, téléchargeront et installeront Emotet sur l'appareil de la victime et les réseaux accessibles.

Alors qu'Emotet était un cheval de Troie bancaire à ses débuts, il est aujourd'hui principalement utilisé comme compte-gouttes pour d'autres logiciels malveillants. Les charges utiles Emotet les plus courantes sont les ransomwares TrickBot, Qbot et Ryuk. Il y a eu des rapports qu'après la poussée initiale en août, Emotet a ralenti. Bien que cela puisse être vrai, des attaques sont toujours menées chaque jour de travail et les chercheurs de HP prévoient que les campagnes se poursuivront jusqu'en 2021.