HUNTER Ransomware

Les analystes de la cybersécurité ont identifié une nouvelle menace connue sous le nom de HUNTER Ransomware tout en examinant les risques potentiels de logiciels malveillants. Cette souche particulière de logiciel menaçant possède la capacité de chiffrer un large éventail de types de fichiers, les rendant inaccessibles et inutilisables pour les victimes. De plus, le ransomware HUNTER modifie les noms de fichiers originaux des fichiers cryptés et présente deux notes de rançon intitulées « info.txt » et « info.hta » aux utilisateurs concernés.

De plus, HUNTER Ransomware modifie les noms de fichiers en ajoutant l'identifiant unique de la victime, une adresse e-mail et l'extension « .HUNTER », transformant ainsi les noms de fichiers tels que « 1.doc » en « 1.doc.id[9ECFA74E-3345]. [Hunter-X@tuta.io].HUNTER' et '2.pdf' dans '2.png.id[9ECFA74E-3345].[Hunter-X@tuta.io].HUNTER',' et ainsi de suite. De plus, les experts en cybersécurité ont averti que HUNTER appartient à la famille Phobos Ransomware, indiquant son association avec un groupe de variantes de ransomware connues pour leurs techniques de cryptage sophistiquées et leurs tactiques d'extorsion.

Le ransomware HUNTER cherche à extorquer de l’argent aux victimes en prenant des données en otage

La demande de rançon émise par HUNTER Ransomware sert de notification à ses victimes, les informant du cryptage de tous leurs fichiers, l'attribuant à une faille de sécurité au sein de leur système PC. Il fournit des instructions explicites pour contacter les attaquants via une adresse e-mail (hunter-x@tuta.io), spécifiant l'inclusion d'un identifiant unique dans la ligne d'objet pour faciliter la communication. En cas de non-réponse dans un délai de 24 heures, une méthode de contact alternative est proposée via un compte Telegram (@Online7_365).

En outre, la note décrit les demandes de paiement, stipulant les transactions Bitcoin pour les services de décryptage, le montant de la rançon variant en fonction de la rapidité du contact avec la victime. En guise de garantie, les attaquants proposent de décrypter gratuitement jusqu'à trois fichiers, à condition qu'ils répondent à certains critères, comme avoir une taille inférieure à 4 Mo et manquer de données significatives.

De plus, la note met l'accent sur la prudence, déconseillant de renommer des fichiers cryptés ou de tenter de les décrypter à l'aide de logiciels non autorisés afin d'éviter une perte irréversible de données ou de devenir la proie de stratagèmes frauduleux.

Le HUNTER Ransomware constitue une menace à multiples facettes non seulement en cryptant les fichiers, mais également en désactivant les pare-feu, laissant les systèmes vulnérables aux exploits dangereux. De plus, il élimine activement les clichés instantanés de volumes, entravant ainsi les tentatives potentielles de récupération de fichiers. De plus, HUNTER démontre sa capacité à collecter des données de localisation et à utiliser des mécanismes de persistance, évitant ainsi stratégiquement certaines zones du système pour échapper à la détection.

Comment renforcer votre défense contre les menaces de logiciels malveillants et de ransomwares ?

Les utilisateurs peuvent renforcer leurs défenses contre les menaces de logiciels malveillants et de ransomwares grâce à une combinaison de mesures proactives et de bonnes pratiques de sécurité :

- Maintenir les logiciels à jour : la mise à jour régulière des systèmes d'exploitation, des applications et des logiciels antivirus permet de corriger les vulnérabilités de sécurité que les logiciels malveillants exploitent souvent. Activez les mises à jour automatiques autant que possible.

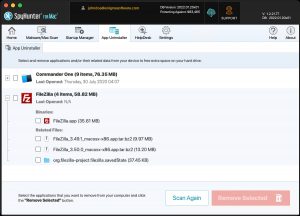

- Installez un logiciel de sécurité réputé : installez et mettez régulièrement à jour un logiciel anti-malware réputé pour détecter et supprimer les menaces. Envisagez également d’utiliser des solutions de sécurité offrant des fonctionnalités telles que la surveillance du comportement et l’analyse en temps réel pour une protection renforcée.

- Soyez prudent lorsque vous traitez des liens et des pièces jointes à des e-mails : Soyez prudent lorsque vous traitez des pièces jointes ou des liens à des e-mails, surtout s'ils proviennent de sources inconnues ou suspectes. Vérifiez l'identité de l'expéditeur et méfiez-vous des courriels inattendus, en particulier ceux invitant à une action urgente ou contenant des demandes inhabituelles.

- Activer la protection par pare-feu : activez les pare-feu sur les routeurs réseau et les appareils individuels pour surveiller et contrôler le trafic entrant et sortant, empêchant ainsi les accès non autorisés et bloquant les connexions malveillantes.

- Utilisez des mots de passe forts et uniques : créez des mots de passe forts et uniques pour chaque compte et activez l'authentification multifacteur (MFA) lorsque cela est possible pour maximiser votre sécurité. Pensez aux avantages d’utiliser un magasin de gestion de mots de passe réputé et gérez les mots de passe en toute sécurité.

- Sauvegardez régulièrement les données : mettez en œuvre une routine de sauvegarde régulière pour garantir que les données essentielles sont stockées en toute sécurité et peuvent être récupérées en cas d'attaque de ransomware ou d'incident de perte de données. Stockez les sauvegardes dans un emplacement réseau distinct ou hors ligne pour éviter qu'elles ne soient compromises par des logiciels malveillants.

- Éduquer les utilisateurs : informez-vous et informez les autres utilisateurs sur les tactiques courantes de malware et de ransomware, telles que les escroqueries par phishing et les techniques d'ingénierie sociale. Formez les employés à reconnaître les comportements suspects et à signaler rapidement les menaces de sécurité potentielles.

- Limiter les privilèges utilisateur : limitez les privilèges utilisateur à ceux nécessaires à l'exécution des fonctions professionnelles afin de minimiser l'impact des attaques de logiciels malveillants. Implantez le principe du moindre privilège pour réduire le risque de propagation de logiciels malveillants entre les systèmes.

- Restez informé : restez informé des dernières menaces de logiciels malveillants et de ransomwares en suivant des sources d'information et des avis réputés en matière de cybersécurité. Être conscient des menaces émergentes peut aider les utilisateurs à ajuster de manière proactive leurs stratégies de sécurité afin de mieux se protéger contre l'évolution des risques.

La demande de rançon générée par HUNTER Ransomware sous forme de fenêtre contextuelle est :

Tous vos fichiers ont été cryptés !

Tous vos fichiers ont été cryptés en raison d'un problème de sécurité avec votre PC. Si vous souhaitez les restaurer, écrivez-nous à l'e-mail Hunter-X@tuta.io

Écrivez cet identifiant dans le titre de votre message -

Si vous ne recevez pas de réponse dans les 24 heures, veuillez nous contacter via le compte Telegram.org : @Online7_365

Vous devez payer pour le décryptage en Bitcoins. Le prix dépend de la rapidité avec laquelle vous nous écrivez. Après paiement, nous vous enverrons l'outil qui décryptera tous vos fichiers.

Décryptage gratuit en garantie

Avant de payer, vous pouvez nous envoyer jusqu'à 3 fichiers pour un décryptage gratuit. La taille totale des fichiers doit être inférieure à 4 Mo (non archivés) et les fichiers ne doivent pas contenir d'informations précieuses. (bases de données, sauvegardes, grandes feuilles Excel, etc.)

Comment obtenir des Bitcoins

Le moyen le plus simple d’acheter des bitcoins est le site LocalBitcoins. Vous devez vous inscrire, cliquer sur « Acheter des bitcoins » et sélectionner le vendeur par mode de paiement et prix.

hxxps://localbitcoins.com/buy_bitcoins

Vous pouvez également trouver d’autres endroits pour acheter des Bitcoins et un guide pour débutants ici :

hxxp://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Ne renommez pas les fichiers cryptés.

N'essayez pas de décrypter vos données à l'aide d'un logiciel tiers, cela pourrait entraîner une perte permanente de données.

Le décryptage de vos fichiers avec l'aide de tiers peut entraîner une augmentation de prix (ils ajoutent leurs frais aux nôtres) ou vous pouvez devenir victime d'une arnaque.

Le fichier texte de HUNTER Ransomware fournit les instructions suivantes des attaquants :

!!!Tous vos fichiers sont cryptés !!!

Pour les décrypter, envoyez un e-mail à cette adresse : Hunter-X@tuta.io.

Si nous ne répondons pas dans les 24h, envoyez un message au télégramme : @Online7_365