Phobos Ransomware

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Niveau de menace: | 100 % (Haute) |

| Ordinateurs infectés : | 1,621 |

| Vu la première fois: | July 24, 2009 |

| Vu pour la dernière fois : | July 16, 2020 |

| Systèmes d'exploitation concernés: | Windows |

Phobos Ransomware est un cheval de Troie de cryptage ransomware qui a été observé pour la première fois le 21 octobre 2017. Le Phobos Ransomware est utilisé pour cibler les utilisateurs d'ordinateurs en Europe occidentale et aux États-Unis et délivre ses messages de rançon en anglais aux victimes. La principale façon dont le Phobos Ransomware est distribué consiste à utiliser des pièces jointes de courrier indésirable, qui peuvent apparaître comme des documents Microsoft Word qui ont activé des macros. Ces scripts de macro sont conçus pour télécharger et installer le Phobos Ransomware sur l'ordinateur de la victime lors de l'accès au fichier corrompu. Il est probable que le Phobos Ransomware soit une menace indépendante car il ne semble pas appartenir à une vaste famille de fournisseurs de Ransomware as a Service (RaaS).

Cette semaine dans Malware Ep2: Phobos Ransomware cible l'Europe occidentale et les États-Unis

Table des matières

Comment identifier les fichiers cryptés par le ransomware Phobos

Comme la plupart des autres menaces similaires, le Phobos Ransomware fonctionne en cryptant les fichiers de la victime à l'aide d'un algorithme de cryptage puissant. Le cryptage rend les fichiers inaccessibles, permettant au Phobos Ransomware de prendre les données de la victime en otage jusqu'à ce que la victime paie une rançon. Le Phobos Ransomware ciblera les fichiers générés par l'utilisateur, qui peuvent inclure des fichiers avec les extensions suivantes:

.aif, .apk, .arj, .asp, .bat, .bin, .cab, .cda, .cer, .cfg, .cfm, .cpl, .css, .csv, .cur, .dat, .deb , .dmg, .dmp, .doc, .docx, .drv, .gif, .htm, .html, .icns, .iso, .jar, .jpeg, .jpg, .jsp, .log, .mid,. mp3, .mp4, .mpa, .odp, .ods, .odt, .ogg, .part, .pdf, .php, .pkg, .png, .ppt, .pptx, .psd, .rar, .rpm, .rss, .rtf, .sql, .svg, .tar.gz, .tex, .tif, .tiff, .toast, .txt, .vcd, .wav, .wks, .wma, .wpd, .wpl, .wps, .wsf, .xlr, .xls, .xlsx, .zip.

Comme on peut le remarquer dans la liste ci-dessus, le Phobos Ransomware cible les documents, les médias, les images et autres fichiers couramment utilisés et les crypte à l'aide du cryptage AES 256. Une fois les fichiers de la victime cryptés, le Ransomware Phobos communiquera avec son serveur de commande et de contrôle pour relayer les données sur l'ordinateur infecté et recevoir les données de configuration. Le Phobos Ransomware identifiera les fichiers cryptés par son attaque en changeant leurs noms par la chaîne suivante:

..ID [huit caractères aléatoires]. [Ottozimmerman@protonmail.ch] .PHOBOS

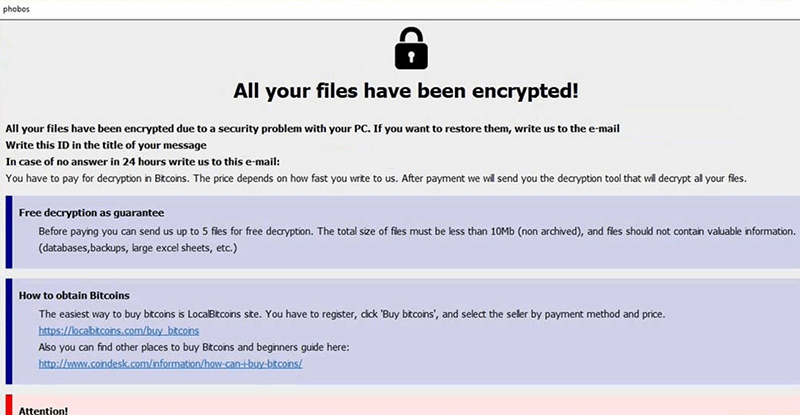

Les demandes de rançon du Ransomware Phobos

Le Phobos Ransomware délivre une note de rançon sous la forme d'une fenêtre de programme avec le titre `` Vos fichiers sont cryptés! '' après que les fichiers de la victime ont été chiffrés et renommés. Cette fenêtre du programme comprend le logo «PHOBOS» dans l'un des coins de la fenêtre et affirme que la victime doit payer une rançon pour restaurer les fichiers infectés. La note de rançon que le Phobos Ransomware affiche lors de son attaque sur l'ordinateur d'une victime se lit comme suit:

'Tous vos fichiers sont cryptés

Bonjour le monde

Les données sur ce PC se sont transformées en code binaire inutile

Pour revenir à la normale, veuillez nous contacter par cet email: OttoZimmerman@protonmail.ch

Définissez le sujet de votre message sur "ID de chiffrement: [8 caractères aléatoires]"

Faits intéressants:

1. Au fil du temps, le coût augmente, ne perdez pas votre temps

2. Nous sommes les seuls à pouvoir vous aider, bien sûr, personne d’autre.

3. SOYEZ PRUDENT Si vous essayez toujours de trouver d'autres solutions au problème, faites une copie de sauvegarde des fichiers sur lesquels vous souhaitez expérimenter, a. jouer avec eux. Sinon, ils peuvent être endommagés de façon permanente.

4. Tous les services qui vous offrent de l'aide ou qui vous prennent simplement de l'argent et disparaissent, ou ils seront des intermédiaires entre nous, avec une valeur exagérée. Puisque l'antidote n'est que parmi les créateurs du virus

PHOBOS '

Faire face au ransomware Phobos

Malheureusement, une fois que Phobos Ransomware crypte les fichiers, il devient impossible de restaurer les fichiers affectés sans la clé de décryptage. Pour cette raison, il est important de prendre des mesures préventives pour vous assurer que vos données sont bien protégées. La meilleure protection contre les menaces comme le Phobos Ransomware est d'avoir un système de sauvegarde fiable. Avoir des copies de sauvegarde de tous les fichiers signifie que les victimes de l'attaque Phobos Ransomware peuvent restaurer leurs données après une attaque rapidement et de manière fiable.

Mise à jour du 4 janvier 2019 - Ransomware 'Job2019@tutanota.com'

Le ransomware `` Job2019@tutanota.com '' est classé comme une variante légèrement mise à jour du Ransomware Phobos qui a été initialement publié en octobre 2017. Le Ransomware 'Job2019@tutanota.com' apparaît un peu plus d'un an plus tard sans aucune mise à jour significative à afficher. Le ransomware 'Job2019@tutanota.com' a été identifié en janvier 2019 et semble se propager de la même manière que son prédécesseur. La charge utile de la menace est fournie via des scripts de macro intégrés dans des fichiers Microsoft Word que vous pourriez voir attachés à des mises à jour apparemment officielles des médias sociaux et des magasins en ligne. Le ransomware 'Job2019@tutanota.com' est susceptible de créer un dossier temporaire sur le lecteur système principal et de charger un processus avec un nom aléatoire dans le gestionnaire de tâches. Le cheval de Troie Ransomware 'Job2019@tutanota.com' est configuré pour supprimer les instantanés Shadow Volume avant d'encoder vos photos, texte, musique et vidéo. La nouvelle variante est connue pour promouvoir les services de décryptage via deux comptes de messagerie, à savoir «Job2019@tutanota.com» et «Cadillac.407@aol.com». La note de rançon est conçue comme une petite fenêtre de programme colorée dans la même nuance de bleu que le thème Windows 10 par défaut. Le cheval de Troie affiche une fenêtre intitulée «Vos fichiers sont chiffrés!». La fenêtre semble être chargée à partir de 'Phobos.hta', qui est déposée dans le dossier Temp sous Windows et lit:

'Tous vos fichiers sont cryptés

Bonjour le monde

Les données sur ce PC se sont transformées en un code binaire inutile

Pour revenir à la normale, veuillez nous contacter par cet e-mail: OttoZimmerman@protonmail.ch

Définissez le sujet de votre message sur "ID de chiffrement: [numéro à 8 chiffres]

1. Au fil du temps, le coût augmente, ne perdez pas votre temps

2. Nous sommes les seuls à pouvoir vous aider, bien sûr, personne d’autre.

3. SOYEZ PRUDENT !!! Si vous essayez toujours de trouver d'autres solutions au problème, faites une copie de sauvegarde des fichiers sur lesquels vous souhaitez expérimenter et jouez avec. Sinon, ils peuvent être endommagés de façon permanente

4. Tous les services qui vous offrent de l'aide ou qui vous prennent simplement de l'argent et disparaissent, ou ils seront des intermédiaires entre nous, avec une valeur exagérée. Puisque l'antidote n'est que parmi les créateurs du virus '

On dit que certaines variantes du ransomware «Job2019@tutanota.com» produisent une simple boîte de dialogue au lieu de «Vos fichiers sont chiffrés!». écran qui dit:

'Tous vos fichiers sont cryptés

Pour déchiffrer vos fichiers, contactez-nous en utilisant cet e-mail: [adresse e-mail] Veuillez définir le sujet «ID de cryptage: [numéro à 8 chiffres].

Nous proposons le décryptage gratuit de vos fichiers de test comme preuve. Vous pouvez les joindre à votre e-mail et nous vous en enverrons des décryptés.

Le prix du décryptage augmente avec le temps, dépêchez-vous et obtenez une réduction.

Le décryptage à l'aide de tiers peut conduire à une escroquerie ou à une augmentation du prix.

Les données concernées peuvent recevoir l'une des deux extensions suivantes: ".ID- [numéro à 8 chiffres]. [Job2019@tutanota.com] .phobos" ou ".ID- [numéro à 8 chiffres]. [Job2019@tutanota.com] .phobos ». Par exemple, «Sabaton-Carolus Rex.mp3» peut être renommé en «Sabaton-Carolus Rex.mp3.ID-91651720. [Job2019@tutanota.com] .phobos» et «Sabaton-Carolus Rex.mp3.ID-68941751. [Job2019@tutanota.com] .phobos. » Nous vous recommandons d'éviter les négociations avec les acteurs du ransomware car vous risquez de ne pas recevoir de décrypteur. Vous devez utiliser des sauvegardes de données pour reconstruire la structure de vos fichiers et exécuter une analyse complète du système pour supprimer les ressources qui peuvent avoir été laissées par le ransomware 'Job2019@tutanota.com'.

Pseudonymes

5 fournisseurs de sécurité ont signalé ce fichier comme malveillant.

| Logiciel antivirus | Détection |

|---|---|

| CAT-QuickHeal | Win32.Trojan.Obfuscated.gx.3 |

| AVG | Downloader.Obfuskated |

| Prevx1 | Covert.Sys.Exec |

| Microsoft | TrojanDownloader:Win32/Agent.ZZC |

| AntiVir | TR/Crypt.XPACK.Gen |

Phobos Ransomware captures d'écran

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | rrr_output7251B30.exe | b3b69dabf55cf7a7955960d0c0575c27 | 72 |

| 2. | rrr_output713F8B0.exe | 29d51846a76a1bfbac91df5af4f7570e | 64 |

| 3. | rrr_output8F2121F.exe | 5d533ba319fe6fd540d29cf8366775b1 | 63 |

| 4. | rrr_outputEE209BF.exe | 3677195abb0dc5e851e9c4bce433c1d2 | 59 |

| 5. | rrr_output89A8FEF.exe | 75d594f166d438ded4f4f1495a9b57b6 | 51 |

| 6. | rrr_output354CF0.exe | 360f782f4a688aba05f73b7a0d68ef43 | 51 |

| 7. | rrr_output7492970.exe | 376625a4a031656f0667723cd601f333 | 49 |

| 8. | yvihok.exe | 00db62e1b519159b0c20c00c2e97288b | 46 |

| 9. | rrr_outputE17E73F.exe | f9ef51967dcb4120df9919ac5423bc13 | 39 |

| 10. | rrr_outputDBB65DF.exe | cd16baef95d0f47387e7336ceab30e19 | 32 |

| 11. | rr_output89224BF.exe | fb9df7345520194538db6eef48fb0652 | 31 |

| 12. | rrr_outputF71089F.exe | 3d5ec29f0374fce02c5816c24907cafe | 27 |

| 13. | rr_output5F98E0.exe | 559973f8550ce68f7bae9c3e3aaa26aa | 21 |

| 14. | rrr_outputF0DA6CF.exe | f653bc6e6dda82e487bfc4bc5197042b | 21 |

| 15. | rr_output12C4770.exe | 45a9b21bd51f52db2b58ae7ae94cd668 | 18 |

| 16. | rrr_output940674F.exe | b76fbb1b51118459d119d2be049d7aa5 | 18 |

| 17. | rrr_output3A9CF40.exe | 6fa328484123906a6cfbbf5c6d7f9587 | 10 |

| 18. | rrr_outputD25868F.exe | b43db466c60b32a1b76fe3095851d026 | 8 |

| 19. | rrr_output43F40E0.exe | 5c2753e929fa1abaefec2a092f1726a6 | 7 |

| 20. | rrr_output43f40e0.exe | d1258b39c924746ed711af72e35e8262 | 5 |

| 21. | ac044b97c4bfecc78ffa3efa53ffd0938eab2d04e3ec983a5bbb0fd5059aaaec.exe | 26c23da3b8683eb3a727d54dcb8ce2f0 | 5 |

| 22. | rr_output516C100.exe | e8dedea6ce819f863da0c75c9d9bccde | 4 |

| 23. | rrr_output8f0a14f.exe | 52e6b8ee647e675969d36b69070d1047 | 4 |