Boostez les ransomwares

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

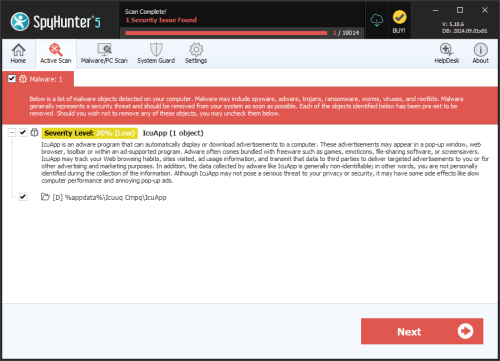

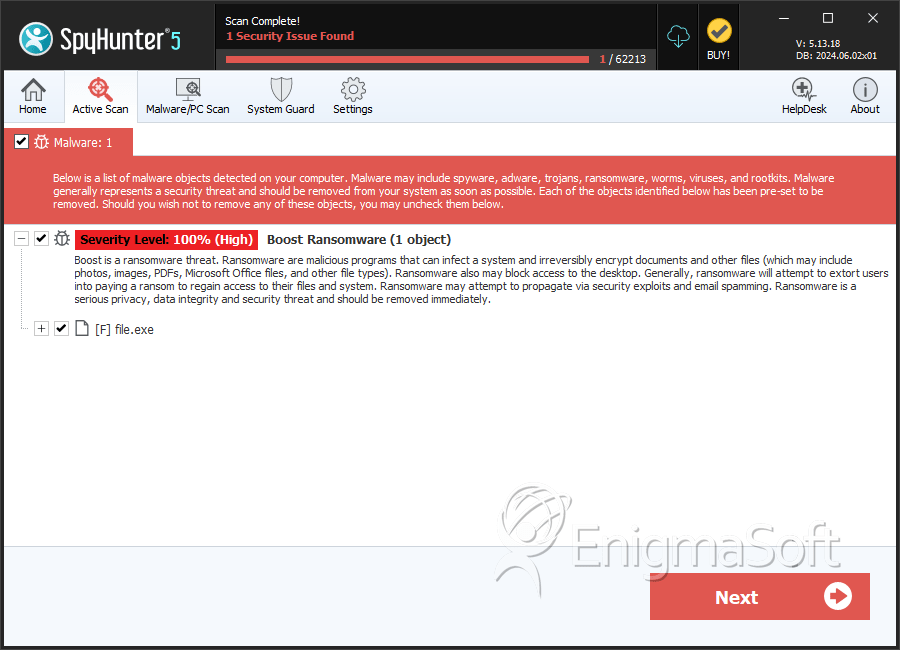

| Niveau de menace: | 100 % (Haute) |

| Ordinateurs infectés : | 1 |

| Vu la première fois: | May 31, 2024 |

| Systèmes d'exploitation concernés: | Windows |

Les chercheurs en cybersécurité ont identifié une nouvelle menace de malware connue sous le nom de Boost Ransomware. Une fois que ce ransomware infecte un appareil, il commence à chiffrer une grande variété de types de fichiers et à modifier leurs noms de fichiers d'origine. Les victimes reçoivent deux demandes de rançon : une affichée dans une fenêtre contextuelle et une autre dans un fichier texte nommé « FILES ENCRYPTED.txt ».

Le Boost Ransomware modifie les noms de fichiers en ajoutant un identifiant spécifique à la victime, l'adresse e-mail « boston.crypt@tuta.io » et l'extension « .boost ». Par exemple, un fichier nommé « 1.png » est renommé « 1.png.id-9ECFA74E.[boston.crypt@tuta.io].boost » et « 2.pdf » est renommé « 2.pdf ». id-9ECFA74E.[boston.crypt@tuta.io].boost.' Les chercheurs ont déterminé que Boost Ransomware est une variante de la famille Dharma Ransomware .

Table des matières

Le Boost Ransomware cherche à extorquer de l’argent aux victimes

La demande de rançon de Boost Ransomware avertit les utilisateurs de PC que leurs fichiers ont été cryptés en raison d'un problème de sécurité avec leur PC. Pour récupérer leurs fichiers, les victimes sont invitées à envoyer un e-mail à « boston.crypt@tuta.io » et à inclure l'identifiant fourni. La note précise que la rançon doit être payée en Bitcoins, le montant dépendant de la rapidité avec laquelle la victime contacte les attaquants. Il met également en garde contre le renommage des fichiers cryptés ou l'utilisation d'un logiciel de décryptage tiers, car ces actions pourraient entraîner une perte permanente de données ou des frais de décryptage plus élevés.

Les variantes de ransomware de la famille Dharma, y compris Boost, chiffrent généralement les fichiers locaux et partagés sur le réseau, désactivent le pare-feu et suppriment les clichés instantanés de volumes pour empêcher la récupération des fichiers. Ils se propagent souvent via les services RDP (Remote Desktop Protocol) vulnérables.

Ces variantes de ransomware maintiennent leur persistance en se copiant sur des chemins système spécifiques et en enregistrant ces copies avec certaines clés Exécuter dans le registre Windows. Ils collectent également des données de localisation et peuvent exclure des emplacements prédéterminés du cryptage.

Les ransomwares fonctionnent en bloquant l’accès aux fichiers par cryptage jusqu’à ce qu’une rançon, généralement en cryptomonnaie, soit payée. Les victimes reçoivent des instructions détaillées sur la manière de payer pour retrouver l'accès à leurs dossiers. Cependant, le paiement de la rançon ne garantit pas que l’accès sera rétabli.

Il est crucial d’adopter une approche de sécurité globale contre les menaces de logiciels malveillants et de ransomwares

L'adoption d'une approche de sécurité globale contre les menaces de logiciels malveillants et de ransomwares implique plusieurs niveaux de protection et des mesures proactives. Voici un guide détaillé sur la façon dont les utilisateurs peuvent se protéger :

En mettant en œuvre ces mesures de sécurité complètes, les utilisateurs peuvent réduire considérablement leur risque d'attaques de logiciels malveillants et de ransomwares et s'assurer qu'ils sont prêts à réagir efficacement en cas d'incident.

La demande de rançon générée par Boost Ransomware sous forme de fenêtre contextuelle indique :

'All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail boston.crypt@tuta.io

Write this ID in the title of your message -

In case of no answer in 24 hours write us to theese e-mails:boston.crypt@tuta.io

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

hxxps://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

hxxp://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.The text file created by Boost Ransomware delivers the following message:

all your data has been locked us

You want to return?

write email boston.crypt@tuta.io'

SpyHunter détecte et supprime Boostez les ransomwares

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | ecaabe4dd049bb5afb8da368fc99f7f4 | 1 |