WannaCryptor ou WanaCrypt0r Ransomware

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Niveau de menace: | 100 % (Haute) |

| Ordinateurs infectés : | 1 |

| Vu la première fois: | March 29, 2017 |

| Vu pour la dernière fois : | November 15, 2019 |

| Systèmes d'exploitation concernés: | Windows |

Le ransomware WanaCrypt0r est un cheval de Troie qui présente une tactique d'attaque de type ver. Le ransomware WanaCrypt0r est reconnu comme l'un des trojans de cryptage les plus menaçants et répandus jusqu'au 12 mai 2017. Le ransomware WanaCrypt0r a réussi à compromettre plus de centaines de milliers de systèmes dans cent quarant pays lors de sa première version dans le monde réel. Le poids de l'attaque a été pris par les utilisateurs de PC en Russie et le Système sanitaire national en Grande-Bretagne. Le trojan a réussi à bloquer l'accès à la plupart des ordinateurs connectés au Système sanitaire national et près de 70% des cas impliquant le ransomware WanaCrypt0r sont enregistrés en Russie. Le ransomware WanaCrypt0r est un cheval de Troie de type rançongiciel autonome, qui a réussi à infecter des machines vulnérables fonctionnant sous Windows XP et Windows Server 2003. Les pays qui ont souffert le plus de dommages sont la Fédération de Russie, l'Ukraine, l'Inde, la Grande-Bretagne et le Taïwan.

Table des matières

Qui est responsable de l’attaque avec le ransomware WanaCrypt0r?

Les auteurs de logiciels malveillants qui ont créé le ransomware WanaCrypt0r ont profité d'une vulnérabilité découverte par la NSA (« Agence nationale de la sécurité ») et publiée à la vente par un groupe de pirates informatiques appelés « The Shadow Brokers ». L'équipe voulait vendre un ensemble d'outils détournés de la NSA mais personne ne voulait acheter ses « produits », et le groupe a téléchargé toutes les ressources disponibles sur Internet. Évidemment, les créateurs du WanaCrypt0r ont trouvé une vulnérabilité avec le code CVE-2017-0145 alias 'EternalBlue', qui permet à un programmeur d'envoyer un paquet de données spécialement conçu sur un serveur SMB et d'exécuter un code corrompu à la fin du récepteur. Les attaquants ont réussi à installer le Trojan Backdoor « DoublePulsar », qui leur a permis de présenter le ransomware WanaCrypt0r à la machine compromise et à d'autres ordinateurs qui y étaient connectés.

Est-ce que le ransomware WanaCrypt0r est une menace persistante?

Les chercheurs dans le domaine de la sécurité de PC ont signalé que les auteurs du ransomware WanaCrypt0r avaient publié trois versions, l'une après l'autre. La plupart des chevaux de Troie de cryptage ne sont pas mis à jour la même semaine qu'ils sont sortis, mais WanaCrypt0r prouve qu'une équipe déterminée de pirates informatiques peut distribuer des mises à jour et des correctifs comparativement rapides. Nous avons vu le cheval de Troie utilisant les noms WannaCry, WanaCrypt0r, WCrypt et WCRY. Le ransomware WanaCrypt0r se comporte comme le notoire ransomware Cerber 6 et scanne les unités de stockage de données locales pour les fichiers disponibles. Le ransomware WanaCrypt0r procède à la connexion à un serveur 'Command and Control' pour signaler l'infiltration et télécharger un ensemble de clé de cryptage privée et une clé de décryptage publique. La menace est conçue pour utiliser un chiffrement personnalisé AES-256 pour corrompre le texte, les images, l'audio, la vidéo, les présentations, les feuilles de calcul et les bases de données stockées sur le périphérique compromis. Les objets codés peuvent comporter les extensions suivantes:

- .WNCRY

- .WNCRYT

- .WRCY

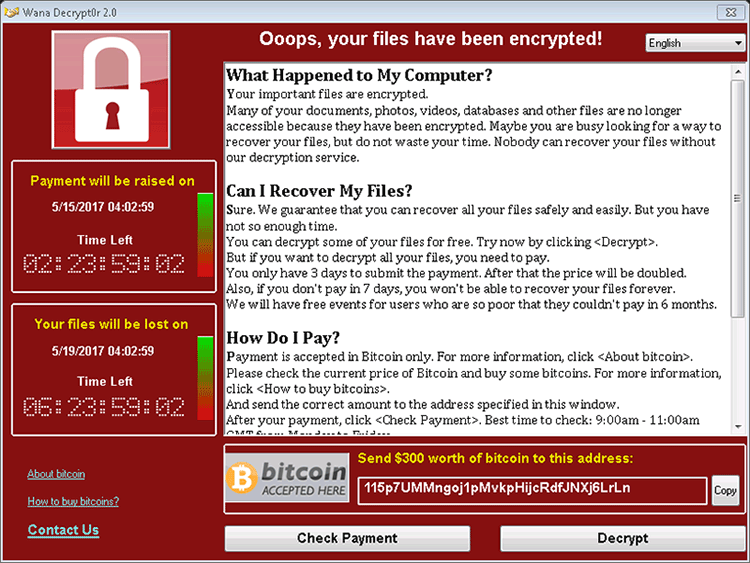

Par exemple, « L'impact de l'éclairage des rues sur les papillons de nuit et la perturbation du transport nocturne du pollen.pptx » peut être renommé « L'impact de l'éclairage des rues sur les papillons de nuit et la perturbation du transport nocturne du pollen.pptx.WNCRYPT ». Le cryptage peut prendre quelques heures sur les ordinateurs utilisés pour le stockage de données et grâce à son mécanisme de distribution, le ransomware WanaCrypt0r pourrait également corrompre les copies de sauvegardes. Vous devez noter que le ransomware WanaCrypt0r peut mettre fin aux processus des gestionnaires de base de données comme MySQL, Microsoft Exchange Server et OracleDB. La note de rançon est présentée sous trois formes différentes: un fichier TXT nommé '@Please_Read_Me@.txt, un fond d'écran de bureau appelé '@WanaDecryptor@.bmp' et une fenêtre de programme intitulée 'Wana Decrypt0r 2.0'. Le fond d'écran affiche une brève explication de la raison pour laquelle vous ne pouvez pas charger de données sur l'appareil et qui se lit comme suit:

'Ooops, vos fichiers importants sont chiffrés.

Si vous voyez ce texte, mais ne voyez pas la fenêtre "Wana DecryptOr", alors votre antivirus a supprimé le logiciel de décryptage ou vous l'avez supprimé de votre ordinateur.

Si vous avez besoin de vos fichiers, vous devez exécuter le logiciel de décryptage.

Trouvez un fichier d'application nommé "@WanaDecryptor@.exe" dans n'importe quel dossier ou restaurez le à partir de l'antivirus mis en quarantaine.

Lancez le et suivez les instructions!

Il existe peut-être un moyen pour éviter le paiement

La fenêtre du programme 'Wana Decrypt0r 2.0' offre un compte à rebours et invite l'utilisateur à payer 300 USD via la monnaie numérique Bitcoin pour acquérir la clé de décryptage correcte et lancer le processus de décryptage. À la date de l'écriture, il y a un peu plus d'une centaine de paiements effectués à l'adresse du portefeuille associée au ransomware WanaCrypt0r. Étant donné l'ampleur de l'attaque, il se peut qu'il y ait plus d'utilisateurs prêts à payer puisque le ransomware WanaCrypt0r peut également avoir supprimé les copies de sauvegarde. Toutefois, la menace ne peut pas corrompre et effacer les fichiers qui sont stockés sur des périphériques de mémoire non mappés et il est conseillé que vous possèdiez des sauvegardes externes pour reconstruire vos données. Les experts recommandent aux utilisateurs réguliers de PC et aux entreprises d'investir dans un stockage de sauvegarde hors ligne et basé sur le cloud pour une protection maximale contre les chevaux de Troie de cryptage modernes. Vous devriez prendre en considération que le ransomware WanaCrypt0r est signalé pour cibler 166 types de fichiers incluant:

.123, .3dm, .3ds, .3g2, .3gp, .602, .accdb, .aes, .ARC, .asc, .asf, .asm, .asp, .avi, .backup, .bak, .bat, .bmp, .brd, .bz2, .cgm, .class, .cmd, .cpp, .crt, .csr, .csv, .dbf, .dch,.der, .dif, .dip, .djvu, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .edb, .eml, .fla, .flv, .frm, .gif, .gpg, .hwp, .ibd, .iso, .jar, .java, .jpeg, .jpg, .jsp, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv, .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .nef, .odb, .odg, .odp, .ods, .odt, .onetoc2, .ost, .otg, .otp, .ots, .ott, .p12, .PAQ, .pas, .pdf, .pem, .pfx, .php, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps1, .psd, .pst, .rar, .raw, .rtf, .sch, .sldm, .sldx, .slk, .sln, .snt, .sql, .sqlite3, .sqlitedb, .stc, .std, .sti, .stw, .suo, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw, .tar, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vbs, .vcd, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .zip.