Cerber 6 Ransomware

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Classement: | 9,198 |

| Niveau de menace: | 100 % (Haute) |

| Ordinateurs infectés : | 71,874 |

| Vu la première fois: | March 4, 2016 |

| Vu pour la dernière fois : | September 11, 2023 |

| Systèmes d'exploitation concernés: | Windows |

La famille de ransomware Cerber est connue pour la sophistication et le développement de la technologie de pointe par rapport aux menaces. Les chercheurs dans le domaine de la sécurité de PC ont signalé une nouvelle variante dans cette famille, le ransomware Cerber 6, qui est apparu pour la première fois en avril 2017. Le Ransomware Cerbers 6 est livré de diverses manières et il semble que le maliciel inclue de nouvelles méthodes de cryptage et stratégies d'attaque.

Table des matières

La menace que présente l’attaque du ransomware Cerber 6

Les membres de la famille Cerber ont été près du sommet des tableaux des menaces ransomware les plus répandues. En fait, les menaces dans cette famille représentaient plus de 85% des infections de type ransomware au premier trimestre de 2017. Le ransomware Cerber 6 et ses variantes précédentes ont généré des millions de dollars pour ses créateurs dans le monde entier. Une des raisons pour lesquelles le ransomware Cerber 6 a été particulièrement efficace pour générer des revenus, c'est qu'il est actuellement distribué en tant que RaaS (Ransomware en tant que service), où les escrocs paient les droits de distribuer le ransomware Cerber 6 en partageant les bénéfices avec les créateurs du ransomware Cerber.

Les nouvelles fonctionnalités du ransomware Cerber 6

Le ransomware Cerber 6 présente de nouvelles méthodes de livraison et une méthode de cryptage récemment mise à jour. Le ransomware Cerbers 6 comprend également de nouveaux mécanismes de défense et d'obscurcissement, qui incluent des techniques permettant au ransomware Cerber 6 de contourner de nombreux programmes de sécurité ou de détecter lorsqu'il fonctionne dans un environnement sandbox ou dans un système virtuel (tous les deux peuvent être utilisés par les chercheurs en matière de la sécurité PC pour étudier ces menaces.) Il est clair que les menaces dans la famille Cerber sont mises à jour constamment et depuis son apparition en 2016, de nouvelles versions de cette famille ajoutent de nouvelles fonctionnalités, les membres de ce groupe gardent l'avantage sur les chercheurs des programmes malveillants et les logiciels de sécurité.

Le ransomware Cerbers 6 est actuellement livré aux victimes en utilisant des pourriels. Le ransomware Cerbers 6 se propage par des messages électroniques qui utilisent l'ingénierie sociale pour inciter les utilisateurs à ouvrir une pièce jointe ZIP, contenant un fichier JS ou JavaScript. Ce fichier corrompu JavaScript télécharge et installe le ransomware Cerber 6 sur l'ordinateur de la victime. Le ransomware Cerber 6 utilise un délai qui lui permet d'éviter certains environnements sandbox. Il existe plusieurs fonctionnalités dans le ransomware Cerber 6 qui ont attiré l'attention des chercheurs dans le domaine de la sécurité de PC. Le ransomware Cerber 6 mettra fin aux processus relatifs au cheminement des dossiers qui pourraient interférer avec sa routine de cryptage. Le ransomware Cerber 6 utilisera des extensions pour éviter certains fichiers pendant le cryptage. Le ransomware Cerber 6 peut interférer avec le pare-feu Windows, bloquer certains pare-feu et interférer avec les logiciels de sécurité et les restrictions. La détection et la suppression de l'infection ransomware Cerbers 6 sera plus difficile à cause de cette interférence. Le ransomware Cerbers 6 peut également s'autodétruire si l'ordinateur possède des caractéristiques d'un environnement virtualisé.

Un des aspects du ransomware Cerber 6 qui le rend différent des autres chevaux de Troie de type ransomware est qu'il a évité l'utilisation des algorithmes de cryptage RSA et RC4 dans ses attaques, qui sont les plus couramment utilisés dans ces attaques. L'attaque du ransomware Cerber 6 favorise la CryptoAPI (Cryptographic Application Programming Interface) pour mener à bien son attaque de cryptage.

Protéger votre ordinateur du ransomware Cerber 6 et des chevaux de Troies similaires

En dépit du fait que le ransomware Cerber 6 inclut de nouvelles fonctionnalités avancées, la manière de protéger votre ordinateur du ransomware Cerber 6 reste identique à celle d'autres variantes de ransomware qui l'ont précédé. L'existence des copies de sauvegarde de vos fichiers sur un périphérique de mémoire externe reste (et restera) la meilleure protection contre un ransomware comme Cerber 6. C'est parce que la possibilité de restaurer les fichiers affectés à partir d'une copie de sauvegarde annule complètement l'attaque du ransomware Cerber 6 puisque les escrocs perdent le pouvoir qu'ils ont sur la victime.

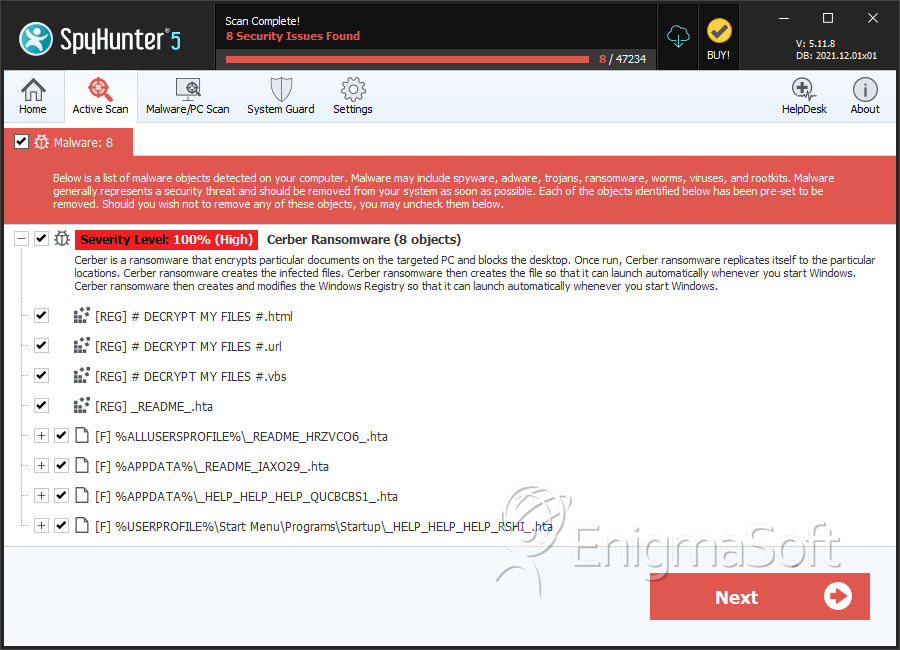

SpyHunter détecte et supprime Cerber 6 Ransomware

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | Readme.hta | e125ef487472bfdd17d7e3e7e237d0d9 | 167 |

| 2. | Readme.hta | 8f85ab4bb455ce6d413eff9e9d47a506 | 54 |

| 3. | README.hta | 777e13c9a5cad4e1d2134d5104188ff6 | 43 |

| 4. | README.hta | c4fff6005b70cccd895082e6c79595b3 | 36 |

| 5. | README.hta | e189ce9640edc95a1ba19d0d4d85691b | 24 |

| 6. | README.hta | 107ab5eae352dab9defab24d3ba77b4a | 18 |

| 7. | _HELP_HELP_HELP_QUCBCBS1_.hta | c042f1d91619e9b4f91bf1e1b78fee85 | 14 |

| 8. | _HELP_HELP_HELP_RSHI_.hta | a46e5f2ce8a20bbb8548959debb9ac0c | 10 |

| 9. | _HELP_HELP_HELP_STOV8H1_.hta | 1632ca0953d5499bf251455159a80ea0 | 6 |

| 10. | _HELP_HELP_HELP_ND8FZ.hta | 041ef4b6a12e0b3165172884301b0d1e | 5 |

| 11. | _HELP_HELP_HELP_Z49XU_.hta | 243d0fd4f4bee5f11698c20d43b958ff | 4 |

| 12. | _HELP_HELP_HELP_XFCV_.hta | 01ec9e50d17de043a23997d6562293ad | 3 |

| 13. | _HELP_HELP_HELP_2AK4U21_.hta | 55790c64ce1ff75647d5cadcadf3876e | 3 |

| 14. | _HELP_HELP_HELP_3NNARI.hta | 0ef13a9213c456db231825061eec294c | 2 |

| 15. | _HELP_HELP_HELP_L41VV_.hta | c63b4a524713e4c5f3802463cb46dab8 | 2 |

| 16. | _READ_THI$_FILE_L81EB65A_.hta | 2a6828d2ba37bb97efb4773619b80715 | 2 |

| 17. | _HELP_HELP_HELP_2R9I63OS.hta | a2daec078c54bb6bc5e96038a1506f2c | 1 |

| 18. | _HELP_HELP_HELP_UYUR4YE.hta | bc0c75128b9cbc02c8c053c1155fb6d9 | 1 |

| 19. | _HELP_HELP_HELP_CKJ4GL.hta | 99d3fc208d3623107cfb18a9069e23bd | 1 |

| 20. | _HELP_HELP_HELP_SUXEZY_.hta | 5190e890725bf431ba44001e190c70f5 | 1 |

| 21. | _HELP_HELP_HELP_GLP9_.hta | 5f7533c663ddb4c0ae4dbbaafb50d491 | 1 |

| 22. | _HELP_HELP_HELP_HUUKTW_.hta | 0224da72bc3638b351cf509cdfc443c2 | 1 |

| 23. | _READ_THI$_FILE_DB3DT9_.hta | 7476a75b0680d99f5338b886bc7def62 | 1 |

| 24. | wP6fT.exe | 731279e3c09f8e52a849c0a9c1043bb5 | 1 |

| 25. | cmdkey.exe | 27cf39d205567505d840391e4761a7a0 | 1 |

| 26. | file.exe | 212fa73fd6ed39b4720bcfd8d97426d5 | 0 |