Virus proxy

Le virus proxy, également appelé MITM Proxy Virus, est un type de programme intrusif ciblant les utilisateurs de Mac. L'application est connue pour ses fonctionnalités de piratage de navigateur. Les cybercriminels emploient des techniques de distribution douteuses pour propager ce programme potentiellement indésirable (PUP), ce qui entraîne souvent une infiltration silencieuse dans les ordinateurs sans le consentement explicite des utilisateurs. Il est essentiel que les utilisateurs reconnaissent que les PPI, comme le virus Proxy, peuvent fonctionner comme des logiciels publicitaires, bombardant les utilisateurs de publicités intrusives. De plus, ils ont tendance à enregistrer l'activité de navigation, compromettant potentiellement la confidentialité et la sécurité des utilisateurs.

Table des matières

Comment fonctionne le virus proxy une fois installé ?

L'installation initiale du logiciel publicitaire semble routinière, mais lors de l'installation, les utilisateurs rencontrent un message contextuel trompeur les invitant à mettre à jour leur navigateur Web Safari. En cliquant sur « OK », une autre fenêtre contextuelle invite les utilisateurs à saisir les informations d'identification de leur compte. Cette action apparemment anodine peut accorder par inadvertance à l'application douteuse l'autorisation de contrôler le navigateur Safari.

De plus, les installateurs malveillants exécutent un « script bash » conçu pour connecter un serveur distant et télécharger une archive .zip. Une fois téléchargée, l'archive est extraite et un fichier .plist qu'elle contient est copié dans le répertoire LaunchDaemons.

Le fichier .plist contient une référence à un autre fichier nommé « Titanium.Web.Proxy.Examples.Basic.Standard ». De plus, deux scripts supplémentaires (« change_proxy.sh » et « trust_cert.sh ») sont exécutés après le redémarrage ultérieur. Le script « change_proxy.sh » modifie les paramètres du proxy système pour utiliser un proxy HTTP/S sur « localhost:8003 ».

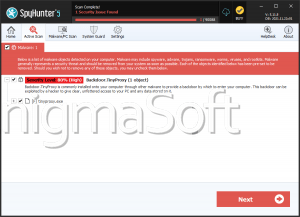

D'un autre côté, le script « trust_cert.sh » installe un certificat SSL de confiance dans le trousseau. Cette infection est orchestrée par des cybercriminels qui exploitent Titanium Web Proxy, un proxy HTTP(S) asynchrone open source écrit en C Sharp (C#). Notamment, Titanium Web Proxy est multiplateforme, ce qui lui permet de fonctionner sur différents systèmes d'exploitation, y compris MacOS.

L'objectif principal de cette infection est de détourner les moteurs de recherche, permettant ainsi aux cybercriminels de manipuler les résultats de recherche sur Internet. Cette approche s'écarte de l'utilisation conventionnelle de faux moteurs de recherche ; au lieu de cela, les cybercriminels exploitent les applications de piratage de navigateur pour modifier des paramètres tels que l'URL du nouvel onglet, le moteur de recherche par défaut et la page d'accueil en les attribuant à des URL spécifiques.

Les faux moteurs de recherche et les pirates de navigateur entraînent souvent des risques accrus en matière de confidentialité et de sécurité

Les sites Web sponsorisés imitent souvent l’apparence de moteurs de recherche bien connus et légitimes comme Bing, Yahoo et Google, les faisant paraître ordinaires à première vue. Cependant, ces faux moteurs de recherche peuvent générer des résultats de recherche qui dirigent les utilisateurs vers des sites Web potentiellement dangereux. De plus, les utilisateurs peuvent remarquer des changements dans les paramètres de leur navigateur, notamment via des redirections fréquentes vers des sites douteux, signalant une manipulation potentielle.

Même si les cybercriminels ont du mal à utiliser des outils tels que Proxy Virus, ils les trouvent plus fiables pour leurs activités néfastes. Ils peuvent également recourir à la modification du contenu de moteurs de recherche légitimes pour fournir de faux résultats de recherche. Par exemple, bien que le site Web du moteur de recherche Google semble authentique dans son intégralité, y compris l'URL, l'en-tête et le pied de page, l'infection modifie la section des résultats, trompant les utilisateurs en leur faisant croire qu'ils consultent des résultats de recherche légitimes.

Ce comportement trompeur peut exposer les utilisateurs à diverses infections à haut risque, car ils peuvent involontairement visiter des sites Web dangereux. De plus, les cybercriminels exploitent ces tactiques pour générer du trafic vers des sites Web spécifiques, leur permettant ainsi de tirer profit des revenus publicitaires.

La présence du virus proxy pourrait gravement perturber l'expérience de navigation et augmenter le risque de nouvelles infections informatiques. Les applications publicitaires diffusent généralement des publicités, notamment des coupons, des bannières et des fenêtres contextuelles, qui peuvent rediriger les utilisateurs vers des sites Web douteux.

En outre, les logiciels publicitaires peuvent avoir la capacité de collecter des informations sensibles sur les utilisateurs telles que les adresses IP, les URL des sites Web visités, les pages consultées et les requêtes de recherche. Ces données sont souvent partagées avec des tiers, notamment des cybercriminels, qui les exploitent à des fins financières. Par conséquent, le suivi non autorisé des informations des utilisateurs présente des risques importants en matière de confidentialité, pouvant conduire à un vol d’identité ou à d’autres conséquences graves.

Les PPI s'appuient fortement sur des pratiques de distribution douteuses

Les PPI s'appuient fortement sur des pratiques de distribution douteuses pour infiltrer les systèmes des utilisateurs sans leur consentement explicite. Voici quelques méthodes clés qu’ils utilisent :

- Logiciels groupés : les PPI sont souvent regroupés avec des téléchargements de logiciels légitimes. Les utilisateurs peuvent involontairement installer le PUP avec le logiciel souhaité sans s'en rendre compte, car ils ont tendance à se précipiter dans le processus d'installation sans examiner attentivement les termes et conditions ni désélectionner les offres facultatives.

- Publicité trompeuse : les PPI sont fréquemment promus au moyen de publicités trompeuses, qui peuvent apparaître comme des offres ou des promotions légitimes incitant les utilisateurs à télécharger et installer le logiciel. Ces publicités utilisent souvent un langage ou des visuels trompeurs pour inciter les utilisateurs à cliquer dessus.

Dans l'ensemble, les PUP emploient diverses pratiques de distribution douteuses pour infiltrer subrepticement les systèmes des utilisateurs, capitalisant sur le manque de sensibilisation, la précipitation et la confiance des utilisateurs dans les sources logicielles. En comprenant ces tactiques, les utilisateurs peuvent prendre des mesures proactives pour se protéger contre les installations de logiciels indésirables.