Trojan.Dropper

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

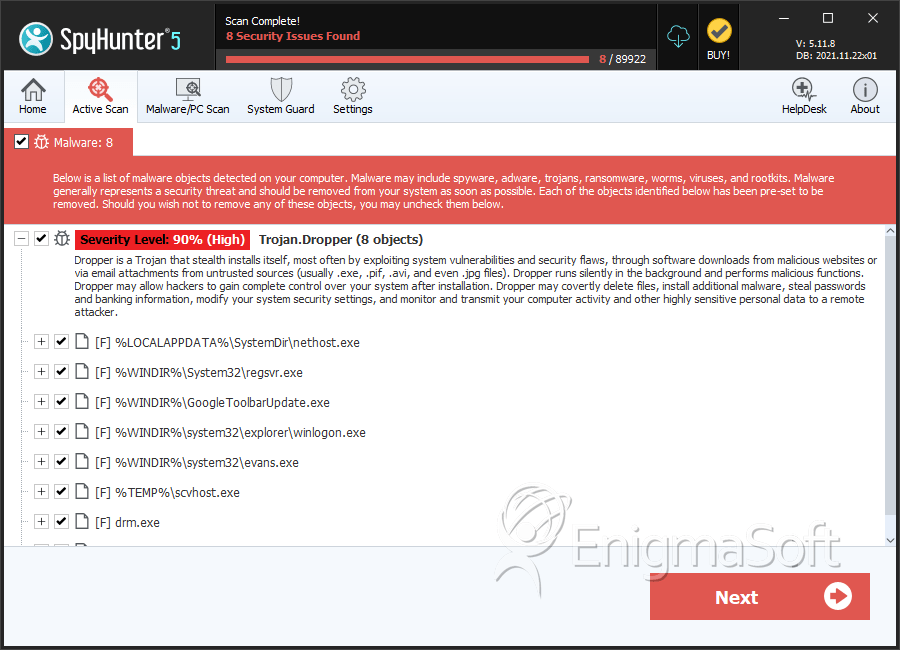

| Niveau de menace: | 90 % (Haute) |

| Ordinateurs infectés : | 3,494 |

| Vu la première fois: | July 24, 2009 |

| Vu pour la dernière fois : | February 13, 2023 |

| Systèmes d'exploitation concernés: | Windows |

Un cheval de Troie.Dropper est conçu pour fournir une charge utile sur le système informatique de la victime. Cependant, un cheval de Troie.Dropper mènera généralement une attaque à grande échelle, généralement pas l'infection finale elle-même. En règle générale, l'un des principaux objectifs des criminels informatiques est de trouver des moyens d'installer des logiciels malveillants sur l'ordinateur de leur victime sans alerter la victime de l'intrusion. Un Trojan.Dropper est une méthode typique assez courante. En règle générale, un Trojan.Dropper contient en lui-même une infection malveillante conçue pour transmettre l'infection en la copiant sur le système de fichiers de l'ordinateur de la victime. Un cheval de Troie.Dropper installe et exécute généralement le logiciel malveillant installé, puis se supprime souvent ou reste simplement inoffensif sur le système informatique de la victime.

Un Trojan.Dropper sera généralement déroutant pour la victime et conçu pour ne causer aucun symptôme. Un exemple typique de Trojan.Dropper est un faux économiseur d'écran qui, lorsqu'il est ouvert, affiche simplement un message d'erreur. Cependant, même si le message d'erreur peut sembler authentique, il aura en fait fait partie des tactiques du Trojan.Dropper pour installer sa charge utile sans que l'utilisateur ne soit conscient du problème. De nombreuses infections Trojan.Dropper incluront un algorithme de cryptage d'une sorte d'obfuscateur ou d'algorithme d'emballage pour rendre leur détection et leur suppression beaucoup plus difficiles que la normale.

Habituellement, un Trojan.Dropper est créé comme un moyen de distribuer des logiciels malveillants, car un Trojan.Dropper est relativement bon marché et facile à distribuer. Un cheval de Troie.Dropper présente également un faible risque pour les criminels qui le créent, car il leur est facile de brouiller les pistes lorsqu'il y a plusieurs étapes à une infection. Cependant, l'une des caractéristiques des infections Trojan.Dropper qui les rendent attrayantes pour les criminels est qu'elles peuvent être facilement déguisées en changeant simplement leur icône et leur nom de fichier. La charge utile d'un Trojan.Dropper typique varie d'un cas à l'autre. En règle générale, ils déposent des fichiers exécutables, qui peuvent ensuite infecter le système informatique de la victime ou télécharger des logiciels malveillants à partir d'un emplacement distant.

Il existe peu de symptômes associés à un Trojan.Dropper. Certains types d'infections Trojan.Dropper affichent un faux message d'erreur lors de la suppression de leur charge utile. Cependant, la plupart du temps, un Trojan.Dropper n'affichera aucun signe d'infection. Habituellement, les symptômes sur un système informatique infecté seront causés par la charge utile du Trojan.Dropper plutôt que par le dropper. Certains exemples d'infections par Trojan.Dropper seront associés à des rootkits qui masquent la charge utile de Trojan.Dropper et peuvent également apporter des modifications aux paramètres du système et au registre Windows.

Table des matières

Pseudonymes

15 fournisseurs de sécurité ont signalé ce fichier comme malveillant.

| Logiciel antivirus | Détection |

|---|---|

| AVG | RemoteAdmin.ARL |

| Fortinet | Riskware/ESurveiller |

| Ikarus | not-a-virus:Monitor.Win32.007SpySoft.308 |

| Sophos | e-Surveiller |

| AntiVir | SPR/Tool.E.Surveiller.D |

| F-Secure | Application.E.Surveiller |

| Kaspersky | not-a-virus:RemoteAdmin.Win32.eSurveiller.120 |

| eSafe | Virus in password protected archive |

| F-Prot | W32/eSurveiller.A |

| K7AntiVirus | Unwanted-Program |

| McAfee | Generic PUP.d |

| Panda | Trj/OCJ.A |

| AVG | Generic29.CEHH |

| Fortinet | W32/Injector.JLH!tr |

| Ikarus | MSIL |

SpyHunter détecte et supprime Trojan.Dropper

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | hodhTBky6vN1.exe | e090572a3eb5ac6f1453926eae14ecec | 3,349 |

| 2. | regsvr.exe | e9f7627d4710e414b579003332287f05 | 32 |

| 3. | GoogleToolbarUpdate.exe | ce7679af9d8ad929a58e4398a8d382f8 | 7 |

| 4. | winlogon.exe | 155cca87bd1630c1550c15eff43c2b7a | 5 |

| 5. | evans.exe | fc1c976f0884c1b8e70b76a17d4ab6a3 | 4 |

| 6. | scvhost.exe | b751e973a0fa7cffcf60a548552ce45e | 2 |

| 7. | drm.exe | ccd63de22be14961e4357cca58eb8c5c | 1 |

| 8. | vscrtapp.exe | 1aca09c5eefb37539e86ec86dd3be72f | 1 |

| 9. | CLADD | 66e10615b5a98f6233650e7c01c8583d | 0 |

| 10. | CLADD | 3fd6fa1030e552338d2e5f5d4225342b | 0 |

| 11. | CLADD | bafbe70a02269df4b56ef48d9e250639 | 0 |

| 12. | CLADD | 007462b240ed46276d04935dfb59beb1 | 0 |

| 13. | CLADD | 2415eddcabb08b23deaf9d9e18e4b22d | 0 |

| 14. | CLADD | e2c82136ef5c002de2822a8ee7b36d4e | 0 |

| 15. | CLADD | 51de224c0942f0be15bb6f3eea8f27d4 | 0 |

| 16. | CLADD | 827c1269a52208f5094c36402015ef17 | 0 |

| 17. | CLADD | 50ae8903665b931c4553e7802003aafd | 0 |

| 18. | mediacodec.exe | a75d2ed1598b587cd5d5cd0b15163c9d | 0 |

| 19. | init.exe | fe9b99190fbbfcb4de1dbe77539a69c6 | 0 |

| 20. | ddexpshare.exe | d1b6f11c70a01983cd9d4822f5b06174 | 0 |

| 21. | svhost.exe | 979235c02243347568330cacbd00d739 | 0 |

| 22. | Svchost.exe | efbbda1cba44bc9d853269ed1f4efa41 | 0 |

| 23. | explorers.exe | 8135ad5d2966e8791cae5e80a79d8e87 | 0 |

| 24. | lsass.exe | 0d71c6ab6cbb7e701dcef8b1accf547d | 0 |

| 25. | winsys.exe | 166b5b6018e3475bedb35ae0d0eb64b2 | 0 |

| 26. | winsys.exe | ef019c4bdaffab7396649b6b072860a1 | 0 |

| 27. | win32.exe | bc588ff0a21c11d80af7d62584d4ab15 | 0 |

| 28. | new order.exe | f9da7ecfd5d1ac2510ca9113995f3b94 | 0 |