REvil Ransomware

Les experts en cybersécurité ont récemment repéré une nouvelle menace de ransomware circulant sur le Web. Ce cheval de Troie de cryptage de données s'appelle REvil Ransomware et est également connu sous le nom de Sodinokibi Ransomware .

Infiltration et cryptage

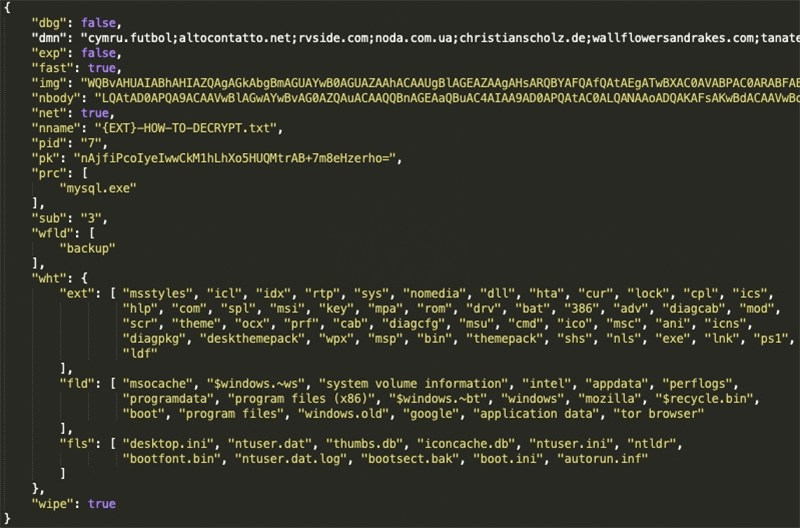

Les experts en logiciels malveillants n'ont pas été en mesure de parvenir à un consensus sur la méthode utilisée dans la propagation du REvil Ransomware. Il est largement admis que les auteurs de REvil Ransomware peuvent utiliser certaines des techniques les plus courantes pour propager ce cheval de Troie à verrouillage de fichiers – de fausses mises à jour d'applications, des logiciels piratés infectés téléchargés à partir de sources non officielles et des courriers indésirables contenant des pièces jointes corrompues. Si le REvil Ransomware parvient à pénétrer dans un système, il commencera l'attaque par une analyse rapide des fichiers présents sur l'ordinateur. L'objectif est de trouver et de localiser les fichiers que le REvil Ransomware a été programmé pour rechercher. Ensuite, le processus de cryptage sera déclenché et tous les fichiers ciblés seront verrouillés à l'aide d'un algorithme de cryptage. Lors du verrouillage d'un fichier, REvil Ransomware ajoute une extension à son nom de fichier, qui consiste en une chaîne aléatoire générée de manière unique pour chaque victime, par exemple ".294l0jaf59". Cela signifie qu'une fois qu'un fichier, qui s'appelait à l'origine 'kitty-litter.jpg' subit le processus de cryptage du REvil Ransomware, son nom sera modifié en 'kitty-litter.jpg.294l0jaf59.'

Cette semaine dans Malware Ep7: Revil Ransomware attaque un cabinet d'avocats de haut niveau

La note de rançon

La phase suivante est l'abandon de la note de rançon. La note de REvil Ransomware sera nommée « 294l0jaf59-HOW-TO-DECRYPT.txt » si nous continuons avec l'exemple de l'extension générée de manière unique pour plus tôt. Le message de rançon se lit comme suit :

'--=== Bienvenue. De nouveau. ===---

[+] Que se passe-t-il ? [+]

Vos fichiers sont cryptés et actuellement indisponibles. Vous pouvez le vérifier : tous les fichiers de votre ordinateur ont l'extension 686l0tek69.

Soit dit en passant, tout est possible pour récupérer (restaurer), mais vous devez suivre nos instructions. Sinon, vous ne pouvez pas retourner vos données (JAMAIS).

[+] Quelles garanties ? [+]

C'est juste une affaire. Nous ne nous soucions absolument pas de vous et de vos offres, sauf d'obtenir des avantages. Si nous ne faisons pas notre travail et nos responsabilités, personne ne coopérera avec nous. Ce n'est pas dans notre intérêt.

Pour vérifier la possibilité de retourner des fichiers, vous devez vous rendre sur notre site Web. Là, vous pouvez décrypter un fichier gratuitement. C'est notre garantie.

Si vous ne coopérez pas avec notre service - pour nous, cela n'a pas d'importance. Mais vous perdrez votre temps et vos données, car nous avons juste la clé privée. En pratique, le temps est bien plus précieux que l'argent.

[+] Comment accéder au site Web ? [+]

Vous avez deux manières :

1) [Recommandé] Utilisation d'un navigateur TOR !

a) Téléchargez et installez le navigateur TOR depuis ce site : hxxps://torproject.org/

b) Ouvrez notre site Web : hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Si TOR est bloqué dans votre pays, essayez d'utiliser le VPN ! Mais vous pouvez utiliser notre site Web secondaire. Pour ça:

a) Ouvrez votre navigateur (Chrome, Firefox, Opera, IE, Edge)

b) Ouvrez notre site Web secondaire : http://decryptor.top/913AED0B5FE1497D

Attention : le site secondaire peut être bloqué, c'est pourquoi la première variante est bien meilleure et plus disponible.

Lorsque vous ouvrez notre site Web, saisissez les données suivantes dans le formulaire de saisie :

Clé:

-

Nom de l'extension :

294l0jaf59

-------------------------------------------------- ----------------------------------------------------

!!! DANGER !!!

N'essayez PAS de modifier les fichiers par vous-même, N'utilisez PAS de logiciel tiers pour restaurer vos données ou vos solutions antivirus - cela peut endommager la clé privée et, par conséquent, la perte de toutes les données.

!!! !!! !!!

UNE FOIS DE PLUS : il est dans votre intérêt de récupérer vos fichiers. De notre côté, nous (les meilleurs spécialistes) faisons tout pour la restauration, mais s'il vous plaît ne doit pas interférer.

!!! !!! !!!'

Les attaquants demandent 2500 $ en Bitcoin comme frais de rançon. Cependant, si la somme n'est pas payée dans les 72 heures, elle double à 5000 $.

La somme demandée par les auteurs du REvil Ransomware est assez élevée, et nous vous déconseillons fortement de payer et de céder à toute demande faite par des cybercriminels comme ceux responsables de ce cheval de Troie verrouillant les données. Une option plus sage serait de vous assurer de télécharger et d'installer une suite logicielle antivirus réputée, qui protégerait votre système contre des menaces telles que REvil Ransomware.

Grubman Shire Meiselas & Sacks Hack et demande de rançon de 42 millions de dollars

Début mai 2020, le groupe de piratage REvil a violé les systèmes du cabinet d'avocats new-yorkais Grubman Shire Meiselas & Sacks (GSMS), cryptant et volant un énorme 756 Go de données sensibles.

Les fichiers volés comprenaient de la correspondance personnelle, des droits musicaux, des accords de non-divulgation, des numéros de téléphone et des adresses e-mail de nombreuses célébrités de premier plan, dont Elton John, Madonna, Bruce Springsteen, Nicky Minaj, Mariah Carey, Lady Gaga et U2.

Non seulement cela, mais les pirates ont affirmé qu'ils avaient mis la main sur des données sensibles concernant le président américain Donald Trump. Cette réclamation était la raison de l'impressionnante demande de rançon faite par le groupe REvil. Initialement, les attaquants ont demandé 21 millions de dollars, mais GSMS a répliqué avec une offre de seulement 365 000 dollars.

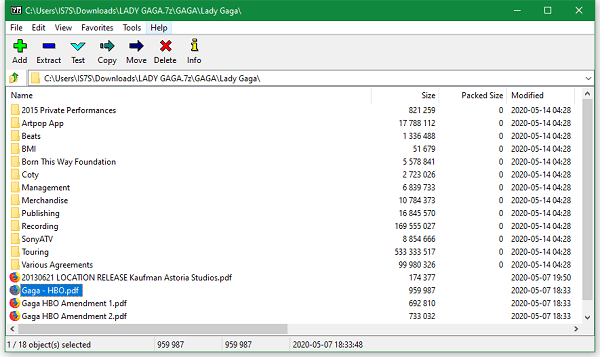

Cela a entraîné le doublement de la demande de rançon par les cyber-escrocs, ainsi que la publication d'une archive de 2,4 Go contenant des documents juridiques de Lady Gaga, notamment des concerts, des apparitions à la télévision et des contrats de merchandising.

[légende id="attachment_501878" align="aligncenter" width="600"]  Le contenu de la fuite de Lady Gaga. Source : zdnet.com[/caption]

Le contenu de la fuite de Lady Gaga. Source : zdnet.com[/caption]

La fuite contenait également une menace concernant la libération du « linge sale » du président Trump :

''La prochaine personne que nous publierons est Donald Trump. Il y a une course électorale en cours, et nous avons trouvé une tonne de linge sale à temps. M. Trump, si vous voulez rester président, donnez un coup de bâton aux gars, sinon vous risquez d'oublier cette ambition pour toujours. Et à vous électeurs, nous pouvons vous faire savoir qu'après une telle publication, vous ne voulez certainement pas le voir comme président. Eh bien, laissons de côté les détails. Le délai est d'une semaine. Grubman, nous détruirons votre entreprise au sol si nous ne voyons pas l'argent. Lisez l'histoire de Travelex, c'est très instructif. Vous répétez leur scénario un à un."

GSMS a répondu à la menace en affirmant que Trump n'avait jamais été client de l'entreprise. Les pirates ont publié une archive de 160 e-mails qui auraient contenu « les informations les plus inoffensives » sur Trump. Pourtant, ils n'ont mentionné le président américain qu'en passant et ne contenaient aucune saleté réelle sur lui. Apparemment, les acteurs de la menace venaient de rechercher une quelconque mention d'"atout" et de nombreux e-mails divulgués ne la contenaient que sous forme de verbe.

Pendant ce temps, GSMS a répondu, en suggérant que le FBI a classé la violation comme un acte de terrorisme, déclarant :

''Nous avons été informés par les experts et le FBI que négocier ou payer une rançon à des terroristes est une violation du droit pénal fédéral.''

Cela ne semble pas avoir affecté l'attitude du gang REvil, qui dit qu'ils vont vendre aux enchères toutes les informations précieuses dont ils disposent à quiconque est prêt à payer leur prix.