Ransomware Sodinokibi

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Niveau de menace: | 100 % (Haute) |

| Ordinateurs infectés : | 644 |

| Vu la première fois: | June 17, 2019 |

| Vu pour la dernière fois : | May 12, 2023 |

| Systèmes d'exploitation concernés: | Windows |

Sodinokibi Ransomware est une nouvelle menace de malware qui gagne du terrain dans les cercles cybercriminels. Bien que Sodinokibi fonctionne à la manière typique d'un ransomware - il infiltre l'ordinateur de la victime, utilise un algorithme de cryptage puissant pour crypter les fichiers et exige un paiement pour leur restauration, l'analyse de son code sous-jacent révèle qu'il s'agit d'une toute nouvelle souche de malware et non d'une mise à jour variante d'un ransomware déjà existant.

Table des matières

Zero-Day Exploit facilite la première attaque Sodinokibi

Sodinokibi a été détecté pour la première fois le 25 avril lorsqu'il a été utilisé dans une attaque qui exploitait une vulnérabilité de type zero-day Oracle WebLogic Server. La gravité de l'exploit zero-day ne pouvait pas être sous-estimée car il permettait l'exécution à distance de code sans aucune des informations d'authentification autrement requises. Oracle a publié un correctif le 26 avril, en dehors de son cycle de correctifs habituel, pour le corriger et attribuer la vulnérabilité en tant que CVE-2019-2725.

Grâce à l'exploit, les attaquants ont pu télécharger la charge utile Sodinokibi sur les machines de point de terminaison sans avoir besoin d'aucune intervention de l'utilisateur. Habituellement, les menaces de ransomware nécessitent au moins une interaction de la part des victimes avant que l'infection ne puisse commencer. Une fois à l'intérieur, Sodinokibi commence à chiffrer tous les fichiers avec les extensions suivantes :

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, . prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, . pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr , .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, . qbp, .aif, .qba, .tlg, .qbx, .qby , .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd, . cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, , .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, . clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

Pour chaque système infecté, Sodinokibi génère une chaîne alphanumérique distincte pouvant contenir entre 5 et 9 caractères et l'ajoute en tant que nouvelle extension à chaque fichier crypté avec succès. Le ransomware crée ensuite un fichier texte ou HTA avec la note de rançon dans chaque dossier contenant des fichiers cryptés. Le nom de la demande de rançon suit le modèle - [RANDOM EXTENSION]-HOW-TO-DECRYPT.txt. Par exemple, si Sodinokibi a généré a5b892t comme extension pour la machine en question, la demande de rançon sera nommée a5b892t-HOW-TO-DECRYPT.txt.

Cette semaine dans Malware Ep2: Sodinokibi Ransomware est un Ransomware-as-a-Service

Le ransomware Sodinokibi a la fonctionnalité d'utiliser "cmd.exe" pour exécuter l'utilitaire vssadmin afin d'empêcher les utilisateurs de restaurer les fichiers cryptés via les mécanismes de sauvegarde Windows par défaut. Plus précisément, le ransomware exécute les commandes suivantes pour supprimer les clichés instantanés de volume des fichiers concernés et pour désactiver la réparation au démarrage de Windows :

C:\Windows\System32\cmd.exe" /c vssadmin.exe Supprimer Shadows /All /Quiet & bcdedit /set {default} recoveryenabled Non & bcdedit /set {default} bootstatuspolicy ignoreallfailures

Sodinokibi exige une grosse somme pour le décryptage

Au lieu de mettre leurs instructions et leurs demandes dans le corps de la demande de rançon, les criminels derrière Sodinokibi dirigent tous les utilisateurs concernés vers deux sites Web - un site .onion hébergé sur le réseau TOR et un sur la partie publique d'Internet au niveau du domaine "decryptor". [.]Haut." Le texte intégral de la note est :

"--=== Bienvenue. Encore une fois. ===---

[+] Que se passe-t-il ? [+]

Vos fichiers sont cryptés et actuellement indisponibles. Vous pouvez le vérifier : tous les fichiers de votre ordinateur ont une extension ----------.

Soit dit en passant, tout est possible pour récupérer (restaurer), mais vous devez suivre nos instructions. Sinon, vous ne pouvez pas retourner vos données (JAMAIS).

[+] Quelles garanties ? [+]

C'est juste une affaire. Nous ne nous soucions absolument pas de vous et de vos offres, sauf d'obtenir des avantages. Si nous ne faisons pas notre travail et nos responsabilités, personne ne coopérera avec nous. Ce n'est pas dans notre intérêt.

Pour vérifier la possibilité de retourner des fichiers, vous devez vous rendre sur notre site Web. Là, vous pouvez décrypter un fichier gratuitement. C'est notre garantie.

Si vous ne coopérez pas avec notre service - pour nous, cela n'a pas d'importance. Mais vous perdrez votre temps et vos données, car nous avons juste la clé privée. En pratique, le temps est bien plus précieux que l'argent.

[+] Comment accéder au site Web ? [+]

Vous avez deux manières :

1) [Recommandé] Utilisation d'un navigateur TOR !

a) Téléchargez et installez le navigateur TOR depuis ce site : hxxps://torproject.org/

b) Ouvrez notre site Web : hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Si TOR est bloqué dans votre pays, essayez d'utiliser le VPN ! Mais vous pouvez utiliser notre site Web secondaire. Pour ça:

a) Ouvrez votre navigateur (Chrome, Firefox, Opera, IE, Edge)

b) Ouvrez notre site Web secondaire : http://decryptor.top/913AED0B5FE1497D

Attention : le site secondaire peut être bloqué, c'est pourquoi la première variante est bien meilleure et plus disponible.

Lorsque vous ouvrez notre site Web, saisissez les données suivantes dans le formulaire de saisie :

Clé:

-

Nom de l'extension :

-----------

-------------------------------------------------- ----------------------------------------------------

!!! DANGER !!!

N'essayez PAS de modifier les fichiers par vous-même, N'utilisez PAS de logiciel tiers pour restaurer vos données ou vos solutions antivirus - cela peut endommager la clé privée et, par conséquent, la perte de toutes les données.

!!! !!! !!!

UNE FOIS DE PLUS : il est dans votre intérêt de récupérer vos fichiers. De notre côté, nous (les meilleurs spécialistes) faisons tout pour la restauration, mais s'il vous plaît ne doit pas interférer.

!!! !!! !!!"

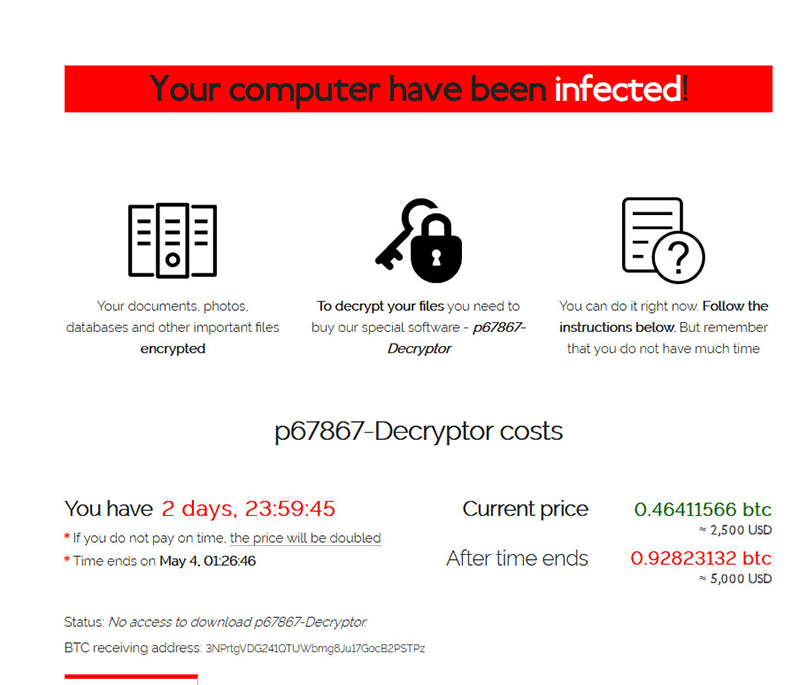

Pour accéder à l'un des sites répertoriés dans la note, les utilisateurs doivent saisir une clé spécifique qui se trouve dans le fichier texte de la demande de rançon. Une fois le code entré, ils seront redirigés vers la page de destination suivante qui affichera le code d'identification d'extension spécifique pour le système informatique et un compte à rebours indiquant qu'en deux jours, la somme de la rançon doublera - de 2500 $ à 5000 $, payable en crypto-monnaie Bitcoin. Le site Web recalcule le taux Bitcoin/USD toutes les 3 heures et met à jour les chiffres affichés.

Sodinokibi Ransomware étend sa portée

Suite au patch qui a fermé Oracle WebLogic zero-day, les chercheurs ont observé une augmentation des vecteurs d'attaque utilisés pour distribuer le ransomware Sodinokibi. En fait, presque toutes les méthodes de distribution possibles ont maintenant été tentées :

Campagnes de spam par e-mail - Les utilisateurs allemands ont été ciblés par une campagne de spam malveillant qui transportait la charge utile de Sodinokibi dans des pièces jointes d'e-mail compromises se présentant comme des notifications urgentes de verrouillage. Une autre campagne d'e-mails prétendait être une "nouvelle réservation" de Booking.com. Afin d'accéder aux informations de réservation supposées, les utilisateurs doivent ouvrir un fichier word puis autoriser l'exécution de macros. Cela déclenchera l'infection par le ransomware Sodinokibi.

Remplacement des téléchargements de logiciels légitimes - Selon TG Soft , un distributeur italien de WinRar a compromis son site, entraînant le téléchargement du ransomware Sodinokibi au lieu du programme WinRar.

Fournisseurs de services gérés (MSP) piratés - Plusieurs fournisseurs de services gérés ont été piratés pour distribuer le ransomware Sodinokibi à leurs clients. Apparemment, les attaquants ont utilisé les services de bureau à distance pour entrer dans les réseaux des MSP concernés, puis ont poussé les fichiers de ransomware via les consoles de gestion vers les ordinateurs d'extrémité des clients.

Kits d'exploitation - Une campagne de publicité malveillante via des publicités sur le réseau publicitaire PopCash semble rediriger les utilisateurs vers des sites Web contenant le kit d'exploitation RIG sous certaines conditions.

Il est plus qu'évident que les filiales de Sodinokibi deviennent de plus en plus ambitieuses et tentent peut-être maintenant de combler le vide créé à la suite de la fermeture par les opérateurs de GandCrab Ransomware de leurs opérations et affirmant avoir généré plus de 2 milliards de dollars de rançons.

Sodinokibi Ransomware commence à jouer dur

Les acteurs de la menace derrière le ransomware Sodinokibi ont terminé 2019 sur une note positive, frappant Travelex , une société de change basée au Royaume-Uni et opérant dans plus de 70 pays à travers le monde. Les sites Web de Travelex dans une trentaine de pays ont dû être supprimés le soir du Nouvel An, pour ce qui semblait être une « maintenance planifiée », mais s'est avéré être une contre-mesure pour empêcher la propagation du ransomware Sodinokibi. L'attaque a également touché les partenaires de Travelex, tels que HSBC, Barclays, Sainsbury's Bank, Virgin Money, Asda Money et First Direct.

Compte tenu de l'ampleur de l'attaque et de la nature des activités de Travelex, il n'est pas étonnant que les pirates aient exigé une rançon qui est passée de 3 à 6 millions de dollars en quelques jours. Les acteurs de la menace ont également décidé de montrer à tout le monde qu'ils étaient sérieux en menaçant de divulguer des informations sensibles volées. Travelex, en revanche, a nié que des informations aient été exfiltrées. Quelques jours plus tard, cependant, un utilisateur d'un forum de piratage russe, du nom d'Unknown, a réitéré les menaces du cyber-escroc contre Travelex et la société chinoise CDH Investments. Cela a été fait par la publication de 337 Mo de données qui auraient été volées à Artech Information Systems.

Cette quantité de données volées est dérisoire par rapport aux 5 Go qui auraient été exfiltrés des systèmes Travelex. Les pirates ont juré que Travelex paierait, d'une manière ou d'une autre. Pendant ce temps, Travelex a déclaré que la société coopère avec la police métropolitaine et le National Cyber Security Centre (NCSC) pour résoudre l'affaire. Travelex s'est également lancé dans la gestion d'urgence de la marque, promettant la transparence et la publication d'une feuille de route de reprise.

Sodinokibi ne semble pas non plus montrer de signes de ralentissement, frappant une synagogue du New Jersey le 9 janvier 2020 et exigeant une rançon de 500 000 $ sous la menace que les acteurs de la menace divulguent des données sensibles sur les fidèles.

Peu importe si Sodinokibi parviendra à prendre la place du meilleur ransomware actuel, il existe certaines étapes qui pourraient aider tous les utilisateurs à construire une défense solide contre de telles attaques de ransomware. L'une des méthodes les plus fiables consiste à créer une sauvegarde du système qui est stockée sur un lecteur non connecté au réseau. En ayant accès à une telle sauvegarde, les utilisateurs peuvent simplement restaurer les fichiers qui ont été pris en otage par le malware avec une perte de données minimale. De plus, l'utilisation d'un programme anti-malware légitime et sa mise à jour peuvent signifier que certaines menaces de ransomware sont arrêtées avant même qu'elles n'aient eu la possibilité d'exécuter leur codage malveillant.

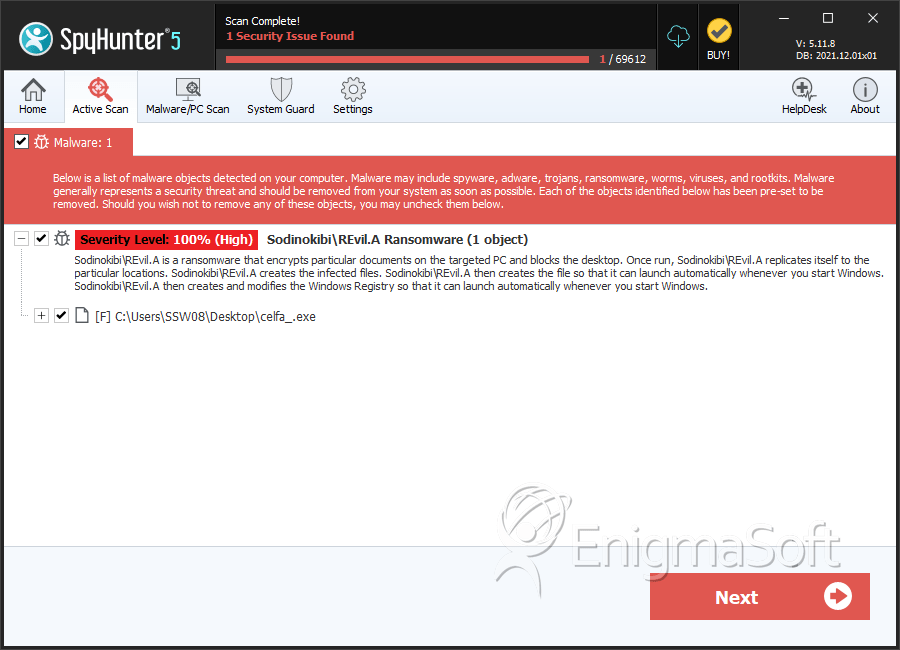

SpyHunter détecte et supprime Ransomware Sodinokibi

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | celfa_.exe | 9dbb65b1a435a2b3fb6a6e1e08efb2d0 | 11 |