GandCrab Ransomware

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Classement: | 7,363 |

| Niveau de menace: | 100 % (Haute) |

| Ordinateurs infectés : | 79,274 |

| Vu la première fois: | January 29, 2018 |

| Vu pour la dernière fois : | December 26, 2024 |

| Systèmes d'exploitation concernés: | Windows |

GandCrab ransomware est une menace de malware qui crypte les données sur les ordinateurs concernés et exige le paiement d'une rançon en échange d'un outil de décryptage. Ce cryptovirus est apparu pour la première fois fin janvier de cette année, et depuis lors, les chercheurs ont identifié plusieurs versions différentes de GandCrab, parmi lesquelles GDCB, GandCrab v2, GandCrab v3, GandCrab v4 et GandCrab v5. La dernière version a été identifiée il y a environ un mois en septembre 2018. Les fonctionnalités et les mécanismes de cryptage de ce ransomware ont évolué depuis sa première apparition - tandis que les trois versions initiales utilisaient les algorithmes de cryptage RSA et AES pour verrouiller les données sur l'appareil infecté, les versions 4 et supérieures utilisent un chiffrement supplémentaire et plus sophistiqué comme Salsa20. Les chercheurs sur les logiciels malveillants pensent que cela se fait principalement pour des raisons de vitesse, car le chiffrement Salsa20 est beaucoup plus rapide. Le modèle de choix des fichiers à crypter a également évolué. La version originale a vérifié les fichiers à chiffrer par rapport à une liste spécifique d'extensions de fichiers, tandis que la deuxième et toutes les versions ultérieures de GandCrab ont une liste d'exclusion à la place et chiffrent tous les autres fichiers qui n'apparaissent pas sur cette liste. Le montant de la rançon requise a également été augmenté.

Cette semaine dans Malware Episode 21 Partie 3: GandCrab, REvil, Sodinokibi Ransomware Les menaces restent extrêmement dangereuses au quatrième trimestre 2020

GandCrab est principalement distribué par le biais de courriers indésirables, de kits d'exploitation, de fausses mises à jour et de logiciels légitimes piratés. Une caractéristique de tous les cas GandCrab est que ce ransomware ajoute des extensions spécifiques aux fichiers cryptés. Selon la version du logiciel malveillant qui a infecté l'ordinateur, ces extensions de fichier peuvent être .gdcb, .krab, .crab, .lock ou une combinaison de 5 à 10 lettres aléatoires. La version initiale de GandCrab avait un bug critique dans le code qui laissait la clé de déchiffrement dans la mémoire de l'ordinateur infecté, donc une société anti-malware, en collaboration avec Europol et la police roumaine, a rapidement développé un décrypteur et l'a offert gratuitement télécharger sur NoMoreRansom.org. Pourtant, presque immédiatement après cela, les auteurs de logiciels malveillants ont publié une version mise à jour où la faille a été corrigée afin que le décrypteur ne fonctionne plus pour toutes les versions ultérieures. À ce stade, il n'y a pas d'outils de décryptage gratuits pour les versions actuellement en circulation du ransomware GandCrab, les utilisateurs doivent donc faire preuve d'une extrême prudence lorsqu'ils surfent en ligne ou ouvrent des messages électroniques. Le meilleur conseil contre les ransomwares est probablement de conserver des sauvegardes de toutes vos précieuses données sur des périphériques de stockage externes.

Table des matières

Les trois premières versions de GandCrab suivent une routine de base

Dès que GandCrab infiltre un système, il démarre le processus d'analyse et de cryptage des fichiers, ciblant les données les plus précieuses stockées sur l'ordinateur et essayant de couvrir tous les types de contenu comme les images, photos, vidéos, bases de données, archives, Microsoft Office/Open Office documents, fichiers musicaux, etc. Une fois que le logiciel malveillant a terminé le processus de cryptage, l'utilisateur n'a plus accès aux fichiers cryptés tandis que la note de rançon suivante est affichée dans un fichier texte nommé GDCB-DECRYPT.txt :

"= GANDCRABE =—

Attention!

Tous vos fichiers documents, photos, bases de données et autres fichiers importants sont cryptés et portent l'extension : .GDCB

La seule méthode de récupération de fichiers consiste à acheter une clé privée. Il est sur notre serveur et nous seuls pouvons récupérer vos fichiers.

Le serveur avec votre clé est dans un réseau fermé TOR. Vous pouvez vous y rendre par les moyens suivants :

1. Téléchargez le navigateur Tor – https://www.torproject.org/

2. Installez le navigateur Tor

3. Ouvrez le navigateur Tor

4. Ouvrez le lien dans le navigateur tor : http://gdcbghvjyqy7jclk.onion/[id]

5. Suivez les instructions sur cette page

Sur notre page, vous verrez les instructions de paiement et aurez la possibilité de décrypter 1 fichier gratuitement.

DANGEREUX!

N'essayez pas de modifier des fichiers ou d'utiliser votre propre clé privée, cela entraînera la perte définitive de vos données !"

Si l'utilisateur suit toutes les étapes requises, il atterrira sur une page Web appelée décrypteur GandCrab où il lira qu'il devra payer un montant de 1,54 DASH, équivalent à environ 1 200 $, pour un outil de décryptage. L'adresse DASH correspondante à laquelle la rançon doit être envoyée est également fournie. Le site Web malveillant offre également la possibilité de télécharger un fichier pour le déchiffrement gratuit afin de convaincre l'utilisateur de sa fiabilité. De plus, l'utilisateur a accès à un chat d'assistance. Afin d'intimider les victimes, les propriétaires de logiciels malveillants indiquent également une période spécifique dans laquelle la rançon doit être payée et menacent de détruire les fichiers après l'expiration de cette période ou d'augmenter le montant de la rançon demandée. Le paiement en DASH n'est acceptable que pour la première et la deuxième version du malware.

Les chercheurs en logiciels malveillants conseillent de ne jamais obéir aux règles des cybercriminels, car il existe d'autres moyens de récupérer vos données. Le ransomware GandCrab peut être supprimé par des outils de suppression professionnels, tandis que les experts ne recommandent pas d'essayer de nettoyer votre PC par vous-même, sauf si vous êtes un utilisateur expert. Les menaces sophistiquées de ransomware de ce type ont la capacité de déguiser leurs opérations et leurs fichiers en processus légitimes, ce qui signifie que vous pouvez facilement mettre fin à un fichier système crucial tout en essayant de supprimer un objet malveillant, ce qui à son tour peut entraîner des dommages irréparables à votre ordinateur .

La troisième version, connue sous le nom de GandCrab v3, est apparue fin avril avec des méthodes de cryptage plus puissantes et ciblant spécifiquement les utilisateurs des pays de l'ex-Union soviétique, comme l'Ukraine, le Kazakhstan, la Biélorussie et la Russie. En plus de l'algorithme de cryptage RSA - 2048 connu des versions précédentes, GandCrab v3 rend également le cryptage AES -256 (mode CBC) pour verrouiller les fichiers personnels et autres données. Les fichiers cryptés portent l'extension .CRAB, tandis que la note de rançon affichée semble assez familière. Contrairement aux versions 1 et 2, cependant, celle-ci n'accepte pas le paiement en DASH mais demande à la victime de payer le montant de la rançon en Bitcoin à la place. Cette version a également la possibilité de changer le fond d'écran de l'utilisateur en une note de rançon, le bureau bascule constamment entre le fond d'écran et la note de rançon afin d'intimider la victime en plus. Une autre nouvelle fonctionnalité est une clé de registre RunOnce autorun :

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\whtsxydcvmtC:\Documents and Settings\Administrator\Application Data\Microsoft\yrtbsc.exe

Les versions ultérieures de GandCrab sont livrées avec de nouvelles fonctionnalités avancées

GandCrab v4

En juillet de cette année, GandCrab v4 a suivi ses précurseurs. Il exploite également les algorithmes de cryptage AES-256 (mode CBC) et RSA-2048, bien que cette version du ransomware ajoute l'extension .KRAB aux fichiers cryptés. Cette menace avancée utilise également un algorithme cryptographique rapide et efficace appelé Tiny Encryption Algorithm (TEA) pour éviter la détection par les programmes antivirus.

La version 4 introduit également un nouvel algorithme de cryptage. GandCrab v4 génère deux clés RSA qui sont utilisées pour le cryptage de chaque fichier - une clé publique et une clé privée. Au cours de la procédure de cryptage, le malware crypte chaque fichier avec une clé Salsa20 aléatoire spécifiquement générée et un vecteur d'initialisation aléatoire (IV), qui sont ensuite cryptés avec la clé RSA publique générée au début. La clé RSA privée reste dans le registre et est elle-même cryptée avec une autre clé Salsa20 et un IV, qui sont, à leur tour, cryptés avec une clé RSA publique intégrée dans le malware. Une fois le processus de cryptage terminé, un nouveau champ de 8 octets avec la clé de fichier et l'IV est ajouté au contenu du fichier affecté, augmentant ainsi sa taille. Cette méthode de cryptage sophistiquée rend GandCrab v4 très puissant puisque les fichiers ne peuvent pas être décryptés sans la clé privée qui correspond à la clé publique intégrée. Une complication supplémentaire vient également du fait que le ransomware supprime tout le volume fantôme sur l'ordinateur infecté afin que les fichiers ne puissent pas être récupérés via ce mécanisme. Enfin, GandCrab se supprime également de la machine. Cette fois, la demande de rançon est contenue dans deux fichiers différents nommés KRAB - DECRYPT.txt et CRAB - DECRYPT.txt.

Ensuite, la version suivante de GandCrab v4.1 a une autre nouvelle fonctionnalité - elle peut communiquer avec un réseau au lieu de recevoir des commandes d'un serveur C&C. Cette version du ransomware ne nécessite pas non plus de connexion Internet pour se propager, et il y a eu des spéculations qu'elle peut utiliser le protocole de transport SMB pour sa distribution, similaire aux virus Petya et WannaCry qui ont également utilisé l'exploit SMB. Même si ce n'est pas encore le cas, les experts avertissent que cette capacité de GandCrab pourrait être introduite dans certaines des prochaines versions du malware, donc les utilisateurs doivent s'assurer qu'ils ont installé tous les correctifs disponibles. Ce qui est également nouveau dans cette version, c'est que les clés de déchiffrement sont situées sur le serveur des attaquants et ne sont accessibles qu'aux cybercriminels eux-mêmes. De plus, une nouvelle clé est spécifiquement générée pour chaque ordinateur infecté afin que les clés de déchiffrement ne puissent pas être réutilisées. Une nouvelle fonctionnalité du GandCrab v4.2 suivant est un code spécial capable de détecter les machines virtuelles, auquel cas le malware arrête ses opérations.

Pour GandCrab v4.1, une application de vaccin a été développée qui fonctionne en créant un fichier spécial sur le système ciblé qui trompe le ransomware que les données ont déjà été cryptées. L'application Vaccin est disponible en ligne, mais elle ne fonctionne que pour cette version particulière et les versions précédentes, mais pas pour la v4.1.2 et les versions suivantes. Les créateurs de logiciels malveillants ont rapidement trouvé un moyen de rendre l'astuce inefficace - la v4.2.1 est apparue début août avec un message incorporé à la société qui a développé le vaccin et un lien vers un exploit de code source conçu pour attaquer un produit de cette entreprise. Ce code représente un projet Visual Studio et il contient des données en russe. La version 4.3 est apparue presque simultanément à la v4.2.1, mais a également subi plusieurs changements. L'un des changements est que le code de détection des machines virtuelles a été supprimé car il ne fonctionnait pas toujours correctement.

GandCrab v5

Les dernières versions de GandCrab ont eu lieu en septembre - GandCrab v5, GandCrab v5.0.1, v5.0.2 et v5.0.4. Les nouvelles fonctionnalités incluent la possibilité d'utiliser des extensions de fichier de 5 à 10 lettres générées aléatoirement pour les fichiers cryptés, au lieu de celles prédéterminées comme observées dans les versions précédentes du ransomware. La version 5.0.2 ajoute dix lettres choisies au hasard comme extension de fichier à chaque fichier crypté, tandis que la version 5.0.4 suivante utilise une extension de fichier aléatoire à 8 caractères. GandCrab v5 a un nouveau format de note de rançon dans lequel le nom du fichier ressemble à ceci : [randomly_generated_extension] - DECRYPT.html. Contrairement à certaines des anciennes versions, la note de rançon HTML explique uniquement comment télécharger le navigateur TOR, tandis que la page de paiement des pirates hébergée sur le réseau TOR donne le reste des informations concernant ce qui est arrivé aux fichiers de l'utilisateur. La rançon requise est un montant en DASH ou Bitcoin, et cette fois, elle équivaut à 800 $ à 2 400 $.

Les versions à partir de la v5.0.1 utilisent à nouveau un format de fichier texte pour la demande de rançon, mais le reste reste le même. La demande de rançon GandCrab v5.0.1 est contenue dans un fichier nommé [random_extension]-Decrypt.txt file et nécessite l'utilisation de la communication anonyme via le navigateur TOR. Il lit ce qui suit :

" —= GANDCRAB V5.0.1 =—

Attention!

Tous vos fichiers, documents, photos, bases de données et autres fichiers importants sont cryptés et portent l'extension :

La seule méthode de récupération de fichiers consiste à acheter une clé privée unique. Nous seuls pouvons vous donner cette clé et nous seuls pouvons récupérer vos fichiers.

Le serveur avec votre clé est dans un réseau fermé TOR. Vous pouvez vous y rendre par les moyens suivants :>

—————————————————————————————->

•Télécharger le navigateur Tor - https://www.torproject.org/

• Installer le navigateur Tor

• Ouvrir le navigateur Tor

• Ouvrir le lien dans le navigateur TOR : http://gandcrabmfe6mnef.onion/e499c8afc4ba3647

• Suivez les instructions sur cette page

—————————————————————————————-

Sur notre page, vous verrez les instructions de paiement et aurez la possibilité de décrypter 1 fichier gratuitement.

ATTENTION!

AFIN D'ÉVITER L'ENDOMMAGEMENT DES DONNÉES :

* NE PAS MODIFIER LES FICHIERS CRYPTÉS

* NE CHANGEZ PAS LES DONNÉES CI-DESSOUS"

En visitant la page TOR des attaquants, la victime lit le message suivant :

"Nous sommes désolés, mais vos fichiers ont été cryptés !

Ne vous inquiétez pas, nous pouvons vous aider à retourner tous vos fichiers !

Le prix du décrypteur de fichiers est de 2400 USD

Si le paiement n'est pas effectué avant le 2018-07-20 02:32:41 UTC, le coût du décryptage des fichiers sera doublé

Le montant a été doublé !

Temps restant pour doubler le prix :

——————————————————————————————–

Quel est le problème? Acheter GandCrab Decryptor Support est 24/7 Test de déchiffrement

——————————————————————————————–

Merci d'activer javascript !!

Quel est le problème?

Votre ordinateur a été infecté par GandCrab Ransomware. Vos fichiers ont été cryptés et vous ne pouvez pas les décrypter vous-même.

Sur le réseau, vous pouvez probablement trouver des décrypteurs et des logiciels tiers, mais cela ne vous aidera pas et ne fera que rendre vos fichiers indécryptables

Que puis-je faire pour récupérer mes fichiers ?

Vous devriez acheter GandCrab Decryptor. Ce logiciel vous aidera à décrypter tous vos fichiers cryptés et à supprimer GandCrab Ransomware de votre PC.

Prix actuel : 2 400,00 $. Comme moyen de paiement, vous avez besoin de la crypto-monnaie DASH ou Bitcoin

Quelles garanties pouvez-vous me donner ?

Vous pouvez utiliser le décryptage de test et décrypter 1 fichier gratuitement

Qu'est-ce que la crypto-monnaie et comment puis-je acheter GandCrab Decryptor ?

Vous pouvez lire plus de détails sur la crypto-monnaie sur Google ou ici.

En guise de paiement, vous devez acheter du DASH ou du Bitcoin en utilisant une carte de crédit et envoyer des pièces à notre adresse.

Comment puis-je vous payer ?

Vous devez acheter Bitcoin ou DASH en utilisant une carte de crédit. Liens vers des services où vous pouvez le faire : liste d'échanges Dash, liste d'échanges Bitcoin

Après cela, rendez-vous sur notre page de paiement Acheter GandCrab Decryptor, choisissez votre mode de paiement et suivez les instructions."

Afin d'assurer sa persistance et de s'assurer que son script malveillant s'exécute automatiquement à chaque démarrage du système d'exploitation Windows, la v5.0.2 ajoute des entrées dans le registre Windows :

HKEY_CURRENT_USER\Panneau de configuration\International

HKEY_CURRENT_USER\Panneau de configuration\International\LocaleName

HKEY_CURRENT_USER\Disposition du clavier\Préchargement

HKEY_CURRENT_USER\Keyboard Layout\Preload\1

HKEY_CURRENT_USER\Keyboard Layout\Preload\2

HKEY_CURRENT_USER\SOFTWARE\keys_data\data

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0\Identifier

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0\ProcessorNameString

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM\Log File Max Size

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM\Logging

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\productName

HKEY_LOCAL_MACHINE\SOFTWARE\ex_data\data

HKEY_LOCAL_MACHINE\SOFTWARE\ex_data\data\ext

HKEY_LOCAL_MACHINE\SOFTWARE\keys_data\data

HKEY_LOCAL_MACHINE\SOFTWARE\keys_data\data\private

HKEY_LOCAL_MACHINE\SOFTWARE\keys_data\data\public

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Tcpip\Parameters\Domain

Cette version du ransomware peut également être programmée pour supprimer tous les clichés instantanés de volume du système d'exploitation Windows. Cela se fait via la commande :

"→vssadmin.exe supprimer les ombres /all /Quiet"

Lorsque cette commande est exécutée, le cryptage des fichiers devient plus efficace car l'un des moyens possibles de restaurer les données corrompues est éliminé.

La charge utile malveillante GandCrab 5.0.2 a été détectée par des programmes anti-malware sous différents noms, parmi lesquels :

- Rançon.GandCrab

- Trojan-Ransom.Win32.GandCrypt.fbd

- TR/AD.GandCrab.wizji

- Cheval de Troie[Rançon]/Win32.GandCrypt

- Trojan-Ransom.Win32.GandCrypt.fbd

- Rançon:Win32/GandCrab.MTC!bit

- ML.Attribute.Haute Confiance

Canaux de distribution de GandCrab Ransomware

Campagnes de courrier indésirable

Les chercheurs en cybersécurité ont identifié plusieurs méthodes de distribution du dangereux ransomware GandCrab. L'un des canaux connus de propagation de ce logiciel malveillant est le courrier indésirable d'expéditeurs portant des noms différents. Dans ce cas, les cybercriminels s'appuient sur des techniques d'ingénierie sociale, les e-mails malveillants étant déguisés en factures, reçus d'achat ou autres documents qui peuvent sembler suffisamment crédibles pour inciter l'utilisateur à les ouvrir pour « plus de détails ». Ce que les e-mails de certaines campagnes de spam GandCrab ont en commun, c'est que la deuxième partie de l'adresse est @cdkconstruction.org tandis que la ligne d'objet contient "Receipt Feb- [Nombres aléatoires]". Le logiciel malveillant est généralement intégré dans une pièce jointe PDF tandis que le corps du message indique « DOC joint. » Lorsque l'utilisateur clique sur les pièces jointes malveillantes, un fichier .doc. est téléchargé sur le système. Ce fichier exécute ensuite un script PowerShell et crée un nouveau fichier d'exploit nommé "sct5.txt" dans certaines versions du logiciel malveillant. Ce fichier d'exploit, cependant, n'exécute pas la charge utile réelle du malware ; au lieu de cela, il agit comme un moyen intermédiaire par lequel le virus pénètre à l'intérieur du système. GandCrab v4.3 a également été distribué via des courriers indésirables avec un fichier ".egg" en pièce jointe - un type de fichier d'archive compressé populaire en Corée du Sud. Détectée en août de cette année pour la première fois, cette campagne cible les utilisateurs en Corée du Sud d'autant plus que les auteurs ont utilisé Hangul dans la ligne d'objet, dans le corps des e-mails et aussi pour le nom de la pièce jointe malveillante .egg. Les messages corrompus ont été déguisés en notification d'un problème de "violation du commerce électronique" dont le destinataire est censé être accusé. La victime potentielle doit décompresser le fichier et ouvrir l'un des deux fichiers qui restent après la décompression pour que le ransomware GandCrab s'exécute.

Kits d'exploitation

Un autre canal de distribution détecté par les chercheurs est le Magnitude Exploit Kit (Magnitude EK) que les pirates informatiques utilisaient auparavant pour diffuser le ransomware Magniber en Corée du Sud. Jusqu'à présent, les chercheurs pensent que le Magnitude EK est principalement utilisé pour diffuser la deuxième version de GandCrab. Ce kit fournit une technique spéciale sans feu pour exécuter le ransomware dans lequel le malware est codé avec des scripts VBScript.Encode/JScript.Encode et ensuite injecté directement dans la mémoire de l'ordinateur cible. Après l'exécution de la charge utile, GandCrab s'enracine dans le fichier explorer.exe, provoque un redémarrage forcé, puis lance le crypteur qui verrouille les fichiers et leur ajoute l'extension de fichier .CRAB. GandCrab a également été distribué via une campagne avec des publicités en ligne corrompues connues sous le nom de "Seamless" où les attaquants ont utilisé un autre kit d'exploit appelé RIG EK. Ce kit d'exploitation détecte les vulnérabilités dans les systèmes ciblés à travers lesquelles il peut introduire le virus de cryptage. On sait également qu'un troisième kit d'exploit, à savoir GrandSoft EK, a été utilisé pour la distribution de ce malware. Il est également capable de détecter et d'utiliser à mauvais escient les failles de sécurité dans les systèmes ciblés. Un nouveau kit d'exploitation découvert en septembre et appelé Fallout distribue également le ransomware GandCrab. Fallout suit des routines très similaires à un kit d'exploit précédemment actif appelé Nucléaire. Fallout exploite deux vulnérabilités pour fournir des charges utiles malveillantes. Le premier est un bogue d'exécution de code à distance dans le moteur Windows VBScript (CVE - 2018 - 8174) ; le second est une faille de sécurité dans Adobe Flash (CVE - 2018 - 4878) que Fallout exploite au cas où il ne parviendrait pas à exploiter un VBScript. Après avoir exploité ces failles avec succès, Fallout génère un shellcode afin de récupérer une charge utile chiffrée. Ensuite, il déchiffre cette charge utile et exécute le code qui y est intégré. Dans certains cas, Fallout peut également être programmé pour installer un cheval de Troie qui vérifie la présence de processus de sécurité particuliers, et pour ne pas effectuer d'autres actions au cas où ceux-ci seraient présents sur le système ciblé. Pour GandCrab v5.0.1, il est connu qu'il exploite la vulnérabilité CVE - 2018 - 0896 qui se trouve dans le noyau Windows et qui permet aux attaquants potentiels de récupérer des informations à travers lesquelles ils peuvent obtenir un contournement de la randomisation de l'espace d'adressage (ASLR). Cette vulnérabilité peut être exploitée si l'attaquant exécute une application spécialement conçue lorsqu'il est connecté sur la machine ciblée. GandCrab v5.0.2 pourrait avoir la même capacité, mais cela n'a pas encore été confirmé.

Ransomware-as-a-Service (RaaS)

Enfin, GandCrab est également proposé en tant que Ransomware-as-a-Service (RaaS) avec un support technique 24h/24 et 7j/7 sur les forums de piratage souterrains russes. Les données recueillies montrent que les développeurs du malware ont déjà reçu plus de 600 000 $ de rançon en raison du programme d'affiliation GandCrab dans lequel les acteurs participants ont été payés par les développeurs de malware entre 60 et 70 % des revenus. Selon les chercheurs, les programmes d'affiliation comptent 100 membres, dont 80 ont diffusé 700 échantillons différents du ransomware, plus de 70 % des ordinateurs infectés se trouvant aux États-Unis ou au Royaume-Uni. Par conséquent, les experts ont initialement considéré le ransomware GandCrab comme une menace visant spécifiquement les victimes anglophones. Les versions les plus récentes du malware ont cependant dépassé cette proposition car elles prennent en charge plusieurs langues supplémentaires, dont le français, l'allemand, l'italien et le japonais.

La demande de rançon de GandCrab Ransomware

Le GandCrab Ransomware fournira une demande de rançon sous la forme d'un fichier texte nommé « GDCB-DECRYPT.txt », qui est déposé sur la bibliothèque de documents de l'ordinateur infecté et sur le bureau de l'ordinateur infecté. Le texte de la demande de rançon de GandCrab Ransomware se lit comme suit :

'—= GANDCRABE =—

Attention!

Tous vos fichiers documents, photos, bases de données et autres fichiers importants sont cryptés et portent l'extension : .GDCB

La seule méthode de récupération de fichiers consiste à acheter une clé privée. Il est sur notre serveur et nous seuls pouvons récupérer vos fichiers.

Le serveur avec votre clé est dans un réseau fermé TOR. Vous pouvez vous y rendre par les moyens suivants :

1. Téléchargez le navigateur Tor – h[tt]ps://www.torproject[.]org/

2. Installez le navigateur Tor

3. Ouvrez le navigateur Tor

4. Ouvrez le lien dans le navigateur tor : h[tt]ps://gdcbghvjyqy7jclk[.]onion/6361f798c4ba3647

5. Suivez les instructions sur cette page

Si le navigateur Tor/Tor est verrouillé dans votre pays ou que vous ne pouvez pas l'installer, ouvrez l'un des liens suivants dans votre navigateur habituel :

1.h[tt]ps://gdcbghvjyqy7jclk.onion[.]top/6361f798c4ba3647

2. h[tt]ps://gdcbghvjyqy7jclk.onion[.]casa/6361f798c4ba3647

3. h[tt]ps://gdcbghvjyqy7jclk.onion[.]guide/6361f798c4ba3647

4. h[tt]ps://gdcbghvjyqy7jclk.onion[.]rip/6361f798c4ba3647

5. h[tt]ps://gdcbghvjyqy7jclk.onion[.]plus/6361f798c4ba3647

Sur notre page, vous verrez les instructions de paiement et aurez la possibilité de décrypter 1 fichier gratuitement.

DANGEREUX!

N'essayez pas de modifier des fichiers ou d'utiliser votre propre clé privée, cela entraînera la perte définitive de vos données !'

Lorsque les victimes de l'attaque tentent de se connecter au domaine associé au GandCrab Ransomware, le message et le texte suivants s'affichent :

'Bienvenue!

NOUS SOMMES REGRETS, MAIS TOUS VOS FICHIERS ONT ÉTÉ CRYPTÉS !

POUR AUTANT QUE NOUS SACHIONS:

Pays

Système d'exploitation

Utilisateur de PC

Nom de l'ordinateur

Groupe PC

PC Lang.

Disque dur

Date de chiffrement

Montant de vos fichiers

Volume de vos fichiers

Mais ne vous inquiétez pas, vous pouvez retourner tous vos fichiers ! Nous pouvons t'aider!

Ci-dessous, vous pouvez choisir l'un de vos fichiers cryptés à partir de votre PC et le décrypter, c'est le décrypteur de test pour vous.

Mais nous ne pouvons décrypter qu'un seul fichier gratuitement.

ATTENTION! N'essayez pas d'utiliser des outils de décryptage tiers ! Parce que cela détruira vos fichiers !

De quoi avez-vous besoin?

Vous avez besoin de GandCrab Decryptor. Ce logiciel décryptera tous vos fichiers cryptés et supprimera GandCrab de votre PC. Pour l'achat, vous avez besoin de la crypto-monnaie DASH (1 DASH = 760,567$). Comment acheter cette devise, vous pouvez le lire ici.

Combien d'argent devez-vous payer? Ci-dessous, nous sommes le montant spécifié et notre portefeuille pour le paiement

Prix : 1,5 DASH (1200 USD) »

La demande de rançon de GandCrab Ransomware utilise Dash, une crypto-monnaie semblable au Bitcoin. Il est fortement conseillé aux chercheurs en sécurité informatique d'ignorer le contenu de la demande de rançon de GandCrab Ransomware.

Mise à jour du 26 octobre 2018 — GandCrab 5.0.5 Ransomware

Le GandCrab 5.0.5 Ransomware est une version mise à jour du GandCrab Ransomware qui a été signalée par les analystes de logiciels malveillants vers la fin du mois d'octobre 2018. La sortie de GandCrab 5.0.5 Ransomware est notable en raison des modifications apportées au processus de cryptage et du fait qu'il est apparu peu de temps après la publication d'un instrument de décryptage gratuit par Europol (l'agence d'application de la loi de l'Union européenne) et ses partenaires du secteur de la cybersécurité. Le décrypteur gratuit a été rendu possible grâce à l'équipe de GandCrab qui a publié un décrypteur gratuit pour les utilisateurs de PC en Syrie, qui ont demandé de l'aide pour récupérer des photos de famille de proches perdus lors de la guerre civile syrienne de 2017-2018. Les chercheurs de logiciels malveillants ont réussi à développer un outil basé sur le code téléchargé par l'équipe GandCrab sur Internet. Une courte période de test a suivi et de nombreux utilisateurs de PC affectés par le ransomware Gand Crab v4 ont reçu des notifications leur indiquant qu'ils pouvaient télécharger un décrypteur gratuit d'Europol.

Malheureusement, le succès des efforts conjoints de l'industrie de la cybersécurité a été de courte durée. Les acteurs du ransomware ont poussé la mise à jour GandCrab 5.0.5 à leurs distributeurs, et la menace a réussi à compromettre davantage d'utilisateurs. La version GandCrab 5.0.5 utilise une nouvelle instruction de cryptage qui rend le décrypteur gratuit obsolète. Il est possible d'utiliser l'instrument d'Europol pour déchiffrer les fichiers concernés par GandCrab v4. Cependant, le nouveau GandCrab 5.0.5 Ransomware est invulnérable aux tentatives de rétro-ingénierie. Nous avons vu le GandCrab 5.0.5 Ransomware attacher cinq caractères aléatoires aux noms de fichiers et déposer une demande de rançon intitulée "[extension majuscule]-DECRYPT.txt". L'une des victimes du GandCrab 5.0.5 a signalé que les fichiers comportaient l'extension '.cyyjg'. Par exemple, « Ristretto coffee.docx » est renommé « Ristretto coffee.docx.cyyjg » et la demande de rançon est enregistrée sur le bureau sous le nom « CYYJG-DECRYPT.txt ». La demande de rançon comprend plusieurs changements par rapport aux versions antérieures. Le texte dans '[extension majuscule]-DECRYPT.txt' peut ressembler à ceci :

'---= GANDCRAB V5.0.5 =---

Attention!

Tous vos fichiers, documents, photos, bases de données et autres fichiers importants sont cryptés et portent l'extension : .ROTXKRY

La seule méthode de récupération de fichiers consiste à acheter une clé privée unique. Nous seuls pouvons vous donner cette clé et nous seuls pouvons récupérer vos fichiers.

Le serveur avec votre clé est dans un réseau fermé TOR. Vous pouvez vous y rendre par les moyens suivants :

---------------------------------

| 0. Téléchargez le navigateur Tor - hxxps://www.torproject[.]org/

| 1. Installez le navigateur Tor

| 2. Ouvrez le navigateur Tor

| 3. Ouvrez le lien dans le navigateur TOR : hxxp://gandcrabmfe6mnef[.]onion/113737081e857d00

| 4. Suivez les instructions sur cette page

-------------------------------

Sur notre page, vous verrez les instructions de paiement et aurez la possibilité de décrypter 1 fichier gratuitement.

ATTENTION!

AFIN D'ÉVITER L'ENDOMMAGEMENT DES DONNÉES :

* NE PAS MODIFIER LES FICHIERS CRYPTÉS

* NE PAS CHANGER LES DONNÉES CI-DESSOUS

--- COMMENCER CLÉ GANDCRAB ---

[caractères aléatoires]

--- FIN CLÉ GANDCRAB ---

--- COMMENCER LES DONNÉES DU PC ---

[identifiant unique]

---FIN DONNEES PC---'

Le GandCrab 5.0.5 Ransomware continue d'être distribué via des fichiers Microsoft Word corrompus, des PDF, des pages de phishing et de fausses mises à jour des polices utilisées dans Mozilla Firefox et Google Chrome. Comme mentionné précédemment, le GandCrab Ransomware est exploité comme une plate-forme Ransomware-as-a-Service, et la menace se propage sous diverses formes. Les utilisateurs de PC sont encouragés à éviter les fichiers provenant d'emplacements non vérifiés et d'expéditeurs d'e-mails et à s'abstenir d'utiliser des logiciels piratés.

Mise à jour du 3 décembre 2018 — GandCrab 5.0.9 Ransomware

Le 3 décembre 2018 marque une mise à jour majeure du GandCrab Ransomware, qui porte le numéro de version 5.0.9. Le noyau de GandCrab 5.0.9 Ransomware est le même que les versions précédentes, mais de nouvelles fonctions y sont ajoutées, de nouvelles couches d'obscurcissement et la menace offre des services de décryptage en échange de Bitcoin (BTC) et Dashcoin (DASH). On pense que GandCrab 5.0.9 Ransomware s'adresse principalement aux entreprises de taille moyenne avec une mauvaise protection de l'accès à distance. La nouvelle version continue d'ajouter une extension de fichier personnalisée qui est générée de manière aléatoire pour chaque machine infectée. En outre, la demande de rançon est déposée dans chaque dossier contenant des données cryptées.

Le GandCrab 5.0.9 Ransomware est peut-être en phase de test au moment de la rédaction, à en juger par le faible taux d'infection. Il n'y a pas beaucoup de rapports d'incident, mais les recherches ont extrapolé que le GandCrab 5.0.9 Ransomware deviendra la menace cryptographique dominante au cours des premiers mois de 2019. Actuellement, le GandCrab 5.0.9 Ransomware est connu pour attacher l'extension '.wwzaf' et déposez un message intitulé 'WWZAF-DECRYPT.txt' dans les répertoires. Par exemple, 'Horizon Zero Dawn-The Frozen Wilds.docx' est renommé en 'Horizon Zero Dawn-The Frozen Wilds.docx.wwzaf' et l'utilisateur concerné est invité à lire le contenu de 'WWZAF-DECRYPT.txt' pour le déchiffrement. instructions. Les bureaux compromis reçoivent une nouvelle image d'arrière-plan qui est un écran noir avec le texte suivant au centre :

'CRYPTÉ PAR GANDCRAB 5.0.9

VOS FICHIERS SONT SOUS UNE FORTE PROTECTION PAR NOTRE LOGICIEL. POUR LE RESTAURER, VOUS DEVEZ ACHETER DECRYPTOR

Pour d'autres étapes, lisez WWZAF-DECRYPT.txt qui se trouve dans chaque dossier crypté'

Le GandCrab 5.0.9 Ransomware utilise une nouvelle disposition de note de rançon, mais il continue de s'appuyer sur le réseau TOR pour vérifier les paiements de rançon. Comme mentionné ci-dessus, les acteurs de Ransomware acceptent désormais les paiements Bitcoin et Dashcoin comme indiqué dans 'WWZAF-DECRYPT.txt' :

'---= GANDCRAB V5.0.9 =---

***EN AUCUNE CIRCONSTANCE NE SUPPRIMEZ CE FICHIER JUSQU'À CE QUE TOUTES VOS DONNÉES SONT RÉCUPÉRÉES***

*** A défaut de le faire, VOTRE SYSTÈME ENTRAÎNERA UNE CORRUPTION, S'IL Y A DES ERREURS DE DÉCRYPTAGE ***

Attention!

Tous vos fichiers, documents, photos, bases de données et autres fichiers importants sont cryptés et portent l'extension : .WWZAFLa seule méthode de récupération de fichiers consiste à acheter une clé privée unique. Nous seuls pouvons vous donner cette clé et nous seuls pouvons récupérer vos fichiers.

Le serveur avec votre clé est dans un réseau fermé TOR. Vous pouvez vous y rendre par les moyens suivants :

0. Télécharger le navigateur Tor - hxxps://www.torproject.org/

1. Installez le navigateur Tor

2. Ouvrez le navigateur Tor

3. Ouvrez le lien dans le navigateur TOR : h[tt]p://gandcrabmfe6mnef[.]onion/da9ad04e1e857d00

4. Suivez les instructions sur cette page

Sur notre page, vous verrez les instructions de paiement et aurez la possibilité de décrypter 1 fichier gratuitement.

ATTENTION!

AFIN D'ÉVITER L'ENDOMMAGEMENT DES DONNÉES :

* NE PAS MODIFIER LES FICHIERS CRYPTÉS

* NE PAS CHANGER LES DONNÉES CI-DESSOUS

--- COMMENCER CLÉ GANDCRAB ---

[caractères aléatoires]

--- FIN CLÉ GANDCRAB ---

--- COMMENCER LES DONNÉES DU PC ---

[caractères aléatoires]

---FIN DONNEES PC---'

On observe que la nouvelle version lit le nom du compte système actif et accueille les victimes avec une boîte de dialogue personnalisée intitulée « 😉 » qui dit « Bonjour, ». La boîte de dialogue s'affiche pendant quelques secondes, puis est suivie d'un autre message de dialogue indiquant « Nous reviendrons très bientôt ! ;).' La seule protection fiable contre le ransomware GandCrab 5.0.9 et les cybermenaces similaires reste la préparation car ces chevaux de Troie ransomware continuent d'évoluer. N'oubliez pas de faire des sauvegardes de données aussi souvent que possible et d'ignorer les spams. Les règles de détection pour le GandCrab 5.0.9 Ransomware pointent sur les fichiers marqués avec :

Générique.Ransom.GandCrab4.56F1503D

Ran-GandCrabv4!44C289E415E4

Rançon.Win32.GANDCRAB.SMK

Rançon:Win32/Gandcrab.AW!bit

TrojWare.Win32.Gandcrab.AA@7w10qu

Cheval de Troie ( 0053d33d1 )

Trojan-Ransom.Win32.GandCrypt.fbd

Trojan.Encoder.26667

Trojan.Win32.Agent.142336.AE

Trojan.Win32.GandCrypt.4!c

Trojan.Win32.GandCrypt.fjrarj

Win32:MalOb-IF [Cryp]

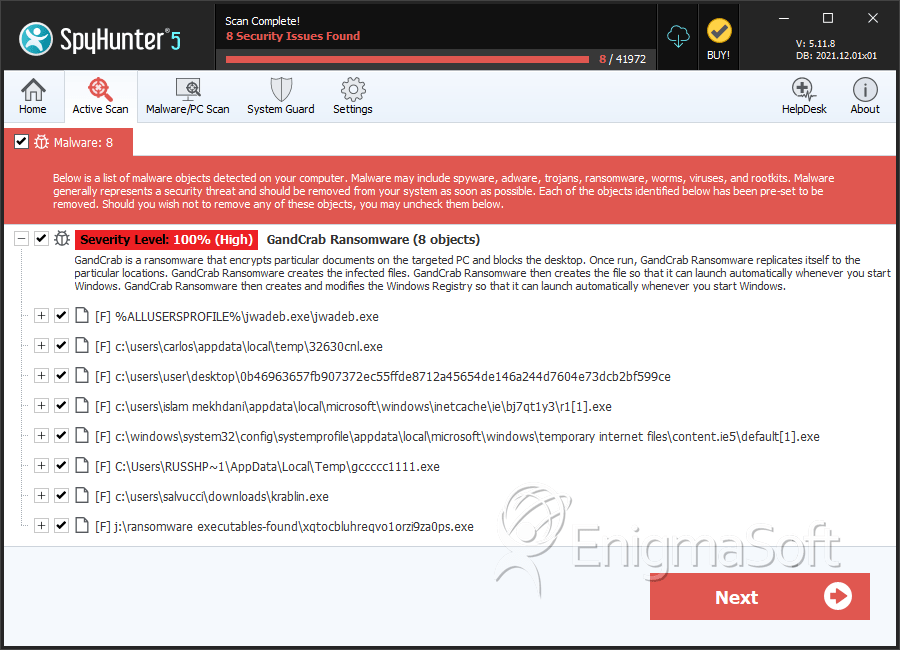

SpyHunter détecte et supprime GandCrab Ransomware

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | 32630cnl.exe | c0645cee077359f0e7d0a98a4b23b22d | 7 |

| 2. | 0b46963657fb907372ec55ffde8712a45654de146a244d7604e73dcb2bf599ce | 3be2d5f740549e7c1f5b96274c43324a | 4 |

| 3. | r1[1].exe | 0e5a2bc5655320bfe2bc5c36ab404641 | 2 |

| 4. | default[1].exe | d9ebd35f303eb73c37245c2ec2a86d3d | 2 |

| 5. | gccccc1111.exe | e43344a5ba0c90b92224cddd43de674e | 2 |

| 6. | krablin.exe | 77067974a70af43a3cadf88219d1e28c | 1 |

| 7. | xqtocbluhreqvo1orzi9za0ps.exe | 76ebb7a68789191d71c62d3d3cd999f7 | 1 |

| 8. | ikyg6fy5qjawlekos7t38klco.exe | b091826a997d9c0ca7dd5ad5ca2f7e2d | 1 |

| 9. | 5b13e0c41b955fdc7929e324357cd0583b7d92c8c2aedaf7930ff58ad3a00aed.exe | 6134eed250273cbd030f10621ce0ad0b | 1 |

| 10. | ff8836362eda2ac9bfaca9f8073191df | ff8836362eda2ac9bfaca9f8073191df | 0 |

| 11. | 28c4782e7f66250c7aeb9257cae3c10d | 28c4782e7f66250c7aeb9257cae3c10d | 0 |

| 12. | f5a43bdce5bfa305aa91e2ffdf3066d4 | f5a43bdce5bfa305aa91e2ffdf3066d4 | 0 |

| 13. | 0483b66214816924425c312600cd6dba | 0483b66214816924425c312600cd6dba | 0 |

| 14. | 18d2a7deb97e9dc1153494bb04f06aa4 | 18d2a7deb97e9dc1153494bb04f06aa4 | 0 |

| 15. | 5d481e6f1ceef609ce470877ef803d4c | 5d481e6f1ceef609ce470877ef803d4c | 0 |

| 16. | 2e8a08da5a2f0e6abce5721974aa32ca | 2e8a08da5a2f0e6abce5721974aa32ca | 0 |

| 17. | b189d127cb65cb98a49e7e6902f2e5dd | b189d127cb65cb98a49e7e6902f2e5dd | 0 |

| 18. | f0dcbb87d743ad612be8dc50e5d11906 | f0dcbb87d743ad612be8dc50e5d11906 | 0 |

| 19. | 5d92b42c4f84d5284028f512f49a2326 | 5d92b42c4f84d5284028f512f49a2326 | 0 |

| 20. | file.exe | db031787c04ee36c1979223485fd271c | 0 |

| 21. | file.doc | 6d70903794ab3ca05dd1b1b4f917204f | 0 |

| 22. | file.js | a1d6b82a97da9b5e4b106bd36e9bcca5 | 0 |

| 23. | 69774172027aff9947f0b35abb6a9d91 | 69774172027aff9947f0b35abb6a9d91 | 0 |

| 24. | b4da4d7e145b0fdd916456eece0974c0 | b4da4d7e145b0fdd916456eece0974c0 | 0 |

| 25. | 36939afd1a2c325513d9ea4e684260d9 | 36939afd1a2c325513d9ea4e684260d9 | 0 |