RemcosRAT

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Classement: | 4,425 |

| Niveau de menace: | 80 % (Haute) |

| Ordinateurs infectés : | 26,563 |

| Vu la première fois: | October 16, 2016 |

| Vu pour la dernière fois : | August 5, 2024 |

| Systèmes d'exploitation concernés: | Windows |

Remcos RAT (Remote Access Trojan) est un malware sophistiqué conçu pour infiltrer et contrôler les systèmes d'exploitation Windows. Développé et vendu par une société allemande nommée Breaking Security comme outil légitime de contrôle et de surveillance à distance, Remcos est fréquemment utilisé par les cybercriminels à des fins malveillantes. Cet article examine les caractéristiques, les capacités, les impacts et les défenses liés au Remcos RAT, ainsi que les récents incidents notables impliquant son déploiement.

Table des matières

Méthodes de déploiement et d’infection

Attaques de phishing

Remcos est généralement distribué via des attaques de phishing, dans lesquelles des utilisateurs peu méfiants sont amenés à télécharger et à exécuter des fichiers malveillants. Ces e-mails de phishing contiennent souvent :

Fichiers ZIP malveillants déguisés en PDF, prétendant être des factures ou des commandes.

Documents Microsoft Office contenant des macros malveillantes intégrées conçues pour déployer le logiciel malveillant lors de son activation.

Techniques d'évasion

Pour échapper à la détection, Remcos utilise des techniques avancées telles que :

- Process Injection ou Process Hollowing : Cette méthode permet à Remcos de s'exécuter au sein d'un processus légitime, évitant ainsi la détection par un logiciel antivirus.

- Mécanismes de persistance : Une fois installé, Remcos garantit qu'il reste actif en employant des mécanismes qui lui permettent de s'exécuter en arrière-plan, caché à l'utilisateur.

Infrastructure de commandement et de contrôle (C2)

L'une des principales capacités de Remcos est sa fonctionnalité de commande et de contrôle (C2). Le malware crypte son trafic de communication en route vers le serveur C2, ce qui rend difficile l'interception et l'analyse des données par les mesures de sécurité du réseau. Remcos utilise le DNS distribué (DDNS) pour créer plusieurs domaines pour ses serveurs C2. Cette technique aide les logiciels malveillants à échapper aux protections de sécurité qui reposent sur le filtrage du trafic vers des domaines malveillants connus, améliorant ainsi leur résilience et leur persistance.

Capacités de Remcos RAT

Remcos RAT est un outil puissant qui offre de nombreuses fonctionnalités aux attaquants, permettant un contrôle et une exploitation étendus des systèmes infectés :

Élévation de privilège

Remcos peut obtenir des autorisations d'administrateur sur un système infecté, lui permettant de :

- Désactivez le contrôle de compte d'utilisateur (UAC).

- Exécutez diverses fonctions malveillantes avec des privilèges élevés.

Évasion de la défense

En utilisant l'injection de processus, Remcos s'intègre dans des processus légitimes, ce qui rend la détection difficile par un logiciel antivirus. De plus, sa capacité à fonctionner en arrière-plan dissimule davantage sa présence aux utilisateurs.

Collecte de données

Remcos est capable de collecter un large éventail de données à partir du système infecté, notamment :

- Frappes

- Captures d'écran

- Enregistrements audio

- Contenu du presse-papiers

- Mots de passe stockés

Impact d'une infection Remcos RAT

Les conséquences d'une infection Remcos sont importantes et multiformes, affectant à la fois les utilisateurs individuels et les organisations :

- Reprise de compte

En enregistrant les frappes au clavier et en volant les mots de passe, Remcos permet aux attaquants de s'emparer de comptes en ligne et d'autres systèmes, ce qui pourrait conduire à d'autres vols de données et accès non autorisés au sein du réseau d'une organisation. - Le vol de données

Remcos est capable d'exfiltrer les données sensibles du système infecté. Cela peut entraîner des violations de données, soit directement à partir de l'ordinateur compromis, soit à partir d'autres systèmes accessibles à l'aide d'informations d'identification volées. - Infections ultérieures

Une infection par Remcos peut servir de passerelle pour déployer des variantes de logiciels malveillants supplémentaires. Cela augmente le risque d’attaques ultérieures, telles que des infections par ransomware, aggravant encore les dégâts.

Protection contre les logiciels malveillants Remcos

Les organisations peuvent adopter plusieurs stratégies et bonnes pratiques pour se protéger contre les infections Remcos :

Analyse des e-mails

La mise en œuvre de solutions d'analyse des e-mails qui identifient et bloquent les e-mails suspects peut empêcher la livraison initiale de Remcos dans les boîtes de réception des utilisateurs.

Analyse de domaine

La surveillance et l'analyse des enregistrements de domaine demandés par les points de terminaison peuvent aider à identifier et à bloquer les domaines jeunes ou suspects pouvant être associés à Remcos.

Analyse du trafic réseau

Les variantes de Remcos qui chiffrent leur trafic à l'aide de protocoles non standard peuvent être détectées grâce à l'analyse du trafic réseau, qui peut signaler des modèles de trafic inhabituels pour une enquête plus approfondie.

Sécurité des points finaux

Le déploiement de solutions de sécurité des points finaux capables de détecter et de corriger les infections Remcos est crucial. Ces solutions s'appuient sur des indicateurs de compromission établis pour identifier et neutraliser les logiciels malveillants.

Exploitation de la panne de CrowdStrike

Lors d'un incident récent, des cybercriminels ont exploité une panne mondiale de la société de cybersécurité CrowdStrike pour distribuer Remcos RAT. Les attaquants ont ciblé les clients CrowdStrike en Amérique latine en distribuant un fichier d'archive ZIP nommé « crowdstrike-hotfix.zip ». Ce fichier contenait un chargeur de malware, Hijack Loader, qui a ensuite lancé la charge utile Remcos RAT.

L'archive ZIP comprenait un fichier texte (« instrucciones.txt ») avec des instructions en espagnol, invitant les cibles à exécuter un fichier exécutable (« setup.exe ») pour prétendument se remettre du problème. L'utilisation de noms de fichiers et d'instructions en espagnol indique une campagne ciblée destinée aux clients CrowdStrike basés en Amérique latine.

Conclusion

Remcos RAT est un malware puissant et polyvalent qui constitue une menace importante pour les systèmes Windows. Sa capacité à échapper à la détection, à obtenir des privilèges élevés et à collecter de nombreuses données en fait un outil privilégié par les cybercriminels. En comprenant ses méthodes de déploiement, ses capacités et ses impacts, les organisations peuvent mieux se défendre contre ces logiciels malveillants. La mise en œuvre de mesures de sécurité robustes et la vigilance contre les attaques de phishing sont des étapes cruciales pour atténuer le risque posé par Remcos RAT.

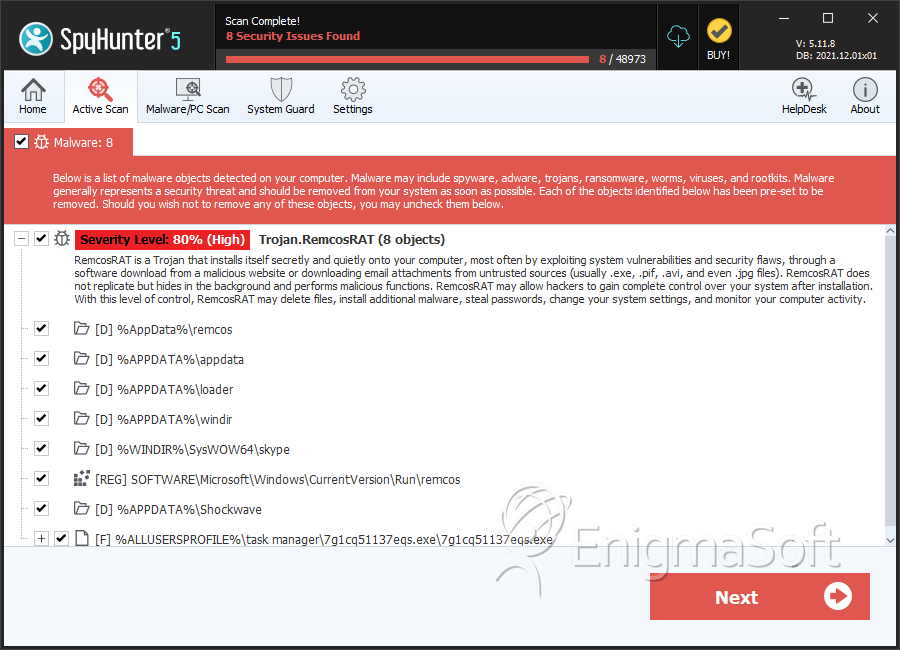

SpyHunter détecte et supprime RemcosRAT

RemcosRAT Vidéo

Astuce: Activez votre son et regarder la vidéo en mode plein écran.

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | 7g1cq51137eqs.exe | aeca465c269f3bd7b5f67bc9da8489cb | 83 |

| 2. | 321.exe | d435cebd8266fa44111ece457a1bfba1 | 45 |

| 3. | windslfj.exe | 968650761a5d13c26197dbf26c56552a | 5 |

| 4. | file.exe | 83dd9dacb72eaa793e982882809eb9d5 | 5 |

| 5. | Legit Program.exe | cd2c23deea7f1eb6b19a42fd3affb0ee | 3 |

| 6. | unseen.exe | d8cff8ec41992f25ef3127e32e379e3b | 2 |

| 7. | file.exe | 601ceb7114eefefd1579fae7b0236e66 | 1 |

| 8. | file.exe | c9923150d5c18e4932ed449c576f7942 | 1 |

| 9. | file.exe | 20dc88560b9e77f61c8a88f8bcf6571f | 1 |

| 10. | file.exe | c41f7add0295861e60501373d87d586d | 1 |

| 11. | file.exe | 8671446732d37b3ad4c120ca2b39cfca | 0 |

| 12. | File.exe | 35b954d9a5435f369c59cd9d2515c931 | 0 |

| 13. | file.exe | 3e25268ff17b48da993b74549de379f4 | 0 |

| 14. | file.exe | b79dcc45b3d160bce8a462abb44e9490 | 0 |

| 15. | file.exe | 390ebb54156149b66b77316a8462e57d | 0 |

| 16. | e12cd6fe497b42212fa8c9c19bf51088 | e12cd6fe497b42212fa8c9c19bf51088 | 0 |

| 17. | file.exe | 1d785c1c5d2a06d0e519d40db5b2390a | 0 |

| 18. | file.exe | f48496b58f99bb6ec9bc35e5e8dc63b8 | 0 |

| 19. | file.exe | 5f50bcd2cad547c4e766bdd7992bc12a | 0 |

| 20. | file.exe | 1645b2f23ece660689172547bd2fde53 | 0 |

| 21. | 50a62912a3a282b1b11f78f23d0e5906 | 50a62912a3a282b1b11f78f23d0e5906 | 0 |

Détails de registre

Annuaires

RemcosRAT peut créer le ou les répertoires suivants :

| %ALLUSERSPROFILE%\task manager |

| %APPDATA%\Badlion |

| %APPDATA%\Extress |

| %APPDATA%\GoogleChrome |

| %APPDATA%\JagexLIVE |

| %APPDATA%\Remc |

| %APPDATA%\Shockwave |

| %APPDATA%\appdata |

| %APPDATA%\googlecrome |

| %APPDATA%\hyerr |

| %APPDATA%\loader |

| %APPDATA%\pdf |

| %APPDATA%\remcoco |

| %APPDATA%\ujmcos |

| %APPDATA%\verify |

| %APPDATA%\windir |

| %AppData%\remcos |

| %PROGRAMFILES(x86)%\Microsft Word |

| %TEMP%\commonafoldersz |

| %TEMP%\remcos |

| %Userprofile%\remcos |

| %WINDIR%\SysWOW64\Adobe Inc |

| %WINDIR%\SysWOW64\remcos |

| %WINDIR%\SysWOW64\skype |

| %WINDIR%\System32\rel |

| %WINDIR%\System32\remcos |

| %WINDIR%\notepad++ |

| %WINDIR%\remcos |