DragonForce Ransomware

Le DragonForce Ransomware est un logiciel nuisible. Il a été conçu pour crypter les fichiers présents sur l'ordinateur d'une victime, les rendant ainsi hors de portée jusqu'au paiement d'une rançon. Ce ransomware se distingue particulièrement par l'ajout de l'extension de fichier .'dragonforce_encrypted' aux noms des fichiers cryptés. De plus, il laisse derrière lui une note de rançon nommée « readme.txt », qui indique aux victimes comment retrouver l'accès à leurs fichiers.

Table des matières

Comment fonctionne le ransomware DragonForce

- Infiltration : DragonForce Ransomware infiltre généralement un système via des e-mails de phishing, des téléchargements frauduleux ou en exploitant les vulnérabilités de logiciels obsolètes.

- Chiffrement : Une fois à l’intérieur, le ransomware analyse le système à la recherche de fichiers à chiffrer. Cela peut affecter un large éventail de types de fichiers pour maximiser les dégâts et garantir la coopération de la victime.

- Extension de fichier : chaque fichier concerné reçoit l'extension '.dragonforce_encrypted' après cryptage. Par exemple, un fichier nommé document.docx serait renommé document.docx.dragonforce_encrypted.

- Note de rançon : Le ransomware génère une note de rançon nommée « readme.txt » dans divers répertoires du système infecté. Cette note fournit des instructions sur la manière de contacter les attaquants et de payer la rançon.

Contenu de la note de rançon

Le fichier « readme.txt » comprend généralement les informations suivantes :

- Notification de cryptage : une déclaration indiquant que les fichiers de la victime ont été cryptés et ne sont pas accessibles.

- Demande de rançon : Bien que la note ne précise pas le montant de la rançon, elle informe la victime qu'elle doit payer une rançon pour décrypter ses fichiers.

- Méthodes de contact : instructions pour contacter les attaquants via un site Web Tor ou un chat Tox pour plus de détails sur le montant de la rançon et le processus de paiement.

Étapes recommandées en cas d’infection par un ransomware

Être infecté par un ransomware peut être une expérience stressante, mais il est crucial de réagir calmement et méthodiquement. Voici les étapes à suivre :

- Isoler le système infecté : déconnectez immédiatement le PC infecté du réseau (filaire et sans fil) pour empêcher le ransomware de se propager à d'autres appareils.

- Ne payez pas la rançon : les experts en cybersécurité déconseillent généralement de payer la rançon. Payer ne signifie pas que les attaquants décrypteront vos fichiers, mais cela encourage également de nouvelles activités criminelles.

- Identifiez le Ransomware : Déterminez la souche spécifique du ransomware. Il existe des outils qui peuvent aider à identifier le ransomware en fonction de la demande de rançon et de l'extension du fichier crypté.

- Signaler l'attaque : signalez l'incident aux autorités locales chargées de l'application de la loi et de la cybercriminalité. Aux États-Unis, il s'agirait de l'Internet Crime Complaint Center (IC3) du FBI.

- Demander l'aide d'un professionnel : consultez des professionnels de la cybersécurité qui peuvent vous aider dans le processus de récupération. Ils pourront peut-être décrypter vos fichiers ou fournir d’autres solutions.

- Restaurer à partir d'une sauvegarde : Si vous disposez d'une sauvegarde récente de vos données qui n'a pas été compromise, vous pouvez restaurer vos fichiers à partir de là. Assurez-vous que la sauvegarde est propre avant de la restaurer.

- Utiliser des outils de décryptage : des outils de décryptage gratuits sont parfois disponibles pour des souches de ransomware spécifiques.

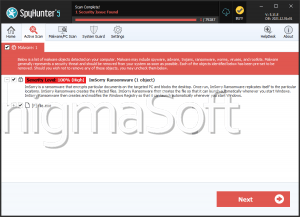

- Nettoyez le système : utilisez un logiciel anti-malware réputé pour analyser et nettoyer votre système de tout composant de ransomware restant. Cette étape est essentielle pour prévenir la réinfection.

- Mise à jour et correctif : assurez-vous que votre logiciel et votre système d'exploitation sont à jour avec les derniers correctifs de sécurité. Cela aide à prévenir de futures infections.

- Mettre en œuvre de solides pratiques de sécurité :

- Utilisez des mots de passe forts et uniques pour tous les comptes.

- Activez l’authentification à deux facteurs lorsque cela est possible.

- Sauvegardez régulièrement vos données sur un disque indépendant ou un stockage cloud.

- Soyez attentif aux pièces jointes des e-mails et aux liens provenant de sources inconnues.

- Renseignez-vous, ainsi que vos employés, sur le phishing et autres attaques d'ingénierie sociale.

Le DragonForce Ransomware est une menace puissante qui peut entraîner des perturbations et des pertes de données importantes. Comprendre son fonctionnement et connaître les mesures appropriées à prendre en cas d'infection peut atténuer les dégâts et améliorer les chances de récupérer vos données. Donnez toujours la priorité aux mesures préventives et effectuez des sauvegardes régulières pour vous protéger contre de telles attaques.

Ci-dessous, vous trouverez le texte intégral du message aléatoire DragonForce Ransomware :

'Your files have been stolen from your network and encrypted with a strong algorithm. We work for money and are not associated with politics. All you need to do is contact us and pay.

--- Our communication process:

1. You contact us.

2. We send you a list of files that were stolen.

3. We decrypt 1 file to confirm that our decryptor works.

4. We agree on the amount, which must be paid using BTC.

5. We delete your files, we give you a decryptor.

6. We give you a detailed report on how we compromised your company, and recommendations on how to avoid such situations in the future.

--- Client area (use this site to contact us):Link for Tor Browser: -

>>> Use this ID: 5259BC46FA73563564AA07A84EC63608 to begin the recovery process.* In order to access the site, you will need Tor Browser,

you can download it from this link: hxxps://www.torproject.org/--- Additional contacts:

Support Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

--- Recommendations:

DO NOT RESET OR SHUTDOWN - files may be damaged.

DO NOT RENAME OR MOVE the encrypted and readme files.

DO NOT DELETE readme files.--- Important:

If you refuse to pay or do not get in touch with us, we start publishing your files.

12/07/2024 00:00 UTC the decryptor will be destroyed and the files will be published on our blog.Blog: -

Sincerely, 01000100 01110010 01100001 01100111 01101111 01101110 01000110 01101111 01110010 01100011 01100101'