DarkSide Ransomware

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Niveau de menace: | 100 % (Haute) |

| Ordinateurs infectés : | 1 |

| Vu la première fois: | January 23, 2014 |

| Vu pour la dernière fois : | May 16, 2021 |

| Systèmes d'exploitation concernés: | Windows |

DarkSide Ransomware est un type de malware créé dans le but d'extorquer de l'argent aux utilisateurs d'ordinateurs en gardant leur PC en otage. La tâche de DarkSide Ransomware d'accomplir son programme d'extorsion d'argent commence par le cryptage des fichiers, qui a lieu après le chargement sur un système souvent en raison de l'ouverture d'une pièce jointe de courrier indésirable malveillant.

DarkSide Ransomware est un type de malware créé dans le but d'extorquer de l'argent aux utilisateurs d'ordinateurs en gardant leur PC en otage. La tâche de DarkSide Ransomware d'accomplir son programme d'extorsion d'argent commence par le cryptage des fichiers, qui a lieu après le chargement sur un système souvent en raison de l'ouverture d'une pièce jointe de courrier indésirable malveillant.

Le DarkSide Ransomware est connu pour crypter de nombreux fichiers et les ajouter avec des extensions de fichiers similaires. Bien que chaque fichier crypté par DarkSide Ransomware puisse être facilement identifié et trouvé, il ne peut pas être consulté ou ouvert en raison d'un cryptage imparable. Pour cette raison, un utilisateur d'ordinateur souhaitant remettre son système en fonctionnement normal devra choisir entre payer la rançon ou trouver un autre processus pour remédier au problème.

DarkSide a été reconnu coupable de l'attaque qui a fermé le pipeline Colonial, considéré comme le plus grand pipeline de carburant américain responsable du transport de près de la moitié du carburant consommé par la côte est des États-Unis. Les responsables enquêtent actuellement sur l'attaque où il semble être une menace de ransomware attaquant les systèmes contrôlant le pipeline, ce qui pourrait affecter négativement les prix du carburant et avoir un impact économique énorme sur la région.

Table des matières

Que veut DarkSide?

Étant donné que la campagne DarkSide Ransomware a fermé le pipeline colonial, il est naturel de soupçonner qu'il pourrait y avoir des objectifs politiques derrière l'attaque. Après tout, la portée de la cyberguerre n'a augmenté que ces dernières années, et il ne serait pas surprenant qu'il s'agisse d'une attaque financée par un pays. Certains chercheurs suggèrent également qu'un groupe de pirates informatiques d'Europe de l'Est pourrait être derrière DarkSide Ransomware car cette infection ne crypte pas un système si sa langue est définie sur le russe, l'ukrainien et l'arménien. Néanmoins, via leur site Web, les développeurs de DarkSide ont affirmé que la perturbation du système d'alimentation en carburant n'a jamais été l'un de leurs objectifs et que leur seul objectif était le gain financier.

Il convient également de souligner que DarkSide ne gère pas directement chaque attaque. Les pirates ont de nombreux affiliés qui utilisent DarkSide Ransomware, et ces affiliés peuvent choisir leurs propres cibles. Il semblerait que le pipeline Colonial ait été choisi comme cible par l'un de ces affiliés. Par conséquent, DarkSide affirme qu'ils vont essayer d'éviter les conséquences sociales à l'avenir en introduisant un examen objectif clair. Non pas que cela semble plus prometteur, car cela signifie simplement que les pirates vont continuer à infecter d'autres systèmes.

Que s’est-il exactement passé avec Colonial?

La méthode de distribution de ransomware la plus courante est les pièces jointes aux e-mails de spam. Avec DarkSide Ransomware, il semble que le vecteur d'attaque était légèrement différent. L'infection a dû exploiter la situation de pandémie de COVID-19, où des tonnes d'employés de bureau travaillent maintenant à domicile. Il en va de même pour les employés de Colonial Pipeline.

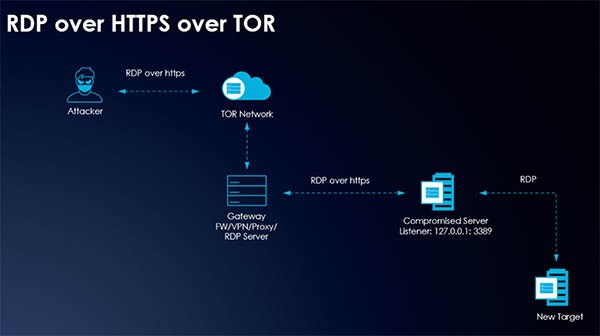

Lorsqu'une personne travaille à domicile, elle est confrontée à beaucoup plus de menaces de sécurité, car son réseau domestique est rarement aussi sécurisé que le réseau du bureau. DarkSide Ransomware utilise des applications de protocole de bureau à distance (telles que TeamViewer ou Microsoft Remote Desktop) pour accéder aux systèmes de Colonial. Ils ont fondamentalement forcé les informations de connexion au compte qui appartenaient aux employés du Colonial et sont entrés dans le système interne sensible. Cela signifierait également que les employés n'utilisent pas de mots de passe forts pour protéger leurs comptes, mais c'est encore un autre problème.

Quoi qu'il en soit, une fois que DarkSide a localisé le lien faible qui peut être utilisé pour accéder au système, il entre dans l'infrastructure de bureau virtuel (VDI) compromise. Ensuite, ils s'assurent que la connexion n'est pas interrompue en déployant un autre protocole de bureau à distance via un serveur exploité. Si la vulnérabilité d'origine utilisée pour accéder au système cible est corrigée, DarkSide conserverait toujours l'accès au système.

Commande et contrôle DarkSide. Source: Varonis.com

Une fois que les pirates sont à l'intérieur du système, ils l' infectent avec DarkSide Ransomware. Il y a trois étapes principales de l'infection. Le premier est l'auto-injection, où le malware dépose une copie de lui-même dans le répertoire% AppData% et utilise une commande CMD pour injecter son code dans un processus existant. Au cours de cette étape, DarkSide peut s'arrêter si sa programmation détecte qu'il est en cours d'exécution sur une machine virtuelle.

Si le logiciel malveillant ne trouve aucune obstruction à ses processus, il exécute une commande PowerShell furtive qui supprime toutes les sauvegardes et les clichés instantanés des données ciblées sur la machine affectée. C'est une pratique courante parmi la plupart des infections par ransomware.

Enfin, la troisième étape implique la principale pièce de résistance, qui est le cryptage des fichiers. Avant que tout ne commence, DarkSide Ransomware ferme une liste de processus susceptibles d'entraver le processus de cryptage. Tous les fichiers concernés reçoivent une chaîne de 8 caractères à la fin de leurs noms, ce qui indique qu'ils ont été cryptés par DarkSide Ransomware.

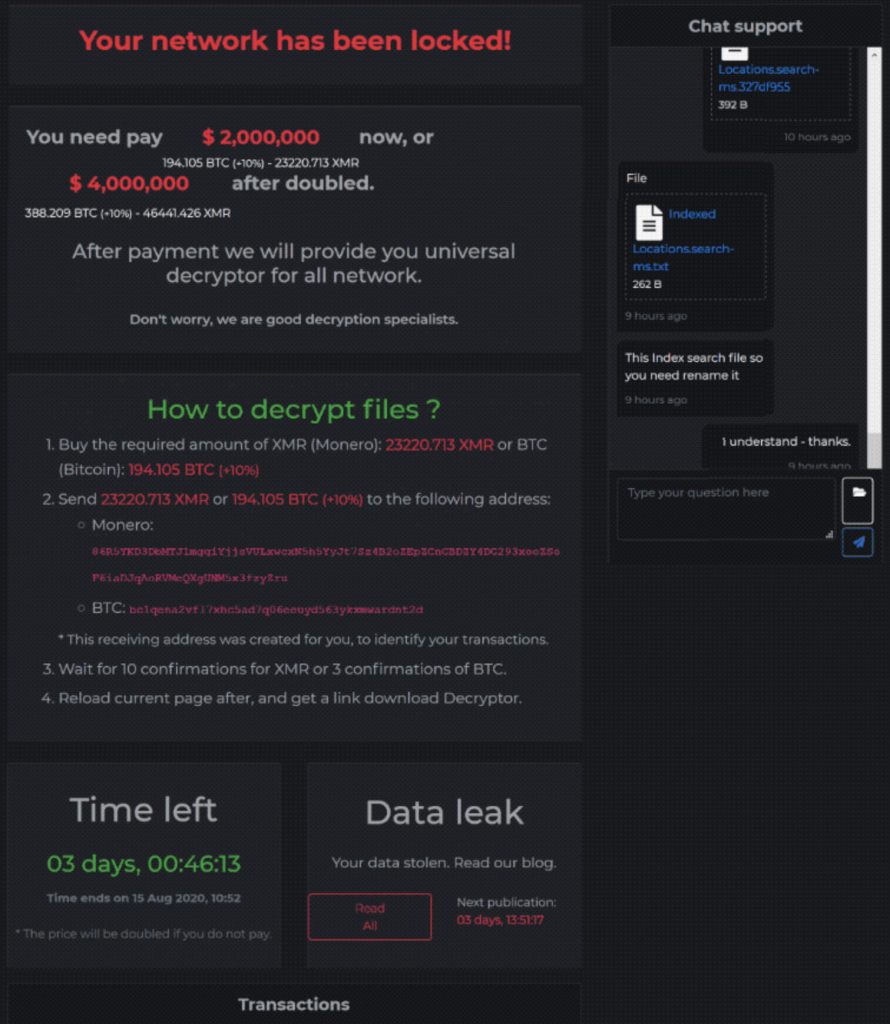

La même chose est arrivée au système de Colonial, où DarkSide a réussi à voler près de 100 Go de données en le prenant en otage. Ils ont menacé de le divulguer sur Internet en affichant la note de rançon suivante:

Votre réseau a été verrouillé!

Vous devez payer 2 000 000 $ maintenant, ou 4 000 000 $ après avoir doublé.

Après le paiement, nous vous fournirons un décrypteur universel pour tous les réseaux.

Le montant de 2 000 000 $ ou plus exigé par le groupe de hackers, comme le montre l'image réelle de la note de rançon (ci-dessous) qui apparaît sur le pipeline contrôlant les ordinateurs, est scandaleux.

Image de la note de rançon DarkSide Ransomware

La note de rançon ci-dessus apparaît sur l'écran de la victime. Cependant, il existe une autre note de rançon qui est déposée sur le système cible dans un fichier au format TXT. Il a généralement la phrase «LISEZ-MOI» dans son nom de fichier. Cette note est accompagnée d'instructions sur la façon de contacter l'équipe DarkSide, et voici ce qu'elle a à dire:

------------ [Bienvenue dans DarkSide] ------------>

Ce qui s'est produit?

-------------------------------------------------

Vos ordinateurs et serveurs sont cryptés, des données privées ont été téléchargées. Nous utilisons des algorithmes de cryptage puissants, vous ne pouvez donc pas décrypter vos données.

Mais vous pouvez tout restaurer en achetant un programme spécial chez nous - le décrypteur universel. Ce programme restaurera tout votre réseau.

Suivez nos instructions ci-dessous et vous récupérerez toutes vos données.

Fuite de données

-------------------------------------------------

Tout d'abord, nous avons téléchargé plus de _ Les données.

Votre page personnelle de fuite (TOR LINK): http: // darkside. oignon/

Sur la page, vous trouverez des exemples de fichiers téléchargés.

Les données sont préchargées et seront automatiquement publiées dans notre blog si vous ne payez pas.

Après publication, vos données peuvent être téléchargées par n'importe qui, elles sont stockées sur notre tor CDN et seront disponibles pendant au moins 6 mois.

Nous sommes prêts:

- Pour vous fournir la preuve des données volées

- Pour supprimer toutes les données volées.

Quelles garanties?

-----------------------------------------------

Nous apprécions notre réputation. Si nous ne faisons pas notre travail et nos responsabilités, personne ne nous paiera. Ce n'est pas dans notre intérêt.

Tous nos logiciels de décryptage sont parfaitement testés et décrypteront vos données. Nous fournirons également une assistance en cas de problème.

Nous garantissons de déchiffrer un fichier gratuitement. Allez sur le site et contactez-nous.

COMMENT NOUS CONTACTER?

-----------------------------------------------

Utilisez un navigateur TOR:

1) Téléchargez et installez le navigateur TOR à partir de ce site: https://torproject.org/

2) Ouvrez notre site Web: http: // darkside. oignon/

Inutile de dire que la rançon est censée être payée en BTC, mais au lieu de se démener pour payer les données volées, Colonial s'est adressé au FBI et à d'autres agences gouvernementales et privées pour les aider à atténuer les dégâts. Les systèmes de cloud computing qui contenaient les informations cryptées ont été mis hors ligne pour contenir la menace, et c'est essentiellement ce qui a causé la perturbation de l'approvisionnement en carburant de la côte Est.

L'histoire étant toujours en cours de développement, aucun paiement de rançon n'a été annoncé et nous ne pouvons que deviner combien Colonial paiera pour les données cryptées ou s'il paierait quoi que ce soit. Les instances d'attaque précédentes suggèrent que DarkSide ne montre pas d'empathie envers les entreprises qui gagnent des milliards de dollars de revenus annuels. Cependant, il est possible de négocier avec eux, et la négociation peut être rapide et efficace car DarkSide utilise le chat instantané pour communiquer avec leurs victimes.

En janvier 2021, une autre société américaine a été touchée par l'attaque DarkSide Ransomware. Les cybercriminels ont exigé 30 millions de dollars en rançon, mais la société a réussi à négocier un paiement de 11 millions de dollars à la place, réduisant le prix de près des deux tiers.

D'un autre côté, outre les données cryptées et les tactiques de double extorsion, où les victimes subissent des pressions pour payer, DarkSide peut également se livrer au chantage. En plus de chiffrer les données sensibles, le groupe peut également les voler et menacer de les divulguer si les entreprises concernées refusent de payer pour la divulgation des données.

De plus, DarkSide peut également collecter les informations de connexion de diverses organisations. Au lieu d'informer ces organisations de leurs failles de sécurité, ils vendent les informations récoltées aux plus offrants, leur permettant ainsi de mener d'autres attaques.

Tendances courantes des ransomwares

Cette attaque de ransomware est un exemple clair des dernières tendances de ransomware où de telles attaques peuvent causer beaucoup de dégâts au niveau national. Les attaques de ransomwares ont toujours ciblé les entreprises plutôt que les utilisateurs individuels, mais il est désormais facile de voir que l'infrastructure industrielle vitale pourrait également en être affectée. Même si DarkSide Ransomware ne devient pas aussi célèbre que WannaCry, il donne des énigmes supplémentaires aux spécialistes de la cybersécurité du monde entier.

DarkSide Ransomware affiche également actuellement le modèle commercial de ransomware le plus important dans lequel les principaux développeurs (DarkSide, dans ce cas) créent le malware, puis le vendent ou le louent à ses «affiliés». Jusqu'à présent, les chercheurs en sécurité ont identifié au moins cinq affiliés associés aux attaques du ransomware DarkSide.

Afin de devenir un «affilié» de DarkSide, le partenaire potentiel doit d'abord passer un entretien. Certains des groupes qui ont réussi l'entretien et qui travaillent avec DarkSide sont identifiés par des noms de code attribués. Les chercheurs de FireEye indiquent que certains de ces groupes sont UNC2628, UNC2659 et UNC2465.

UNC2465 est actif depuis avril 2019. Ce groupe utilise des e-mails de phishing pour livrer DarkSide à ses victimes potentielles. Le groupe utilise également la porte dérobée Smokedham pour accéder au système cible. UNC2659 et UN2628 sont des groupes relativement nouveaux qui sont actifs depuis le début de 2021. UNC2628 a tendance à procéder au cryptage dans les deux ou trois jours suivant l'infiltration, et on pense également que ce groupe travaillait également avec REvil. UNC2628 prend environ dix jours après l'infection en moyenne avant de procéder au cryptage du fichier, et il maintient la persistance sur l'ordinateur affecté en exploitant le logiciel TeamViewer.

Indépendamment des différents modèles d'infiltration et de cryptage, lorsque les affiliés infectent des cibles prédéterminées, l'équipe principale de hackers reçoit un pourcentage des revenus des affiliés. Sur la base de divers rapports, Dark Side obtient une réduction de 25% sur les paiements de rançon collectés si les affiliés reçoivent moins de 500 000 $ en paiements de rançon. Si les partenaires collectent plus de 5 ml, la réduction passe à 10% des revenus. Ce modèle commercial est appelé ransomware-as-a-service.

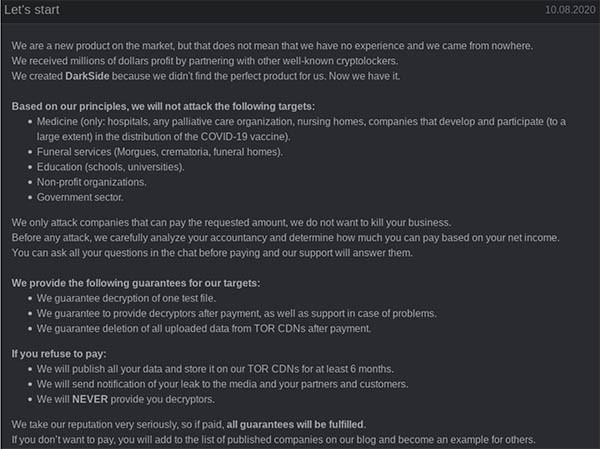

Pour se rendre plus attrayant pour les clients potentiels, DarkSide mène une campagne de marketing compétitive sur son site Web. Même lorsque le ransomware a été lancé pour la première fois en août 2020, le nouveau produit a également été annoncé par le biais d'un «communiqué de presse», de sorte que le groupe est très désireux de se promouvoir.

L'équipe affirme que bien qu'ils présentent un nouveau produit, ils ne sont en aucun cas des novices dans le domaine des ransomwares. Ils montrent également qu'ils sont intègres parce qu'ils disent ne pas s'attaquer aux soins de santé, aux funérailles, à l'éducation, aux organismes à but non lucratif et aux institutions gouvernementales. Encore une fois, cela confirme l'affirmation mentionnée précédemment selon laquelle DarkSide n'avait pas l'intention de provoquer des perturbations sociales avec son attaque contre Colonial.

Les victimes potentielles ne sont pas non plus oubliées dans leur annonce. DarkSide dit que les victimes peuvent être garanties qu'elles obtiendront un décryptage de fichier de test et qu'une clé de décryptage pour tous les fichiers sera émise une fois le paiement de la rançon transféré. Ils promettent également de supprimer les fichiers téléchargés de leurs serveurs.

La publicité DarkSide Ransomware. Source: KrebsOnSecurity.com

Bien que les experts en sécurité ne puissent pas être sûrs à 100% à ce sujet, on pense que certains des membres de l'équipe DarkSide étaient à l'origine d'une autre infection par ransomware appelée REvil. À son tour, REvil serait un autre nom pour GandCrab, qui est un autre ransomware-as-a-service qui a extorqué plus de 2 milliards de dollars à ses victimes avant de fermer son magasin en 2019.

Ces menaces globales nécessitent des solutions à multiples facettes. L'utilisation de puissants programmes anti-malware n'est qu'un tremplin dans cette bataille contre les groupes de hackers dangereux. Il est également important d'éduquer vos employés sur les menaces de sécurité potentielles et les pratiques vitales de cybersécurité. Si un employé gère des informations sensibles, il doit utiliser des mots de passe forts et des configurations réseau sécurisées lorsqu'il accède aux systèmes de l'organisation. Sinon, il serait trop facile pour quelque chose comme DarkSide Ransomware de mener une autre attaque.

Il est évident que les ransomwares ne vont nulle part et que de telles attaques deviennent un problème pressant non seulement pour les entreprises mais aussi pour la sécurité nationale. Les paiements moyens de ransomware ont augmenté de 31% du deuxième au troisième trimestre de 2020. Et plus de 2400 agences gouvernementales, établissements de santé et écoles ont été touchés par des attaques de ransomwares aux États-Unis seulement en 2020.

Dans le cas du DarkSide, ils disent que les institutions mentionnées ci-dessus ne sont pas leurs principales cibles, mais les attaques deviennent difficiles à éviter, et cette situation urgente est également reconnue par la Cybersecurity and Infrastructure Security Agency (CISA). Le 11 mai 2021, l'agence a publié un ensemble de recommandations visant à «empêcher la distribution commerciale d'attaques de ransomwares». La liste des recommandations comprend (mais sans s'y limiter):

- Utilisation de l'authentification multifacteur

- Utiliser des filtres anti-spam pour éviter les attaques de phishing

- Encourager la formation des utilisateurs / employés pour aider à prévenir les cyberattaques

- Filtrer le trafic réseau

- Mises à jour logicielles régulières

- Sauvegardes régulières des données

Divers médias ont rapporté que Colonial avait payé près de 5 millions de dollars de rançon. La société a été touchée par DarkSide Ransomware vendredi dernier, le 7 mai, et aurait payé la rançon en crypto-monnaie quelques heures seulement après l'attaque. Il est clair que l'entreprise a payé la rançon pour restaurer les données volées, mais un paiement aussi rapide soulève également des inquiétudes quant aux futures attaques de ransomwares. Il encourage les criminels à continuer de cibler les entreprises de haut niveau et d'autres entreprises qui ont des poches profondes et sont plus susceptibles de payer les frais de rançon.

De plus, malgré le fait que DarkSide fournisse l'outil de décryptage pour restaurer les données cryptées, Colonial devait toujours utiliser ses propres sauvegardes pour restaurer son réseau car ledit outil était apparemment trop lent. Il est très probable que l'outil de décryptage ait ses limites lorsqu'il doit décrypter des centaines de gigaoctets de données.