Crysis Ransomware

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Classement: | 10,696 |

| Niveau de menace: | 100 % (Haute) |

| Ordinateurs infectés : | 36,651 |

| Vu la première fois: | February 19, 2016 |

| Vu pour la dernière fois : | May 9, 2025 |

| Systèmes d'exploitation concernés: | Windows |

Crysis Ransomware est une menace malveillante qui verrouille les fichiers sur les ordinateurs infectés, puis exige une rançon en échange d'une clé de déchiffrement. Les fichiers cryptés par Crysis deviennent inaccessibles pour l'utilisateur et les données qui y sont stockées peuvent difficilement être récupérées car le malware utilise une méthode sophistiquée pour crypter les fichiers sur l'ordinateur de la victime. Les effets secondaires de cette infection sont également des performances globales lentes de l'ordinateur, ainsi que certains outils et applications qui ne fonctionnent pas correctement. Le ransomware Crysis n'affecte que les ordinateurs exécutant le système d'exploitation Windows, et il est apparu pour la première fois en mars 2016. Depuis lors, les chercheurs en cybersécurité ont identifié de nombreuses variantes et versions de ce dangereux ransomware, et comme certaines d'entre elles ressemblent fortement à d'autres menaces importantes telles que Dharma et Arena ransomware, les experts ont décidé de désigner toutes ces menaces comme la famille Crysis / Dharma Ransomware. Tout comme les autres logiciels malveillants de la famille, Crysis ajoute une extension spécifique aux fichiers cryptés, cependant, les extensions varient en fonction de la variante particulière du logiciel malveillant qui a infecté l'ordinateur.

En raison de ses capacités malveillantes étendues, Crysis doit être supprimé dès que possible après sa découverte, et les experts en sécurité PC conseillent de ne jamais contacter les cybercriminels et de ne jamais payer la rançon requise car il n'y a aucune garantie qu'ils vous enverront réellement le clé de décryptage promise. Les canaux de distribution du ransomware Crysis ont également évolué au fil des ans. Si, au départ, les spams contenant des pièces jointes malveillantes et des liens corrompus ont été le principal moyen de distribution de ce dangereux ransomware, actuellement, les attaquants ne s'appuient pas sur des techniques d'ingénierie sociale pour mener les attaques.

Table des matières

Modes de distribution

Depuis septembre 2016, Crysis est principalement distribué via des protocoles de bureau à distance (RDP) faiblement protégés, par lesquels les premières attaques de ce type ont été enregistrées en Australie et en Nouvelle-Zélande. Afin de pirater un ordinateur via ce canal, les attaquants recherchent d'abord des RDP non protégés sur Internet, puis se connectent à eux sur le port 3389 en déchiffrant le mot de passe Windows nécessaire pour l'accès administrateur au système. Ensuite, ils installent le malware manuellement sur le système cible, ce qui leur permet également d'exécuter le script malveillant sur tous les autres périphériques connectés à l'ordinateur piraté, ainsi que sur d'autres ordinateurs connectés au même réseau.

Les ransomwares de la famille Crysis ciblaient initialement principalement les utilisateurs de PC individuels, cependant, depuis début février, les chercheurs en cybersécurité ont identifié une nouvelle tendance dans le développement de la famille des logiciels malveillants. Outre la croissance fulgurante du nombre d'attaques et l'expansion mondiale du ransomware, les attaquants ont également changé de stratégie et ciblent désormais principalement les grandes entreprises et les grandes institutions. À cette fin, tout en recherchant des ports RDP ouverts, les pirates tentent maintenant de savoir si les ordinateurs connectés à un réseau particulier sont des ordinateurs d'entreprise, auquel cas ils sont plus susceptibles de poursuivre l'attaque. Logiquement, la raison de ce changement est le fait que les entreprises sont plus susceptibles de payer une rançon élevée pour récupérer leurs données.

données techniques

Comme déjà mentionné, le malware est installé manuellement sur la machine cible. Cependant, avant l'installation proprement dite, et avant le début du processus de cryptage, les propriétaires de ransomware abandonnent certains programmes d'enregistrement de frappe à travers lesquels ils peuvent surveiller les activités de la victime et collecter des données système générales ainsi que des données personnelles liées à l'utilisateur particulier. Exactement grâce à de telles activités de collecte et de surveillance des informations d'identification, les pirates peuvent étendre la portée de l'attaque et compromettre d'autres appareils ou ressources connectés au même réseau. Dans le même temps, les données collectées permettent également aux pirates de personnaliser le montant de la rançon requise, selon que leur victime est un utilisateur individuel ou une entreprise. En conséquence, ce montant peut atteindre des milliers de dollars si la variante du ransomware Crysis a frappé un grand réseau d'entreprise, par exemple.

Après l'installation, parmi les premières actions effectuées par le ransomware est de créer ses propres clés de démarrage dans le registre Windows, ainsi que des copies de son code dans des dossiers contenant des fichiers Windows légitimes, comme C: \ Windows \ System32, C: \ Program Data , C: \ Program Files et C: \ Users \ Programs \ Startup. Ceci est fait afin d'assurer la persistance du malware et de permettre le cryptage des fichiers récemment créés. Les fichiers, processus et clés de registre malveillants appartenant à Crysis peuvent avoir des noms différents au hasard, il est donc difficile de les reconnaître immédiatement et de les distinguer des objets légitimes appartenant au système d'exploitation Windows. C'est l'une des raisons pour lesquelles la suppression de ce ransomware nécessite généralement un outil professionnel de nettoyage des logiciels malveillants.

L'étape suivante de la routine Crysis consiste à analyser tous les fichiers sur le disque dur de l'ordinateur infecté, en les comparant à une liste intégrée de fichiers adaptés au chiffrement. Presque tous les formats de fichiers populaires sont inclus dans cette liste, garantissant que le logiciel malveillant parvient à identifier et à crypter tous les fichiers pouvant contenir des données utilisateur précieuses sous quelque forme que ce soit. De plus, Crysis est devenu une véritable menace de ransomware de haut niveau car ses dernières versions sont capables de crypter presque tous les fichiers de la machine infectée, y compris les fichiers système sans extension et les fichiers exécutables, et ce, quel que soit l'emplacement du fichier - sur lecteurs fixes, amovibles ou en réseau. C'est quelque chose d'inédit auparavant dans d'autres cas de ransomware, et cela prouve les capacités malveillantes redoutables de la famille de ransomwares Crysis / Dharma. En ce qui concerne le moteur de cryptage utilisé par le ransomware Crysis, comme c'est le cas pour toute la famille des ransomwares, Crysis utilise un mélange d'algorithmes de cryptage RSA et de cryptage AES-128, la clé privée étant stockée sur le serveur des pirates. Depuis sa première apparition en 2016, les différentes menaces de ransomwares de la famille Crysis ont ajouté différentes extensions aux fichiers cryptés. Dans un ordre chronologique à partir de la toute première version, ces extensions sont: .crysis, .dharma, .wallet, .onion, .arena, .cobra,, java, .arrow, .bip, .cmb, .brr,. gamma, .bkp, .monro, .boost, .adobe, .cccmn, .AUDIT, .tron. La dernière version de Crysis détectée à la mi-novembre de cette année ajoute les extensions .Back et .Bear aux fichiers verrouillés, tandis que dans certains cas, l'adresse de contact des attaquants est également ajoutée au nom des fichiers cryptés. en tant qu'ID de victime unique généré individuellement pour chaque utilisateur infecté.

Une fois le cryptage terminé, Crysis crée des notes de rançon sous forme de fichiers texte dans lesquels les propriétaires de logiciels malveillants expliquent comment ils doivent être contactés par la victime et comment la rançon doit être payée. Le logiciel malveillant crée généralement deux fichiers pour la note de rançon: un fichier HTML qui s'ouvre automatiquement et remplace l'image de bureau par défaut de l'utilisateur, et un fichier TXT qui est placé sur le bureau et, dans certains cas, également dans n'importe quel dossier infecté. Ces fichiers de note de rançon peuvent être nommés Help_Decrypt_FILES.html, Help_Decrypt_FILES.txt, info.hta, Files encrypted !!. Txt, tandis que la note de rançon elle-même indique ce qui suit:

"Attention! Votre ordinateur a été attaqué par un encodeur de virus.

Tous vos fichiers sont cryptés fort cryptographiquement, sans la clé d'origine, la récupération est impossible! Pour obtenir le décodeur et la clé d'origine, vous devez nous écrire à l'email: dalailama2015@protonmail.ch avec le sujet «cryptage» en indiquant votre identifiant.

Écrivez dans le cas, ne perdez pas votre temps et notre temps sur des menaces vides.

Les réponses aux lettres que seules les personnes appropriées ne sont pas suffisamment ignorées.

PS uniquement si vous ne recevez pas de réponse de la première adresse e-mail dans les 48 heures, veuillez utiliser cette adresse e-mail alternative goldman0@india.com. "

La recherche montre que les deux adresses e-mail indiquées dans la note de rançon Crysis appartiennent à des domaines situés en République tchèque et en Inde, mais il ne peut être conclu de ce fait que le logiciel malveillant provient également de ces pays. Une version parue fin 2017 demande à ses victimes de contacter une adresse e-mail différente pour les instructions de paiement, à savoir cranbery@colorendgrace.com. Les autres adresses connues utilisées par le malware pour communiquer avec ses victimes incluent Decryptallfiles@india.com, Tree_of_life@india.com, mailrepa.lotos@aol.com, Guardware@india.com.

Des outils de décryptage gratuits ont été publiés pour certaines versions publiées avant mai 2017, tandis que pour le reste des variantes, il n'est pas rare que les fichiers cryptés ne puissent être récupérés qu'à partir de sauvegardes. Cela provient d'une autre activité malveillante que Crysis est capable d'effectuer - il peut être programmé pour supprimer les clichés instantanés de volume et les points de restauration du système, rendant ainsi la récupération des données cryptées impossible sans une solution de récupération de sauvegarde professionnelle. Ce malware peut également déployer des chevaux de Troie supplémentaires et d'autres menaces sur l'ordinateur infecté, permettant aux attaquants, par exemple, d'espionner toutes les activités des utilisateurs en temps réel. Les charges utiles malveillantes populaires abandonnées par le ransomware Crysis incluent également les mineurs de crypto-monnaie, les enregistreurs de frappe et d'autres virus.

Techniques de prévention et d’élimination

Afin d'éviter une infection par le ransomware Crysis, il est recommandé d'utiliser des mots de passe forts pour les canaux de communication de votre ordinateur. De plus, il est conseillé aux utilisateurs d'installer un programme anti-malware fiable, d'activer un pare-feu et de maintenir leur système à jour à tout moment. Une infection par le ransomware Crysis peut également être évitée par un comportement responsable et sûr sur Internet, qui consiste notamment à éviter les sites Web suspects pouvant contenir du contenu malveillant, à ignorer les pièces jointes aux e-mails d'expéditeurs inconnus et à télécharger des fichiers, des programmes et des mises à jour logicielles uniquement à partir de sources autorisées. Le maintien de sauvegardes régulières de toutes les données importantes est également indispensable car, parfois, c'est la seule façon dont les fichiers verrouillés par une telle menace de ransomware peuvent être récupérés après la suppression du logiciel malveillant du système.

Une fois qu'un ordinateur a été infecté par Crysis, il n'est pas recommandé d'essayer de le supprimer sans un outil de suppression professionnel. Ce type de logiciel malveillant dépose ses fichiers malveillants au cœur du système d'exploitation Windows, affectant les applications et processus Windows légitimes cruciaux et rendant difficile pour un utilisateur inexpérimenté de les localiser et de les supprimer sans interférer avec les opérations régulières de l'ordinateur. Il est d'une importance cruciale de nettoyer complètement votre PC du ransomware Crysis, car si une partie du malware reste sur le système, il peut facilement recommencer à crypter les fichiers.

Lorsque le Crysis Ransomware pénètre dans un ordinateur, il analyse les disques durs affectés à la recherche de fichiers à crypter. Dans ses paramètres de configuration, le Crysis Ransomware contient une liste d'extensions de fichiers qu'il recherche. Les types de fichiers courants cryptés lors d'une attaque Crysis Ransomware incluent:

.odc, .odm, .odp, .ods, .odt, .docm, .docx, .doc, .odb, .mp4, sql, .7z, .m4a, .rar, .wma, .gdb, .tax, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .bkp, .qic, .bkf , .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo,. itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc , .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset,. forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, portefeuille, .wotreplay, .xxx, .desc,. py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2 , .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg , .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps.

Le ransomware '.AUF File Extension' est un cheval de Troie de cryptage de fichiers dont les attaques peuvent rendre rapidement la majorité de vos fichiers inaccessibles. En effet, cette menace est programmée pour utiliser un algorithme de verrouillage de fichier sécurisé qui utilise une clé de cryptage générée unique pour verrouiller le contenu des formats de fichiers populaires tels que les documents, images, vidéos, archives et autres. Toutes les données chiffrées verront leur nom changé pour inclure l'extension '.AUF' de sorte que, par exemple, un fichier appelé 'backup.rar' soit nommé 'backup.rar.AUF' après l'attaque.

Le ransomware '.AUF File Extension' a été identifié comme une variante légèrement modifiée du Crysis Ransomware et, malheureusement, cela signifie que ses victimes ne pourront pas compter sur un décrypteur gratuit pour les aider à récupérer leurs fichiers. Une fois que le Ransomware '.AUF File Extension' a effectué son attaque, il laisse tomber une note de rançon dont le but est de fournir aux victimes des coordonnées et des instructions sur ce qu'elles doivent faire si elles veulent pouvoir à nouveau utiliser leurs fichiers. La mauvaise nouvelle est que la solution proposée par les attaquants est plutôt chère - ils exigent de recevoir un paiement Bitcoin en échange de leur logiciel de décryptage. Nous ne suggérons pas d'envoyer de l'argent à des cybercriminels anonymes qui viennent d'infecter votre ordinateur avec des logiciels malveillants, car il leur serait très facile de prendre l'argent sans vous fournir quoi que ce soit en retour. L'e-mail utilisé pour ce membre particulier de la famille Crysis Ransomware est Decisivekey@tutanota.com.

En tant que victime du ransomware '.AUF File Extension', vous ne devriez même pas envisager de contacter les attaquants, car il est peu probable que quelque chose de bon en résultera. Au lieu de cela, vous devez immédiatement exécuter un outil anti-malware digne de confiance et utiliser son scanner pour éradiquer tous les fichiers liés au ransomware '.AUF File Extension'. Une fois cette tâche terminée, vous devez passer à la dernière étape du processus de récupération, qui vous oblige à restaurer vos fichiers à partir d'une sauvegarde ou à utiliser d'autres utilitaires de récupération de fichiers.

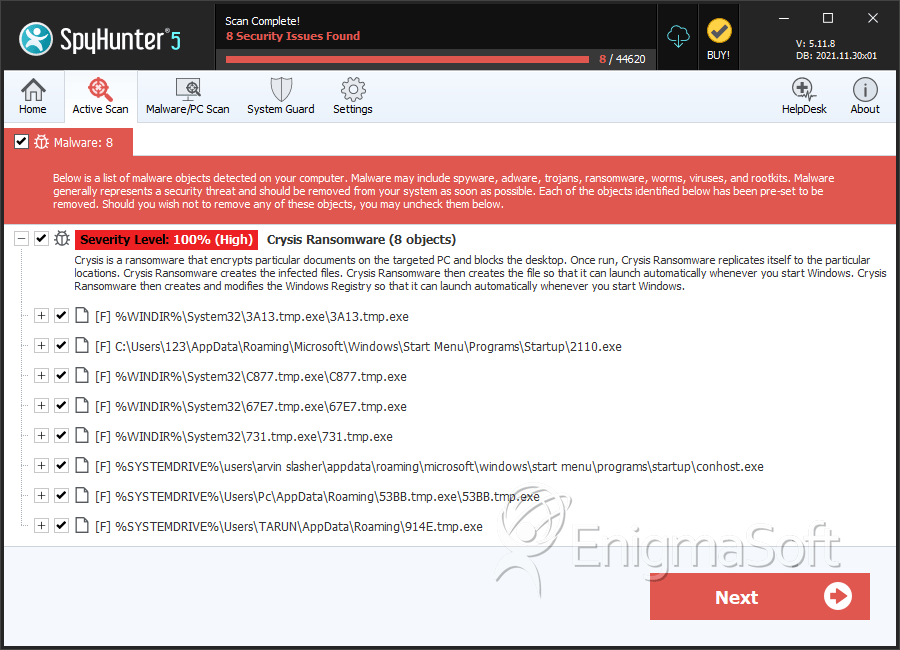

SpyHunter détecte et supprime Crysis Ransomware

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | 3A13.tmp.exe | cced409e95d6c2e44823381df3880d96 | 139 |

| 2. | 2110.exe | 2566cea080491a6e9c64102b66cb2d1a | 103 |

| 3. | C877.tmp.exe | b0f46ff6a22ba47e9847c60bf231d16d | 94 |

| 4. | 67E7.tmp.exe | 846b068b46c7e07fd375c5337b50476b | 91 |

| 5. | 731.tmp.exe | 7c7d821e85b6f5d237612a0ad63c5244 | 85 |

| 6. | conhost.exe | e17c681354771b875301fa30396b0835 | 80 |

| 7. | 53BB.tmp.exe | b510cded2f1ecb49eca3bf95b2ce447e | 77 |

| 8. | 914E.tmp.exe | dcfd90a02459ee819324c016c1d8ced3 | 76 |

| 9. | DD27.tmp.exe | 45cef6ecf660235aecb98dc1464e71cb | 74 |

| 10. | A32F.tmp.exe | 967238434e258179705b842946715064 | 67 |

| 11. | E62B.tmp.exe | e853c4cbf08ee22314aa3774df173253 | 62 |

| 12. | B7C9.tmp.exe | 9390d7fcb41867482a31c355c311ba03 | 49 |

| 13. | bea04ab8.exe | 200006d00a2864eff09d0bd250c31511 | 47 |

| 14. | 7bd2.tmp.exe | bdcc1679cd27d8b9e601c58e4b2a4f4e | 45 |

| 15. | 3CD.tmp.exe | 299ed986a6988eb277a59c377d72f538 | 44 |

| 16. | 75E6.tmp.exe | 6bd4da60c0a7e5f1cfa78c6f9ed46c82 | 38 |

| 17. | 99FE.tmp.exe | 3b6920ae5d16db71e5faec28ec14839c | 36 |

| 18. | 63D9.tmp.exe | fb18d3a278711aa1c2aa810adc020fe7 | 21 |

| 19. | a881.tmp.exe | 289b13c43f1591d099b8fbf9a3c6fd52 | 17 |

| 20. | 113_1.exe | d514d2c83259736eb02e9c21c70cf7ce | 13 |

| 21. | 1Ocean.exe | 6493d3c8185bc890925ab2533072b560 | 10 |

| 22. | y5sxvjna.part | 681949435d7ea0b71d91078943411a39 | 9 |

| 23. | exp1mod.exe | 16f83403eb45474dcb00395fc671bcdd | 6 |

| 24. | cc08.tmp.exe | 2cd0b38ee73521578c487b744606c63c | 4 |

| 25. | d2c14b63.exe | 31ce952855b8a993518b6ff0397bd1ea | 2 |

| 26. | 20e12340.exe | 2a446a0c99194d0d869ac0afb53c7445 | 2 |

| 27. | 7b50d997.exe | 97759efa7a6a80ea4edcfad8272d6a4c | 2 |

| 28. | dfx+ychs.part | cf00c5806fd9be5886fe65735244bf1e | 1 |