ARRÊTER le ransomware

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Classement: | 1,202 |

| Niveau de menace: | 100 % (Haute) |

| Ordinateurs infectés : | 363,078 |

| Vu la première fois: | November 29, 2018 |

| Vu pour la dernière fois : | May 9, 2025 |

| Systèmes d'exploitation concernés: | Windows |

Les chercheurs en sécurité des PC ont reçu des rapports d'attaques de ransomware impliquant une menace connue sous le nom de STOP Ransomware le 21 février 2018. STOP Ransomware est basé sur une plate-forme de ransomware open source et effectue une version typique d'une attaque de ransomware de cryptage. Le STOP Ransomware est distribué à l'aide de courriers indésirables contenant des pièces jointes corrompues. Ces pièces jointes prennent la forme de fichiers DOCX avec des scripts de macro intégrés qui téléchargent et installent STOP Ransomware sur l'ordinateur de la victime. Apprendre à reconnaître les e-mails de phishing et éviter de télécharger les pièces jointes non sollicitées reçues est l'un des moyens d'éviter ces attaques.

Table des matières

Comment reconnaître une infection STOP Ransomware

Une fois que STOP Ransomware est installé sur l'ordinateur de la victime, STOP Ransomware recherchera sur les lecteurs de la victime une grande variété de types de fichiers, recherchant généralement des fichiers générés par l'utilisateur tels que des images, des fichiers multimédias et de nombreux autres types de documents. Le STOP Ransomware semble également être conçu pour cibler les serveurs Web, car il recherche explicitement les fichiers de base de données et les types de fichiers similaires généralement contenus dans ces machines. Les types de fichiers que le STOP Ransomware recherchera et ciblera dans son attaque incluent :

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi , .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, . dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg , .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, . pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb , .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip.

Cette semaine dans Malware Ep 10: STOP & Zorab Ransomware exploite les victimes avec un faux décrypteur

Le STOP Ransomware utilise un algorithme de cryptage puissant pour rendre inaccessibles chacun des fichiers de la victime. L'attaque STOP Ransomware ajoutera l'extension de fichier '.SUSPENDED' aux fichiers qu'elle chiffre, afin de marquer les fichiers affectés.

Note de rançon de STOP Ransomware

Le STOP Ransomware exige un paiement de rançon en délivrant une note de rançon à l'ordinateur de la victime. Cette demande de rançon est affichée dans un fichier texte déposé sur le bureau de la victime. Le fichier, nommé '!!! YourDataRestore !!!.txt,' contient le message :

« Tous vos fichiers importants ont été cryptés sur ce PC.

Tous les fichiers avec l'extension .STOP sont cryptés. Le chiffrement a été produit à l'aide de la clé privée RSA-1024 unique générée pour cet ordinateur.

Pour décrypter vos fichiers, vous devez obtenir une clé privée + un logiciel de décryptage.

Pour récupérer la clé privée et décrypter le logiciel, vous devez nous contacter par email stopfilesrestore@bitmessage.ch nous envoyer un email votre fichier !!!YourDataRestore!!!.txt et attendre d'autres instructions.

Pour que vous soyez sûr que nous pouvons décrypter vos fichiers - vous pouvez nous envoyer un 1-3 tout crypté pas très gros et vous le renvoyer dans une forme originale GRATUITEMENT.

Prix du décryptage 600 $ si vous nous contactez dans les 72 premières heures.

Votre identifiant personnel :

[CARACTÈRES ALÉATOIRES]

Adresse e-mail pour nous contacter :

stopfilesrestoret@bitmessage.ch

Réservez votre adresse e-mail pour nous contacter :

stopfilesrestore@india.com'

Les personnes responsables du STOP Ransomware exigent un paiement de rançon de 600 USD à payer en utilisant Bitcoin à une adresse de portefeuille Bitcoin spécifique, et dans les 72 heures. Cependant, contacter ces personnes ou payer la rançon STOP Ransomware peut ne pas être la meilleure solution.

Protéger vos données contre le STOP Ransomware et autres chevaux de Troie Ransomware

La meilleure protection contre le STOP Ransomware et les autres chevaux de Troie ransomware est d'avoir des sauvegardes de fichiers. Les utilisateurs d'ordinateurs qui ont des copies de sauvegarde de leurs fichiers peuvent facilement récupérer ces fichiers après une attaque sans avoir à payer la rançon. Un programme de sécurité recommandé peut également empêcher l'installation de STOP Ransomware en premier lieu.

Mise à jour du 6 décembre 2018 — 'helpshadow@india.com' Ransomware

Le ransomware 'helpshadow@india.com' est classé comme une mise à jour relativement petite du code qui porte la marque STOP Ransomware. Les auteurs de la menace ne semblent pas avoir consacré suffisamment de temps pour peaufiner la nouvelle variante car elle a enregistré un faible taux d'infection. Le ransomware « helpshadow@india.com » a été rapidement détecté par les fournisseurs d'antivirus et des alertes ont été émises via les principales plates-formes sociales et rapports de cybersécurité. Malheureusement, il n'y a pas encore de possibilité de décryptage gratuit. Les utilisateurs sont généralement compromis par un document corrompu reçu par e-mail. La menace est connue pour effacer les instantanés Shadow Volume créés par Windows et attacher l'extension '.shadow' aux objets chiffrés. Par exemple, « C12-H22-O11.pptx » est renommé « C12-H22-O11.pptx.shadow » et une demande de rançon intitulée « !readme.txt » apparaît sur le bureau. Le ransomware 'helpshadow@india.com' affichera probablement le message suivant aux utilisateurs infectés :

'TOUS VOS FICHIERS SONT CRYPTÉS

Ne vous inquiétez pas, vous pouvez retourner tous vos fichiers !

Tous vos documents, photos, bases de données et autres fichiers importants sont cryptés avec le cryptage le plus puissant et une clé unique.

La seule méthode de récupération de fichiers consiste à acheter un outil de décryptage et une clé unique pour vous.

Ce logiciel décryptera tous vos fichiers cryptés.

Quelles garanties vous donnons-nous ?

Vous pouvez envoyer un de vos fichiers cryptés depuis votre PC et nous le décryptons gratuitement.

Mais nous ne pouvons décrypter qu'un seul fichier gratuitement. Le fichier ne doit pas contenir d'informations précieuses

N'essayez pas d'utiliser des outils de décryptage tiers car cela détruirait vos fichiers.

Remise de 50% disponible si vous nous contactez dans les 72 premières heures.

Pour obtenir ce logiciel, vous devez écrire sur notre e-mail :

helpshadow@india.com

Réservez votre adresse e-mail pour nous contacter :

helpshadow@firemail.cc

Votre identifiant personnel :

[caractères aléatoires]'

Le texte ci-dessus est utilisé par des variantes publiées avant le ransomware 'helpshadow@india.com' et la seule modification à noter est la nouvelle configuration des e-mails. Le ransomware « helpshadow@india.com » est nommé d'après l'un des contacts de messagerie, et l'autre renvoie les utilisateurs au même nom d'utilisateur mais sur une plate-forme de messagerie différente - « helpshadow@firemail.cc ». Les deux comptes de messagerie seront probablement résiliés au moment où cet article vous parviendra. Les chances d'attraper celui qui se cache derrière le ransomware helpshadow@india.com ne sont pas grandes étant donné que les opérateurs de ransomware utilisent des proxys, des services VPN et le réseau TOR pour cacher leurs dispositifs de contrôle. Par conséquent, les utilisateurs doivent être proactifs dans la défense de leurs données. Étape numéro un : installez un programme de sauvegarde sur votre système ; étape numéro deux — n'ouvrez pas les fichiers provenant d'expéditeurs inconnus. N'oubliez pas d'exporter vos sauvegardes de données vers une mémoire de stockage amovible ou un service d'hébergement de fichiers.

Mise à jour du 13 décembre 2018 — Ransomware '.djvu File Extension'

Le ransomware '.djvu File Extension' est une nouvelle variante du ransomware STOP qui a été signalé le 12 décembre 2018. Les chercheurs en sécurité informatique classent le ransomware '.djvu File Extension' comme une petite mise à jour des versions précédentes du STOP Ransomware et alerter que la menace est toujours distribuée principalement via des e-mails de spam. Les acteurs de la menace ont utilisé des documents prenant en charge les macros et de faux PDF pour inciter les utilisateurs à installer leur programme en silence. Les attaques avec le ransomware '.djvu File Extension' sont presque les mêmes que la première vague d'infections en février 2018. La menace supprime les instantanés Shadow Volume et les cartes connectées aux lecteurs de mémoire avant de crypter les données de l'utilisateur. La nouvelle variante prend en charge une extension de fichier différente et la demande de rançon est légèrement modifiée. Comme son nom l'indique, les fichiers reçoivent le suffixe '.djvu' et quelque chose comme 'Jonne-Kaiho.mp3' est renommé en 'Jonne-Kaiho.mp3.djvu.' La demande de rançon peut être vue sur le bureau sous le nom '_openme.txt' et se lit comme suit :

'TOUS VOS FICHIERS SONT CRYPTÉS

Ne vous inquiétez pas, vous pouvez retourner tous vos fichiers !

Tous vos documents, photos, bases de données et autres fichiers importants sont cryptés avec le cryptage le plus puissant et une clé unique.

La seule méthode de récupération de fichiers consiste à acheter un outil de décryptage et une clé unique pour vous.

Ce logiciel décryptera tous vos fichiers cryptés.

Quelles garanties vous donnons-nous ?

Vous pouvez envoyer un de vos fichiers cryptés depuis votre PC et nous le décryptons gratuitement.

Mais nous ne pouvons décrypter qu'un seul fichier gratuitement. Le fichier ne doit pas contenir d'informations précieuses

N'essayez pas d'utiliser des outils de décryptage tiers car cela détruirait vos fichiers.

Remise de 50% disponible si vous nous contactez dans les 72 premières heures.

Pour obtenir ce logiciel, vous devez écrire sur notre e-mail :

helpshadow@india.com

Réservez votre adresse e-mail pour nous contacter :

helpshadow@firemail.cc

Votre identifiant personnel :

[caractères aléatoires]'

Les auteurs de menaces continuent d'utiliser les comptes de messagerie « helpshadow@india.com » et « helpshadow@firemail.cc » pour leur campagne de ransomware. Ne faites pas confiance à l'équipe STOP Ransomware et évitez d'utiliser la fausse remise de 50% mentionnée ci-dessus. Les acteurs menaçants dont il est question ici ne sont pas connus pour leur clémence. Les utilisateurs de PC doivent supprimer le ransomware '.djvu File Extension' à l'aide d'un instrument anti-malware de confiance. Il est préférable d'utiliser des images de sauvegarde et des services de sauvegarde pour récupérer vos données.

Mise à jour du 11 janvier 2019 — Ransomware '.tfude File Extension'

Le ransomware '.tfude File Extension' est une version du ransomware STOP qui est sortie le 11 janvier 2019. La menace est classée comme une version qui présente des modifications minimales par rapport à la cyber-menace d'origine. Le ransomware '.tfude File Extension' est nommé d'après le seul changement notable dans son code corrompu. Le cheval de Troie est configuré pour attacher l'extension de fichier '.tfude' aux données cryptées. Le ransomware '.tfude File Extension' continue d'utiliser des technologies de cryptage standard et des connexions sécurisées aux serveurs de commande qui empêchent les spécialistes de la sécurité d'offrir un décryptage gratuit aux utilisateurs compromis.

La crypto-menace à portée de main utilise des technologies de cryptage que les agences gouvernementales et les entreprises comme Google Inc. utilisent pour sécuriser les transmissions de données. Les fichiers cryptés sont affichés dans l'explorateur Windows sous forme d'icônes blanches génériques, et les programmes que l'utilisateur a installés restent fonctionnels. Cependant, certains gestionnaires de bases de données peuvent ne pas fonctionner correctement car la menace code des formats de base de données courants. Par exemple, "Ventes récentes.pdb" est renommé "Ventes récentes.pdb.tfude". La demande de rançon est chargée dans le Bloc-notes à partir du fichier '_openme.txt', qui se trouve sur le bureau. Le ransomware « .tfude File Extension » offre le même message que le cheval de Troie d'origine, mais cette fois, les acteurs malveillants utilisent le compte de messagerie « pdfhelp@firemail.cc » pour contacter les utilisateurs. Il n'y a pas de décrypteur gratuit disponible pour les utilisateurs, et vous devrez utiliser des sauvegardes de données pour récupérer. Vous devrez nettoyer les appareils infectés en exécutant une analyse complète du système avec un instrument anti-malware réputé.

Mise à jour du 23 janvier 2019 — 'pausa@bitmessage.ch' Ransomware

Le ransomware 'pausa@bitmessage.ch' est un logiciel malveillant d'encodeur de fichiers produit avec STOP Ransomware Builder. Le ransomware 'pausa@bitmessage.ch' a été diffusé aux utilisateurs de PC via des e-mails de spam au cours de la première semaine de mai 2018. Le ransomware 'pausa@bitmessage.ch' est perçu comme un cheval de Troie de cryptage générique qui écrase les données sur les ordinateurs infectés et supprime le volume instantanés pour empêcher la récupération. Le Ransomware 'pausa@bitmessage.ch' est connu pour utiliser les mêmes technologies de cryptage que d'autres Ransomware à succès comme Cerber et Dharma pour n'en nommer que quelques-uns. Le ransomware 'pausa@bitmessage.ch' est programmé pour s'exécuter à partir du dossier Temp sous le répertoire AppData et appliquer un chiffrement AES-256 sécurisé aux documents, vidéos, musiques, bases de données et livres électroniques. Les données codées reçoivent l'extension '.PAUSA' et quelque chose comme 'Hartmann-Save me.mp3' est renommé 'Hartmann-Save me.mp3.pausa.' La notification de rançon est enregistrée sous le nom '!!RESTORE!!!.txt' sur le bureau de l'utilisateur et se lit comme suit :

« Tous vos fichiers importants ont été cryptés sur ce PC.

Tous les fichiers avec l'extension .PAUSA sont cryptés.

Le chiffrement a été produit à l'aide de la clé privée RSA-1024 unique générée pour cet ordinateur.

Pour décrypter vos fichiers, vous devez obtenir une clé privée + un logiciel de décryptage.

Pour récupérer la clé privée et décrypter le logiciel, vous devez nous contacter par email pausa@bitmessage.ch envoyez-nous par email votre fichier !!!RESTORE!!!.txt et attendez d'autres instructions.

Pour que vous soyez sûr que nous pouvons décrypter vos fichiers - vous pouvez nous envoyer 1 à 3 fichiers cryptés pas très volumineux et nous vous le renverrons GRATUITEMENT sous une forme originale.

Prix du décryptage 600 $ si vous nous contactez dans les 72 premières heures.

Votre identifiant personnel :

[caractères aléatoires]

Adresse e-mail pour nous contacter :

pausa@bitmessage.ch

Réservez votre adresse e-mail pour nous contacter :

pausa@india.com'

Nous vous recommandons d'éviter les négociations avec les acteurs de la menace via les comptes de messagerie 'pausa@bitmessage.ch' et 'pausa@india.com'. Il est plus sûr de démarrer des sauvegardes de données et de nettoyer votre système à l'aide d'un outil anti-malware réputé. Même si vous payez la rançon absurde de 600 $, rien ne garantit que vous recevrez un décrypteur. Les utilisateurs de PC sont encouragés à effectuer des sauvegardes de données au moins deux fois par mois et à ignorer les messages de spam susceptibles de compromettre la sécurité. Les sociétés AV prennent en charge les règles de détection pour le ransomware 'pausa@bitmessage.ch', mais aucun décrypteur gratuit n'est disponible au moment de la rédaction.

Mise à jour du 23 janvier 2019 — 'waiting@bitmessage.ch' Ransomware

Le ransomware 'waiting@bitmessage.ch' est un cheval de Troie de cryptage basé sur le STOP Ransomware. Le ransomware « waiting@bitmessage.ch » a été signalé par des utilisateurs compromis le 18 avril 2018 et il semble envahir les ordinateurs via des documents Microsoft Word corrompus. Le ransomware 'waiting@bitmessage.ch' est enregistré pour crypter les photos, l'audio, la vidéo et le texte sur les ordinateurs infectés. Malheureusement, les auteurs du malware ont ajouté une commande pour supprimer les instantanés de volume créés par Windows pour protéger vos données. Le cheval de Troie écrase les données ciblées avec des fichiers portant l'extension « .WAITING » et ne peuvent pas être ouverts avec un logiciel sur votre système. Par exemple, « Hartmann-Like a River.mp3 » est renommé « Hartmann-Like a River.mp3.waiting » et un message de rançon est déposé sur votre bureau. Le ransomware 'waiting@bitmessage.ch' écrit '!!!INFO_RESTORE!!!.txt' sur le bureau et affiche le texte suivant :

« Tous vos fichiers importants ont été cryptés sur ce PC.

Tous les fichiers avec l'extension .WAITING sont cryptés.

Le chiffrement a été produit à l'aide de la clé privée RSA-1024 unique générée pour cet ordinateur.

Pour décrypter vos fichiers, vous devez obtenir une clé privée + un logiciel de décryptage.

Pour récupérer la clé privée et décrypter le logiciel, vous devez nous contacter par email wait@bitmessage.ch envoyez-nous par email votre fichier !!!INFO_RESTORE!!!.txt et attendez d'autres instructions.

Pour que vous soyez sûr que nous pouvons décrypter vos fichiers - vous pouvez nous envoyer 1 à 3 fichiers cryptés pas très volumineux et nous vous le renverrons GRATUITEMENT sous une forme originale.

Prix du décryptage 600 $ si vous nous contactez dans les 72 premières heures.

Votre identifiant personnel :

[caractères aléatoires]

Adresse e-mail pour nous contacter :

wait@bitmessage.ch

Réservez votre adresse e-mail pour nous contacter :

wait@india.com'

Le malware n'interfère pas avec les outils de sauvegarde tiers et vous devriez pouvoir démarrer des sauvegardes de données. Il est recommandé d'éviter toute interaction avec les acteurs de la menace via les adresses e-mail 'waiting@bitmessage.ch' et 'waiting@india.com'. Vous pourriez être intéressé à explorer les services d'hébergement de fichiers si vous souhaitez protéger vos sauvegardes de données contre les cybermenaces transmises par le réseau et la plupart des variantes de Ransomware comme le Ransomware « waiting@bitmessage.ch ».

Mise à jour Novembre 25, 2019 - .zobm et extensions .rote

Les chercheurs en sécurité ont découvert quelques nouvelles variantes du STOP Ransomware les 24 et 25 novembre 2019. Les variantes du ransomware ont ajouté aux fichiers cryptés les extensions .zobm et .rote, mais avaient une note de rançon identique, nommée _readme.txt. Les e-mails par lesquels les acteurs de la menace pouvaient être contactés étaient également les mêmes – datarestorehelp@firemail.cc et datahelp@iran.ir.

ATTENTION!

Ne vous inquiétez pas, vous pouvez retourner tous vos fichiers !

Tous vos fichiers tels que photos, bases de données, documents et autres éléments importants sont cryptés avec le cryptage le plus puissant et une clé unique.

La seule méthode de récupération de fichiers consiste à acheter un outil de décryptage et une clé unique pour vous.

Ce logiciel décryptera tous vos fichiers cryptés.

De quelles garanties disposez-vous ?

Vous pouvez envoyer un de vos fichiers cryptés depuis votre PC et nous le décryptons gratuitement.

Mais nous ne pouvons décrypter qu'un seul fichier gratuitement. Le fichier ne doit pas contenir d'informations précieuses.

Vous pouvez obtenir et regarder l'outil de décryptage de la présentation vidéo :

https://we.tl/t-4NWUGZxdHc

Le prix de la clé privée et du logiciel de décryptage est de 980 $.

Remise de 50% disponible si vous nous contactez dans les 72 premières heures, le prix pour vous est de 490 $.

Veuillez noter que vous ne restaurerez jamais vos données sans paiement.

Vérifiez votre e-mail dans le dossier "Spam" ou "Junk" si vous n'obtenez pas de réponse plus de 6 heures.

Pour obtenir ce logiciel, vous devez écrire sur notre e-mail :

datarestorehelp@firemail.cc

Réservez votre adresse e-mail pour nous contacter :

datahelp@iran.ir

Votre identifiant personnel :

[caractères aléatoires]

STOP Ransomware en 2019 et au-delà

Plus tard en 2019, le ransomware STOP était toujours utilisé et de nouveaux vecteurs d'attaque étaient testés. Le ransomware STOP a commencé à apparaître dans des ensembles contenant d'autres formes de logiciels malveillants, principalement des logiciels publicitaires, que vous pouvez trouver sur des sites Web prétendant héberger des exécutables piratés pour des jeux et des logiciels. De cette façon, bon nombre des nouvelles victimes du ransomware se sont avérées être des pirates de logiciels pleins d'espoir qui cherchaient à obtenir plus que ce qu'ils avaient négocié.

Il a également été prouvé que le ransomware STOP installe des chevaux de Troie voleurs de mots de passe capables de récupérer diverses informations de connexion.

Le ransomware a également étendu la longue liste d'extensions de fichiers cryptés qu'il utilise. Les fichiers cryptés par le ransomware STOP recevaient désormais les extensions .rumba et .tro. Jusqu'à présent, peu de choses ont changé - la demande de rançon était toujours trouvée dans un fichier nommé "_openme.txt", mais le montant de la rançon a été augmenté à 980 $, avec une réduction à 490 $ si la victime paie dans les 72 heures suivant l'infection. .

Mise à jour du 24 mars 2020 – Nouvelles variantes

Les acteurs de la menace derrière le STOP Ransomware ont travaillé aussi inlassablement en 2020 qu'en 2019, avec de nouvelles variantes cryptant les fichiers des victimes et les ajoutant avec une variété de nouvelles extensions. Certaines des nouvelles extensions de STOP Ransomware incluent .piny, .redl, .rooe, mmnn, .ooss, .rezm, .lokd et .foop.

Un exemple de demande de rançon fournie avec la variante .lokd contenait le texte suivant :

ATTENTION!

Ne vous inquiétez pas, vous pouvez retourner tous vos fichiers !

Tous vos fichiers tels que photos, bases de données, documents et autres éléments importants sont cryptés avec le cryptage le plus puissant et une clé unique.

La seule méthode de récupération de fichiers consiste à acheter un outil de décryptage et une clé unique pour vous.

Ce logiciel décryptera tous vos fichiers cryptés.

De quelles garanties disposez-vous ?

Vous pouvez envoyer un de vos fichiers cryptés depuis votre PC et nous le décryptons gratuitement.

Mais nous ne pouvons décrypter qu'un seul fichier gratuitement. Le fichier ne doit pas contenir d'informations précieuses.

Vous pouvez obtenir et regarder l'outil de décryptage de la présentation vidéo :

https://we.tl/t7m8Wr997Sf

Le prix de la clé privée et du logiciel de décryptage est de 980 $.

Remise de 50% disponible si vous nous contactez dans les 72 premières heures, le prix pour vous est de 490 $.

Veuillez noter que vous ne restaurerez jamais vos données sans paiement.

Vérifiez votre courrier ''Spam'' ou ''Junk'' si vous n'obtenez pas de réponse plus de 6 heures.

Pour obtenir ce logiciel, vous devez écrire sur notre e-mail :

helpdatarestore@firemail.cc

Réservez votre adresse e-mail pour nous contacter :

helpmanager@mail.ch

Votre identifiant personnel :

[caractères aléatoires]

Les autres e-mails que les acteurs de la menace ont utilisés avec ces nouvelles variantes incluent helpmanager@iran.ir et helpmanager@firemail.cc.

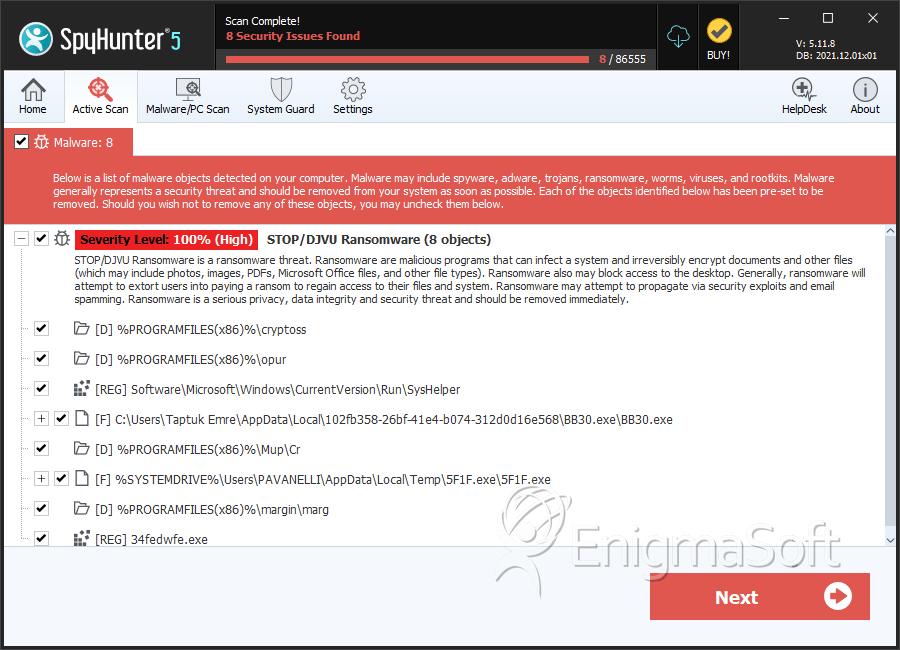

SpyHunter détecte et supprime ARRÊTER le ransomware

ARRÊTER le ransomware captures d'écran

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | BB30.exe | f8ef98bbaff6ac82dacde20ee90bfa55 | 4,206 |

| 2. | 5F1F.exe | b5b59a34192343da2c0fc84fb3bb6b2e | 3,154 |

| 3. | 3ffa.exe | a0192bd5d8164e61819890e908fa0e7d | 1,890 |

| 4. | 97DE.tmp.exe | 4e8f1415dd3366f81fa3960db4cf70f9 | 1,772 |

| 5. | 1368.tmp.exe | 8cebee5086592386fa86f3ee5bacc0d2 | 1,647 |

| 6. | 9686685955.exe | 5c71f8c3bb000d163fc2e63c089b35a1 | 1,631 |

| 7. | a395.tmp.exe | 536f955ae69e666b44aac54c7619b9b1 | 1,589 |

| 8. | 3823.TMP.EXE.WPT | d4fceee0f4fe0f1b50a5c957eab5151b | 1,500 |

| 9. | 512B.tmp.exe | 89b1b4f3f6ec190865abaa7f61046ee5 | 1,255 |

| 10. | 3344.exe | 6a4d9e0ad2a5361dd947537182f5692d | 1,240 |

| 11. | d5e2.tmp.exe | 4c1b9a14dda6a74b7abff708758d98f6 | 1,038 |

| 12. | B117.tmp.exe | 283bf952e656763a94626cac01d7bc85 | 979 |

| 13. | 25b9.tmp.exe | 9bd737b220a4040dbcaf17f48be54a98 | 825 |

| 14. | 3A93.tmp.exe | d5995275a4d96672ed08cc6188143a7a | 773 |

| 15. | 2c6b.tmp.exe | ac2dffb783aed99d77ecc2006a29d971 | 744 |

| 16. | 618.tmp.exe | 99ba307185c56cfb6d9ea965fcfef083 | 719 |

| 17. | 160f.tmp.exe | 3a1a3c4b4b3de474b574f48198d6e41e | 647 |

| 18. | 1df7.tmp.exe | ad5a82caee53510fafcdfcddfa74daae | 54 |

| 19. | 5cd3.tmp.exe | 1569c3b648b4c63ae39ddc2d2d91b7d5 | 14 |

| 20. | e5cb.tmp.exe | 031ff93d3e55a84f475cf0b563fe7f65 | 14 |

| 21. | 5dcc.tmp.exe | e3b973420daf30a4180f60337a2eaf90 | 14 |

| 22. | 6fa4.tmp.exe | 67e8f528b4db3443a74718443a2fc788 | 12 |

| 23. | cc0.tmp.exe | 0564489cff6c549ca82b7a470b305346 | 11 |

| 24. | c11d.tmp.exe | a0eb1e740d92c51576ed117d8b6de3c5 | 11 |

| 25. | ransomware.exe | fdc340769c3ca364f6cc7ca1be99762b | 0 |

Détails de registre

Annuaires

ARRÊTER le ransomware peut créer le ou les répertoires suivants :

| %ALLUSERSPROFILE%\tzjajmmqgl |

| %PROGRAMFILES%\3DMarkproed |

| %PROGRAMFILES%\3DMarkproediot |

| %PROGRAMFILES%\3DMarkproedit |

| %PROGRAMFILES%\3Dmarkproa |

| %PROGRAMFILES%\Blubnerg |

| %PROGRAMFILES%\Cry\Cryp |

| %PROGRAMFILES%\Davai |

| %PROGRAMFILES%\Glary\Utilities\Settings |

| %PROGRAMFILES%\Hyps |

| %PROGRAMFILES%\Innovativ\ddd |

| %PROGRAMFILES%\Ivp\bin |

| %PROGRAMFILES%\Laertseer |

| %PROGRAMFILES%\Lawer\Xor |

| %PROGRAMFILES%\Marg\Cr |

| %PROGRAMFILES%\Mup\Cr |

| %PROGRAMFILES%\Opute |

| %PROGRAMFILES%\Rondom |

| %PROGRAMFILES%\Sir\Air |

| %PROGRAMFILES%\Tryhd |

| %PROGRAMFILES%\cedfs |

| %PROGRAMFILES%\chrum\xon\note |

| %PROGRAMFILES%\company\3dmarkssdf |

| %PROGRAMFILES%\company\64Product |

| %PROGRAMFILES%\crights\file\xml |

| %PROGRAMFILES%\cryptoss |

| %PROGRAMFILES%\crys\cry |

| %PROGRAMFILES%\crysp\cryq |

| %PROGRAMFILES%\der\supr |

| %PROGRAMFILES%\dera\kii |

| %PROGRAMFILES%\ferr\seda\sx\bin |

| %PROGRAMFILES%\hop |

| %PROGRAMFILES%\inner\win\bin |

| %PROGRAMFILES%\krontal |

| %PROGRAMFILES%\laert |

| %PROGRAMFILES%\laerts |

| %PROGRAMFILES%\lass\inst |

| %PROGRAMFILES%\lastpass\bur\tronfiles |

| %PROGRAMFILES%\lawop |

| %PROGRAMFILES%\lawops |

| %PROGRAMFILES%\margin\marg |

| %PROGRAMFILES%\opur |

| %PROGRAMFILES%\sccsd |

| %PROGRAMFILES%\sir\xd |

| %PROGRAMFILES%\virtka |

| %PROGRAMFILES%\xery |

| %PROGRAMFILES%\youtubedown |

| %PROGRAMFILES(x86)%\3DMarkproed |

| %PROGRAMFILES(x86)%\3DMarkproediot |

| %PROGRAMFILES(x86)%\3DMarkproedit |

| %PROGRAMFILES(x86)%\3Dmarkproa |

| %PROGRAMFILES(x86)%\Blubnerg |

| %PROGRAMFILES(x86)%\Cry\Cryp |

| %PROGRAMFILES(x86)%\Davai |

| %PROGRAMFILES(x86)%\Hyps |

| %PROGRAMFILES(x86)%\Innovativ\ddd |

| %PROGRAMFILES(x86)%\Laertseer |

| %PROGRAMFILES(x86)%\Lawer\Xor |

| %PROGRAMFILES(x86)%\Marg\Cr |

| %PROGRAMFILES(x86)%\Mup\Cr |

| %PROGRAMFILES(x86)%\Opute |

| %PROGRAMFILES(x86)%\Rondom |

| %PROGRAMFILES(x86)%\Sir\Air |

| %PROGRAMFILES(x86)%\Tryhd |

| %PROGRAMFILES(x86)%\cedfs |

| %PROGRAMFILES(x86)%\chrum\xon\note |

| %PROGRAMFILES(x86)%\company\3dmarkssdf |

| %PROGRAMFILES(x86)%\company\64Product |

| %PROGRAMFILES(x86)%\crights\file\xml |

| %PROGRAMFILES(x86)%\cryptoss |

| %PROGRAMFILES(x86)%\crys\cry |

| %PROGRAMFILES(x86)%\crysp\cryq |

| %PROGRAMFILES(x86)%\der\supr |

| %PROGRAMFILES(x86)%\dera\kii |

| %PROGRAMFILES(x86)%\ferr\seda\sx\bin |

| %PROGRAMFILES(x86)%\hop |

| %PROGRAMFILES(x86)%\inner\win\bin |

| %PROGRAMFILES(x86)%\krontal |

| %PROGRAMFILES(x86)%\laert |

| %PROGRAMFILES(x86)%\laerts |

| %PROGRAMFILES(x86)%\lass\inst |

| %PROGRAMFILES(x86)%\lastpass\bur\tronfiles |

| %PROGRAMFILES(x86)%\lawop |

| %PROGRAMFILES(x86)%\lawops |

| %PROGRAMFILES(x86)%\margin\marg |

| %PROGRAMFILES(x86)%\opur |

| %PROGRAMFILES(x86)%\sccsd |

| %PROGRAMFILES(x86)%\sir\xd |

| %PROGRAMFILES(x86)%\virtka |

| %PROGRAMFILES(x86)%\xery |

| %PROGRAMFILES(x86)%\youtubedown |

| %ProgramFiles%\kiss\me |

| %ProgramFiles%\mroz\new\trunk |

| %ProgramFiles(x86)%\kiss\me |

| %ProgramFiles(x86)%\mroz\new\trunk |