ARRÊTER Djvu Ransomware

La famille STOP ransomware, également appelée famille STOP Djvu Ransomware, est un malware menaçant. STOP Djvu n'est que l'une des multiples menaces qui partagent des caractéristiques communes et proviennent du ransomware STOP, même si certaines de leurs méthodes pour affecter les types de fichiers et crypter les extensions de fichiers diffèrent.

Le Ransomware STOP original a été repéré par des chercheurs en sécurité dès février 2018. Cependant, depuis lors, il a évolué et sa famille de clones et de ramifications s'est agrandie. La principale méthode de distribution du ransomware STOP était les campagnes de spam par e-mail utilisant des pièces jointes corrompues.

Le ransomware STOP Djvu fonctionne de manière similaire aux autres menaces de ransomware de ce type, chiffrant et bloquant l'accès aux fichiers clés que les utilisateurs peuvent utiliser dans leur système. Les fichiers personnels, les images, les documents et plus encore peuvent être cryptés et essentiellement désactivés pour tous les utilisateurs de la machine. Le ransomware STOP Djvu a été repéré pour la première fois en décembre 2018 dans le cadre de ce qui semblait être une campagne d'infection en ligne assez réussie. Les chercheurs n'étaient pas au courant de la façon dont le ransomware se propageait, mais des victimes plus tard ont déclaré avoir découvert des infections après avoir téléchargé des keygens ou des fissures. Une fois l'infiltration effectuée, STOP Djvu ransomware modifie les paramètres Windows, en ajoutant des fichiers avec une plage de noms, tels que .djvu, .djvus, .djvuu, .uudjvu, .udjvu ou .djvuq et les extensions récentes .promorad et .promock. Les versions les plus récentes n'ont pas encore de décrypteur, mais les plus anciennes peuvent être décryptées à l'aide du STOPDecrypter. Il est conseillé aux utilisateurs d'éviter de payer une rançon, quoi qu'il arrive.

La méthode utilisée pour bloquer l'accès aux fichiers utilise l'algorithme de cryptage RSA. Bien que le décryptage des fichiers puisse sembler difficile pour les utilisateurs inexpérimentés, il n'est certainement pas nécessaire de faire des efforts pour payer les personnes derrière la menace. De fausses promesses sont généralement données dans de telles situations, de sorte que les utilisateurs peuvent rapidement découvrir qu'elles sont ignorées une fois les paiements effectués.

Les attaques du ransomware STOP Djvu ont été signalées pour la première fois fin 2018. La principale méthode de distribution de STOP Djvu restait les spams et les ajustements au cœur du ransomware étaient relativement mineurs. La majorité des fausses pièces jointes compromises utilisées dans les e-mails de spam étaient des documents bureautiques prenant en charge les macros ou de faux fichiers PDF qui exécuteraient le ransomware à l'insu de la victime. Le comportement de STOP Djvu n'a pas beaucoup changé non plus - le ransomware supprime toujours tous les instantanés Shadow Volume pour se débarrasser des sauvegardes, puis commence à chiffrer les fichiers de la victime.

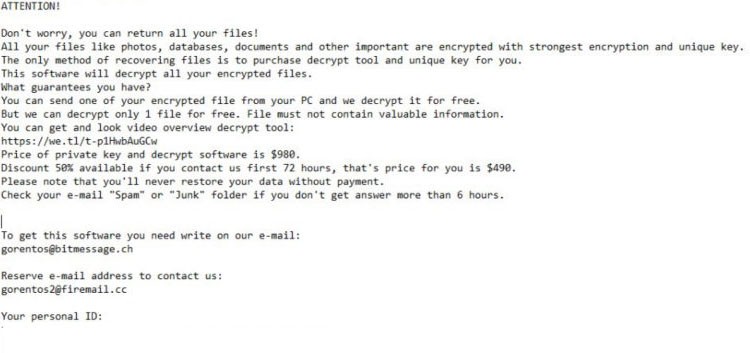

Il y a des changements mineurs dans la note de rançon, qui est enregistrée sous «_openme.txt» sur le bureau de la victime. Le texte de la note de rançon peut être trouvé ici:

'[début de la note de rançon]

———————— TOUS VOS FICHIERS SONT CRYPTÉS ————————

Ne vous inquiétez pas, vous pouvez renvoyer tous vos fichiers!

Tous vos documents, photos, bases de données et autres fichiers importants sont cryptés avec le cryptage le plus fort et la clé unique.

La seule méthode de récupération de fichiers consiste à acheter un outil de décryptage et une clé unique pour vous.

Ce logiciel décryptera tous vos fichiers cryptés.

Quelles garanties vous donnons-nous?

Vous pouvez envoyer l'un de vos fichiers cryptés depuis votre PC et nous le décrypterons gratuitement.

Mais nous ne pouvons décrypter qu'un seul fichier gratuitement. Le fichier ne doit pas contenir d'informations précieuses

N'essayez pas d'utiliser des outils de déchiffrement tiers car cela détruirait vos fichiers.

Remise de 50% disponible si vous nous contactez dans les 72 premières heures.

——————————————————————————————————-

Pour obtenir ce logiciel, vous devez écrire sur notre e-mail:

helphadow@india.com

Réservez une adresse e-mail pour nous contacter:

helphadow@firemail.cc

Votre identifiant personnel: [string]

[fin de la note de rançon] '

Le ransomware s'est limité à renommer les fichiers cryptés avec l'extension .djvu à l'origine, ce qui était un choix curieux car .djvu est en fait un format de fichier légitime développé par les laboratoires AT&T et utilisé pour stocker des documents numérisés, un peu similaire au .pdf d'Adobe. Les versions ultérieures du ransomware ont adopté une série d'autres extensions pour les fichiers cryptés, notamment «.chech», «.luceq», «.kroput1,« .charck, «» .kropun ,, «.luces», «.pulsar1, ".uudjvu", ".djvur," .tfude, ".tfudeq" et ".tfudet".

Certaines souches du ransomware STOP Djvu peuvent être déchiffrées gratuitement, en utilisant le soi-disant «STOPDecrypter» qui a été développé par le chercheur en sécurité Michael Gillespie et est disponible en ligne en téléchargement gratuit.

ARRÊTER Djvu Ransomware Vidéo

Astuce: Activez votre son et regarder la vidéo en mode plein écran.