Xorist Ransomware

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Niveau de menace: | 100 % (Haute) |

| Ordinateurs infectés : | 45 |

| Vu la première fois: | April 13, 2016 |

| Vu pour la dernière fois : | September 15, 2020 |

| Systèmes d'exploitation concernés: | Windows |

Le Xorist Ransomware est un ransomware familial de chevaux de Troie qui sont proposés en tant que RaaS (Ransomware as a Service). Une augmentation marquée des infections Xorist Ransomware et des demandes d'aide pour les problèmes impliquant cette menace a été remarquée par les analystes de sécurité. Les variantes de Xorist Ransomware sont créées à l'aide d'un constructeur de ransomware qui permet aux escrocs de créer rapidement une version personnalisée de cette menace de ransomware. La facilité avec laquelle les variantes de Xorist Ransomware peuvent être personnalisées rend difficile pour les chercheurs en sécurité PC de proposer des solutions, car il existe d'innombrables variantes de cette menace, utilisant différentes extensions de fichiers cryptées, cryptage, messages de rançon et divers autres stratagèmes. Heureusement, les analystes de sécurité PC ont pu trouver le constructeur de ransomware utilisé pour créer les variantes Xorist Ransomware et créer un décrypteur pour toutes les menaces de cette famille de chevaux de Troie ransomware. Si vos fichiers ont été cryptés par une variante du Xorist Ransomware, l'utilitaire de décryptage peut vous aider à récupérer vos fichiers sans avoir à payer la rançon.

Table des matières

Le rançongiciel Xorist et les nombreuses variantes de cette menace

Il est facile de créer une variante du Xorist Ransomware si vous avez accès à son constructeur. Actuellement, le constructeur du Xorist Ransomware s'appelle `` Encoder Builder v.24 '' et peut être acheté sur des forums souterrains sur le Dark Web. Une fois que les escrocs ont le constructeur, ils peuvent remplir diverses cases à cocher et sélectionner les options souhaitées pour créer facilement une version personnalisée du Xorist Ransomware. Ils peuvent utiliser la méthode de leur choix pour diffuser leurs menaces, notamment les spams ou les botnets nuisibles. Le constructeur Xorist Ransomware a un message de note de rançon par défaut qui contient la possibilité d'envoyer un message texte SMS avec un numéro d'identification à un numéro spécifique. De cette manière, les fraudeurs peuvent faire correspondre la victime à son numéro d'identification et lui envoyer le mot de passe pour décrypter leurs fichiers une fois qu'ils ont payé la rançon. Toutes les variantes d'un exécutable Xorist Ransomware personnalisé utiliseront le même mot de passe, qui est sélectionné (et peut être sélectionné au hasard) lors de la création de la variante Xorist Ransomware.

Examen des paramètres par défaut de la variante Xorist Ransomware

L'option de chiffrement par défaut pour les variantes de Xorist Ransomware est TEA et le mot de passe par défaut est 4kuxF2j6JU4i18KGbEYLyK2d. La version par défaut du Xorist Ransomware utilise l'extension de fichier EnCiPhErEd. La note de rançon par défaut associée au Xorist Ransomware est nommée COMMENT DECRYPTER LES FICHIERS.txt et comprend le texte suivant:

Attention! Tous vos fichiers sont cryptés!

Pour restaurer vos fichiers et y accéder,

veuillez envoyer un SMS avec le texte XXXX au numéro YYYY.

Vous avez N tentatives pour entrer le code.

Lorsque ce nombre a été dépassé,

toutes les données sont détruites de manière irréversible.

Soyez prudent lorsque vous entrez le code!

Par défaut, les variantes de Xorist Ransomware cibleront les extensions suivantes (d'autres peuvent être ajoutées à la liste):

* .zip, * .rar, * .7z, * .tar, * .gzip, * .jpg, * .jpeg, * .psd, * .cdr, * .dwg, * .max, * .bmp, *. gif, * .png, * .doc, * .docx, * .xls, * .xlsx, * .ppt, * .pptx, * .txt, * .pdf, * .djvu, * .htm, * .html, * .mdb, * .cer, * .p12, * .pfx, * .kwm, * .pwm, * .1cd, * .md, * .mdf, * .dbf, * .odt, * .vob, *. ifo, * .lnk, * .torrent, * .mov, * .m2v, * .3gp, * .mpeg, * .mpg, * .flv, * .avi, * .mp4, * .wmv, * .divx, * .mkv, * .mp3, * .wav, * .flac, * .ape, * .wma, * .ac3.

Les escrocs peuvent utiliser le constructeur Xorist Ransomware pour modifier le texte de la note de rançon, les extensions de fichiers cryptées, les types de fichiers ciblés, le nombre de tentatives de mot de passe autorisées, le moment d'affichage du message de rançon, le cryptage TEA ou XOR, le mot de passe de décryptage, l'icône du le fichier exécutable de la menace, s'il faut modifier l'image du bureau du système informatique affecté, le démarrage automatique, si les notes de rançon textuelles doivent être supprimées, si le Xorist Ransomware doit être emballé à l'aide de UPX, etc. Le Xorist Ransomware n'est pas une infection de cheval de Troie ransomware particulièrement sophistiquée . Cependant, le fait que le Xorist Ransomware soit si hautement personnalisable et facile à créer peut constituer la menace d'apporter de nombreuses nouvelles infections et des escrocs à un nombre déjà accru d'infections par ransomware.

Mise à jour du 5 janvier 2019 - BooM Ransomware

Le BooM Ransomware, ou comme son auteur l'appelle le `` Boom Ransomeware '', est un cheval de Troie de cryptage qui charge une version personnalisée du Xorist Ransomware et une nouvelle GUI (General User Interface). Le BooM Ransomware est produit avec le Xorist Builder, mais il diffère de la plupart des versions que nous avons enregistrées précédemment, comme le Xorist-XWZ Ransomware et le Xorist-Frozen Ransomware . On pense que BooM Ransomware se propage parmi les utilisateurs de PC via des e-mails de spam et de faux outils de piratage pour les services de réseaux sociaux. Les opérateurs de Ransomware utiliseraient des programmes tels que `` hack facebook 2019 '' pour fournir la charge utile de la menace.

Le BooM Ransomware est connu pour créer un processus appelé «Tempsvchost.exe» et «BooM.exe» sur les appareils infectés. Le BooM Ransomware est conçu pour chiffrer des données telles que des photos, de l'audio, de la vidéo, du texte, des PDF et des bases de données sur les machines compromises. Le BooM Ransomware chiffre les fichiers et supprime leurs clichés instantanés de volume créés par Windows pour empêcher la récupération de données. Cependant, vous devriez pouvoir utiliser des sauvegardes de données créées avec d'autres services de sauvegarde disponibles pour les utilisateurs Windows. Le BooM Ransomware crée une fenêtre de programme intitulée `` Boom Ransomeware '', une note textuelle intitulée `` COMMENT DÉCRYPTER LES FICHIERS.txt '' et laisse un arrière-plan d'image de bureau pour informer les victimes de ce qui s'est passé avec leurs données. Les fichiers concernés reçoivent l'extension «.Boom» et quelque chose comme «Anthem 2019.mp4» est renommé «Anthem 2019.mp4.Boom».

L'arrière-plan du bureau fourni par BooM Ransomware est un écran noir avec un texte rouge sur le dessus qui se lit comme suit:

'ooooops Vous avez été infecté par un virus Boom Ransomeware

Tous vos fichiers ont été cryptés pour décrypter l'encodeur. entrer le code PIN

Pour vous montrer le mot de passe pour déchiffrer les fichiers

à bientôt'

La fenêtre du programme comprend une nouvelle icône - une icône de cadenas rouge, le nom du compte de l'utilisateur et un lien vers un compte sur Facebook appartenant à une personne nommée Mohamed Naser Ahmed. Au moment de la rédaction de cet article, l'utilisateur a changé le nom en «Ibrahim Rady» et la page reste active. Le texte de la fenêtre `` Boom Ransomeware '' se lit comme suit:

'Bienvenue

dans Boom Ransomeware

Ooooops, tous vos fichiers ont été

Crypté avec mot de passe

Pour afficher le mot de passe, vous devez d'abord saisir le code PIN

À bientôt

mot de passe ::: [TEXT BOX] [Copy | BUTTON]

Entrez le code PIN [BOÎTE DE TEXTE] [Afficher le mot de passe | BOUTON]

[Obtenir le NIP | BOUTON] '

Curieusement, les opérateurs du BooM Ransomware choisissent de négocier avec les utilisateurs infectés via Facebook. La note mentionnée ci-dessus - 'COMMENT DECRYPTER LES FICHIERS.txt' - se trouve sur le bureau et comprend le message suivant:

'Comment décrypter des fichiers

Obtenez votre épingle

Pur it dans le virus

Afin d'extraire le mot de passe pour décrypter les fichiers

Dans un dossier sur votre bureau

Ensuite, mettez-le dans un mot de passe dans la petite fenêtre qui vous montrera

Pour broche

Parlez-moi sur Facebook

Mon nom = Mohamed Naser Ahmed

mon ID = 100027091457754 '

Cependant, des chercheurs en informatique ont découvert un code PIN et un mot de passe codés en dur dans le BooM Ransomware. Les utilisateurs de PC qui peuvent avoir été compromis lors de la version initiale du BooM Ransomware peuvent essayer d'entrer le code PIN '34584384186746875497' et le mot de passe 'B3ht4w316MsyQS47Sx18SA4q' dans la fenêtre du programme 'Boom Ransomeware'. Nous ne savons pas si le code PIN et le mot de passe mentionnés précédemment fonctionneraient pour tout le monde, mais vous devriez les essayer. Ne payez pas d'argent aux comptes promus via BooM Ransomware et évitez tout contact avec des «services de décryptage» potentiels payés en Bitcoin. Il est préférable de demander l'aide d'un technicien informatique et de votre fournisseur de cybersécurité préféré. Il peut être possible de décoder les données affectées par le BooM Ransomware si vous contactez des experts travaillant avec des échantillons de Ransomware.

Les noms de détection pour le BooM Ransomware incluent:

Artemis! E8E07496DF53

HEUR / QVM11.1.5569.Malware.Gen

Logiciel malveillant @ # 38vlyeighbrin

Rançon: Win32 / Sorikrypt.A

Ransom_Sorikrypt.R014C0DLN18

TR / Ransom.Xorist.EJ

TrojWare.Win32.Kryptik.ER@4o1ar2

Cheval de Troie (001f8f911)

Trojan-Ransom.Win32.Xorist.ln

Trojan.GenericKD.40867299 (B)

Trojan.Ransom.AIG

Trojan.Win32.Xorist.4! C

malveillant 92f093

malware_confidence_100% (W)

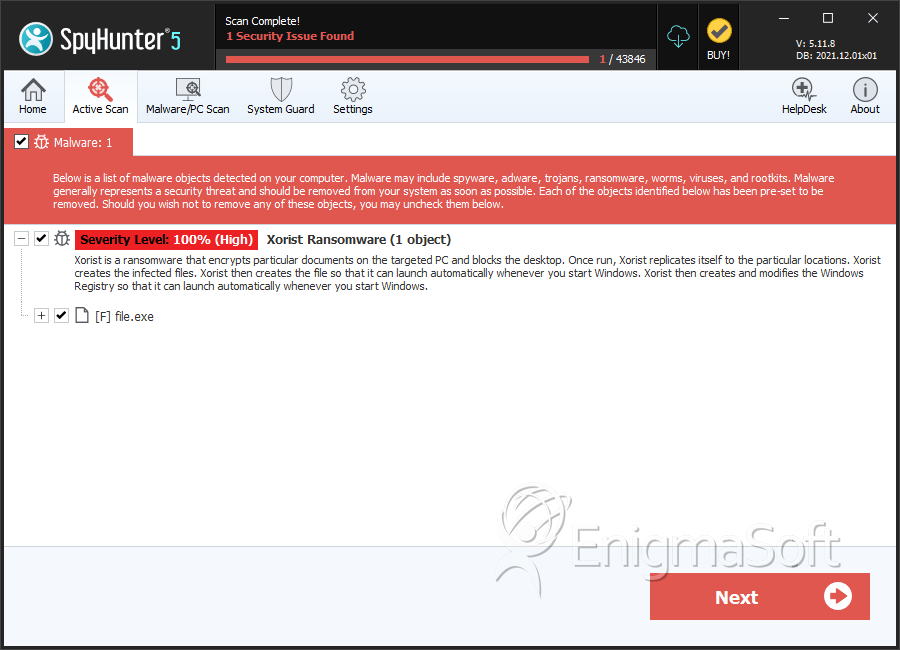

SpyHunter détecte et supprime Xorist Ransomware

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | e9db7fe38dfea5668c74d6f192ae847b | 1 |

| 2. | file.exe | 27def0c68ee542333a8a99995429273a | 1 |

| 3. | file.exe | 1a2bcbcf04aeb44e406cc0b12e095fb4 | 0 |