Sumac vénéneux

La porte dérobée Poison Ivy est ainsi nommée parce que la porte dérobée Poison Ivy crée une porte dérobée dans l'ordinateur infecté. La porte dérobée Poison Ivy aide les pirates à accéder au système de leur victime. La porte dérobée Poison Ivy a gagné en notoriété lorsque la porte dérobée Poison Ivy a été utilisée pour pirater le RSA. La porte dérobée Poison Ivy a été incluse dans un exploit Excel zero-day qui a été envoyé dans un e-mail très simple contenant une pièce jointe au format .xls. Cette menace de malware est activement mise à jour et développée. La porte dérobée Poison Ivy utilise une interface graphique qui rend la porte dérobée Poison Ivy idéale pour un pirate inexpérimenté. Les chercheurs en sécurité d'ESG recommandent fortement de supprimer la porte dérobée Poison Ivy avec un programme anti-malware à jour.

Table des matières

Comment un pirate peut utiliser la porte dérobée Poison Ivy

La porte dérobée Poison Ivy est extrêmement dangereuse car elle donne au pirate un contrôle presque total sur l'ordinateur infecté. Ce contrôle est également facile à gérer grâce à l'interface utilisateur graphique de Poison Ivy. Ci-dessous, les chercheurs en sécurité d'ESG ont répertorié certaines des utilisations courantes de la porte dérobée Poison Ivy :

- Les pirates peuvent utiliser la porte dérobée Poison Ivy pour renommer, supprimer ou exécuter n'importe quel fichier sur l'ordinateur infecté. Un pirate peut également utiliser la porte dérobée Poison Ivy pour télécharger ou télécharger n'importe quel fichier depuis l'ordinateur de la victime. Cette deuxième fonctionnalité est généralement utilisée pour installer des logiciels malveillants supplémentaires sur l'ordinateur infecté, tels qu'un logiciel bot, un rootkit ou un obfuscateur, afin de rendre problématique la détection de la porte dérobée Poison Ivy.

- Les pirates peuvent utiliser la porte dérobée Poison Ivy pour afficher et modifier le registre Windows et les paramètres système. Cela peut être utilisé pour causer des dommages irréparables à un ordinateur infecté ou pour effectuer un certain nombre d'opérations malveillantes.

- Un pirate informatique utilisant la porte dérobée Poison Ivy peut afficher, lancer et arrêter les processus et services de fichiers à volonté.

- Un pirate utilisant la porte dérobée Poison Ivy peut surveiller ou mettre fin à toutes les connexions réseau ou au trafic Internet.

- La porte dérobée Poison Ivy peut être utilisée pour afficher tous les périphériques installés sur l'ordinateur infecté et même pour les désactiver ou les contrôler à distance dans certains cas.

Certaines versions de la porte dérobée Poison Ivy ont été adaptées pour voler des informations personnelles. Cela se fait généralement en enregistrant des captures d'écran ou en utilisant le microphone ou la caméra de l'ordinateur infecté pour prendre une vidéo ou un son. Ces variantes incluront souvent un enregistreur de frappe et essaieront d'accéder aux mots de passe et autres informations similaires.

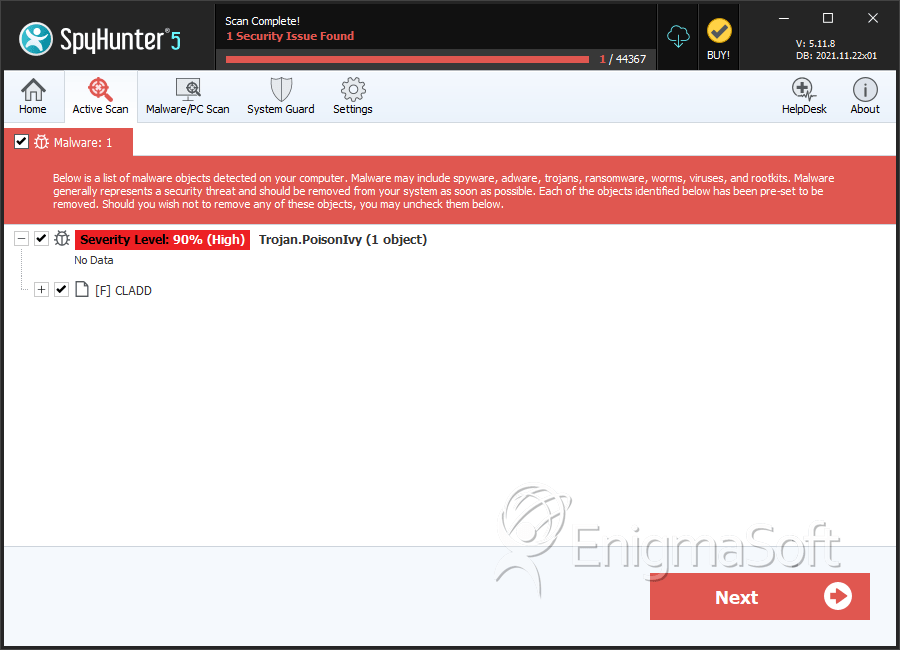

SpyHunter détecte et supprime Sumac vénéneux

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | CLADD | d228320c98c537130dd8c4ad99650d82 | 0 |