Spook Ransomware

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

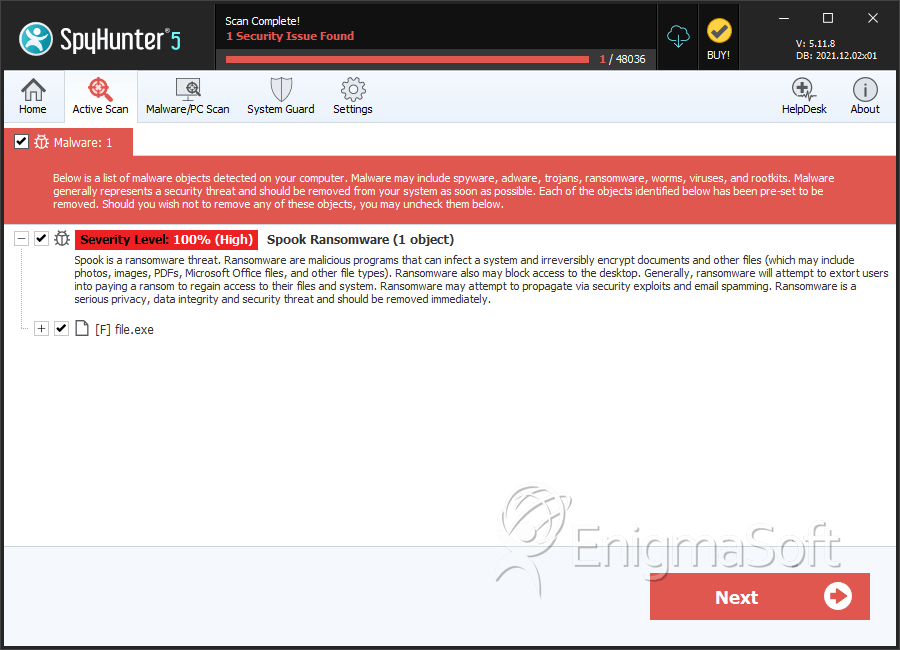

| Niveau de menace: | 100 % (Haute) |

| Ordinateurs infectés : | 2 |

| Vu la première fois: | October 13, 2021 |

| Systèmes d'exploitation concernés: | Windows |

Le Spook Ransomware est une menace qui semble être principalement déployée contre des cibles d'entreprise. Cependant, cela ne signifie en aucun cas que les systèmes individuels ne peuvent pas être affectés. Si le Spook Ransomware parvient à s'infiltrer sur l'appareilavec succès, il initiera un processus de cryptage avec un algorithme cryptographique indéchiffrable. Tous les fichiers concernés ne seront plus accessibles.

Exactement comme la plupart des ransomwares, Spook marque également chaque fichier qu'il verrouille en modifiant le nom d'origine de ce fichier. Dans ce cas, au lieu d'utiliser un mot spécifique, la menace ajoute une chaîne de caractères - '.PUUEQS8AEJ' comme nouvelle extension de fichier. Après avoir verrouillé tous les types de fichiers ciblés, le logiciel malveillant envoie deux notes de rançon avec des instructions pour ses victimes. Les utilisateurs verront des messages identiques dans une fenêtre contextuelle et dans un fichier texte nommé « RESTORE_FILES_INFO.txt »

Table des matières

Les demandes de Spook Ransomware

La longue note de rançon indique qu'en plus de verrouiller les fichiers stockés sur les appareils compromis, les attaquants ont également été en mesure de voler de grandes quantités d'informations sensibles. La note mentionne les données de facturation, les rapports financiers, les détails du client, etc. Les cybercriminels menacent de divulguer les informations et de causer de graves répercussions aux entreprises concernées si leurs demandes ne sont pas satisfaites.

La note mentionne également que les victimes peuvent tester la capacité des pirates à restaurer les fichiers cryptés. Ils peuvent le faire en visitant un site Internet dédié hébergé sur le réseau TOR. Là, les victimes peuvent télécharger jusqu'à 3 fichiers à décrypter gratuitement. Le site est également le seul moyen de contacter les attaquants.

Le texte intégral de la note est :

' VOTRE ENTREPRISE A ÉTÉ PIRATÉ ET COMPROMIS !!!

Tous vos fichiers importants ont été cryptés !

Nos algorithmes de cryptage sont très forts et vos fichiers sont très bien protégés,

le seul moyen de récupérer vos fichiers est de coopérer avec nous et d'obtenir le programme de décryptage.N'essayez pas de récupérer vos fichiers sans programme de décryptage, vous pourriez les endommager et ils seront alors impossibles à récupérer.

Pour nous, ce n'est qu'une affaire et pour vous prouver notre sérieux, nous vous décrypterons trois fichiers gratuitement.

Ouvrez simplement notre site Web, téléchargez les fichiers cryptés et obtenez les fichiers décryptés gratuitement.! ATTENTION !

L'ensemble de votre réseau a été entièrement COMPROMIS !Nous avons TÉLÉCHARGÉ vos données PRIVÉES SENSIBLES, y compris vos informations de facturation, les cas d'assurance, les rapports financiers,

Audit d'entreprise, Comptes bancaires ! Nous avons également de la correspondance d'entreprise, des informations sur vos clients.

Nous avons encore plus d'informations sur vos partenaires et même sur votre personnel.De plus, vous devez savoir que vos données sensibles ont été volées par nos experts analystes et si vous choisissez de ne pas coopérer avec nous,

vous vous exposez à d'énormes sanctions avec les poursuites judiciaires et le gouvernement si nous ne trouvons pas tous les deux un accord.

Nous l'avons vu avant des cas avec des coûts de plusieurs millions d'amendes et de poursuites,

sans parler de la réputation de l'entreprise et de la perte de confiance des clients et des médias qui appellent sans arrêt pour obtenir des réponses.

Venez discuter avec nous et vous pourriez être surpris de la rapidité avec laquelle nous pouvons tous les deux trouver un accord sans rendre cet incident public.SI VOUS ÊTES L'EMPLOYEUR D'UNE ENTREPRISE, VOUS DEVEZ SAVOIR QUE LA DIFFUSION D'INFORMATIONS SENSIBLES SUR LA COMPROMIS DE VOTRE ENTREPRISE EST UNE VIOLATION DE LA CONFIDENTIALITÉ.

LA RÉPUTATION DE VOTRE ENTREPRISE EN SOUFIRA ET DES SANCTIONS SERONT PRISES CONTRE VOUS.NOUS VOUS PROPOSONS FORTEMENT DE NE PAS CONTACTER LES AUTORITÉS AU SUJET DE CET INCIDENT CAR SI VOUS LE FAITES, LES AUTORITÉS RENDRONT CET PUBLIC CE QUI A UN COT POUR VOTRE ENTREPRISE.

LE PROCESSUS DE RÉCUPÉRATION DE VOS FICHIERS SERA PLUS RAPIDE SI VOUS VENEZ DISCUTER AVEC NOUS TT. SI VOUS CHOISISSEZ DE COOPÉRER, VOUS VERREZ QUE NOUS SOMMES DES PROFESSIONNELS QUI DONNE UN BON SOUTIEN.Instructions pour nous contacter :

Tu as moyen :

Utilisation d'un navigateur TOR !

Téléchargez et installez le navigateur TOR depuis ce site : hxxps://torproject.org/

Ouvrez le navigateur Tor. Copiez le lien : hxxp://spokuhvfyxzph54ikjfwf2mwmxt572krpom7reyayrmxbkizbvkpaid.onion/chat.php?track=PUUEQS8AEJ et collez-le dans le navigateur Tor.

Démarrez une discussion et suivez les instructions supplémentaires.Identifiant de clé : -

Le nombre de fichiers qui ont été traités est : '

SpyHunter détecte et supprime Spook Ransomware

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | 537a415bcc0f3396f5f37cb3c1831f87 | 1 |

| 2. | file.exe | 1c7b91546706f854891076c3c3c964c0 | 1 |