Matrix Ransomware

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Classement: | 16,954 |

| Niveau de menace: | 100 % (Haute) |

| Ordinateurs infectés : | 2,830 |

| Vu la première fois: | December 2, 2016 |

| Vu pour la dernière fois : | September 18, 2023 |

| Systèmes d'exploitation concernés: | Windows |

Les chercheurs en sécurité PC ont observé le Matrix Ransomware, un cheval de Troie de cryptage ransomware, le 3 avril 2018. Les victimes peuvent se faire livrer le Matrix Ransomware sur leurs machines via l'utilisation de courriers électroniques de spam, qui contiendront des pièces jointes corrompues, qui utilisent des scripts de macro pour télécharger et installez le Matrix Ransomware sur l'ordinateur de la victime. Le Matrix Ransomware a deux versions, toutes deux utilisées pour crypter les fichiers de la victime, puis une rançon doit être payée par les victimes pour recevoir une clé de décryptage. Ce comportement est observé dans la plupart des chevaux de Troie de rançongiciel de chiffrement. Matrix Ransomware facilite la reconnaissance des fichiers qu'il crypte car Matrix Ransomware ajoutera l'extension de fichier `` .matrix '' aux noms des fichiers.

Table des matières

Quelles sont les conséquences d’une attaque Matrix Ransomware

Les chevaux de Troie comme Matrix Ransomware utilisent des algorithmes de cryptage puissants pour rendre les fichiers inaccessibles. Le Matrix Ransomware ciblera le fichier généré par l'utilisateur dans son attaque, qui peut inclure des fichiers avec les extensions suivantes:

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi , .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx,. dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg , .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm,. pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb , .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip.

Une fois que Matrix Ransomware a fini de crypter les fichiers, le système d'exploitation Windows ne reconnaîtra pas ces fichiers, et ils apparaîtront sous forme d'icônes vides et afficheront des messages d'erreur lorsque l'utilisateur du PC tente de les ouvrir. Le Matrix Ransomware exigera que la victime contacte ses opérateurs par e-mail pour payer une rançon substantielle en échange de la clé de déchiffrement. Différentes variantes du Matrix Ransomware utilisent différents e-mails de contact, et les adresses e-mail suivantes ont été associées au Matrix Ransomware:

files4463@tuta.io

files4463@protonmail.ch

files4463@gmail.com

restorfile@tutanote.com

restorfile@protonmail.com

restorfile@qq.com

Le Matrix Ransomware délivre sa note de rançon sous la forme d'un fichier HTA qui affiche le message suivant sur l'ordinateur infecté:

«QUE SE PASSE-T-IL AVEC VOS FICHIERS?

Vos documents, bases de données, sauvegardes, dossiers réseau et autres fichiers importants sont chiffrés avec les chiffrements RSA-2048 et AES-128. Pour plus d'informations sur le RSA et l'AES, cliquez ici:

h [tt] p: //en.wikipedia [.] org / wiki / RSA (cryptosystème)

h [tt] p: //en.wikipedia [.] org / wiki / Advanced Encryption Standard

Cela signifie que vous ne pourrez plus y accéder tant qu'ils ne seront pas déchiffrés avec votre clé de déchiffrement personnelle! Sans votre clé personnelle et sans logiciel spécial, la récupération de données est impossible! Si vous suivez nos instructions, nous vous garantissons que vous pourrez décrypter tous vos fichiers rapidement et en toute sécurité!

Si vous souhaitez restaurer vos fichiers, écrivez-nous aux e-mails: [STRING OF EMAILS] Dans la ligne d'objet de votre message, écrivez votre identifiant personnel: [EDITED]

Nous vous recommandons d'envoyer votre message SUR CHACUN DE NOS 3 EMAILS, car le message peut ne pas atteindre le destinataire prévu pour diverses raisons! S'il vous plaît, écrivez-nous en anglais ou utilisez un traducteur professionnel! Si vous souhaitez restaurer vos fichiers, vous devez payer le décryptage en Bitcoins. Le prix dépend de la rapidité avec laquelle vous nous écrivez.

Si vous préférez la messagerie en direct, vous pouvez nous envoyer des Bitmessages depuis un navigateur Web via la page Web h [tt] ps: // bitmsg [.] Me. '

Gérer le Matrix Ransomware

Malheureusement, une fois que Matrix Ransomware crypte les fichiers, ils ne seront plus récupérables. Pour cette raison, il est nécessaire que les utilisateurs d'ordinateurs prennent des mesures pour s'assurer qu'ils ont protégé leurs données de ces menaces de manière préventive. La meilleure protection contre les menaces telles que Matrix Ransomware est d'avoir des sauvegardes de fichiers, ce qui donnera aux victimes la possibilité de récupérer leurs fichiers.

Mise à jour du 14 novembre 2018 - Matrix-FASTA Ransomware

Le Matrix-FASTA Ransomware est une variante de la famille Matrix, une famille de menaces de ransomwares apparues en avril 2018 et ayant vu diverses variantes depuis leur sortie initiale. Le Matrix-FASTA Ransomware, comme les autres variantes de Matrix, est conçu pour crypter les fichiers des victimes, puis exiger le paiement d'une rançon de la victime. Il est essentiel que les utilisateurs d'ordinateurs prennent des mesures pour protéger leurs PC contre le Matrix-FASTA Ransomware et les attaques similaires.

Fonctionnement du cheval de Troie Matrix-FASTA Ransomware

Le Matrix-FASTA Ransomware est généralement livré à l'ordinateur de la victime via l'utilisation de pièces jointes de courrier indésirable. Une fois le Matrix-FASTA Ransomware installé sur l'ordinateur de la victime, le Matrix-FASTA Ransomware cryptera les fichiers générés par l'utilisateur qu'il trouve sur l'ordinateur de la victime, qui peuvent inclure des fichiers avec les extensions de fichier suivantes:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4,, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

L'attaque Matrix-FASTA Ransomware endommagera les données ciblées de manière à ce qu'elles ne soient pas récupérables sans la clé de déchiffrement, ce qui signifie qu'elles peuvent être perdues définitivement. Les criminels tenteront de forcer la victime à payer une rançon en échange des données compromises par l'attaque Matrix-FASTA Ransomware.

Comment le ransomware Matrix-FASTA est livré à ses victimes

La variante Matrix-FASTA Ransomware a été observée pour la première fois le 14 novembre 2018. Plusieurs variantes de cette famille de ransomwares ont été publiées en 2018. Comme d'autres variantes de Matrix , la manière la plus courante de livrer le Matrix-FASTA Ransomware à les ordinateurs des victimes via des pièces jointes aux e-mails de spam, qui utilisent des scripts de macro intégrés pour télécharger et installer le Matrix-FASTA Ransomware sur l'ordinateur de la victime. La note de rançon Matrix-FASTA Ransomware, qui exige le paiement de la victime, demande à la victime de contacter les criminels via l'adresse e-mail `` fastbk@qq.com '' pour restaurer les données affectées. Le Matrix-FASTA Ransomware marque les fichiers cryptés par l'attaque en ajoutant l'extension de fichier `` .FASTA '' à chaque fichier crypté par l'attaque. Matrix-FASTA Ransomware renommera également les fichiers cryptés par l'attaque en remplaçant les noms des fichiers par l'adresse e-mail de contact Matrix-FASTA Ransomware et une chaîne de caractères cryptés. Une rançon typique de Matrix-FASTA Ransomware se situe entre 300 et 1000 USD.

Protéger vos données contre les menaces comme le ransomware Matrix-FASTA

La meilleure protection contre les menaces telles que Matrix-FASTA Ransomware consiste à stocker les sauvegardes de fichiers dans un endroit sûr. Les spécialistes de la sécurité conseillent aux utilisateurs d'ordinateurs d'avoir des copies de sauvegarde de leurs données stockées sur le cloud ou sur un périphérique de mémoire externe. Outre les sauvegardes de fichiers, les utilisateurs d'ordinateurs doivent également utiliser un programme de sécurité pour intercepter l'infection Matrix-FASTA Ransomware ou la supprimer une fois qu'elle a été installée.

Mise à jour du 22 octobre 2018 - Matrix-GMPF Ransomware

Le Matrix-GMPF Ransomware est classé comme une version légèrement modifiée du Matrix Ransomware qui a été publié en avril 2018. La nouvelle variante a été signalée le 22 octobre 2018 et ajoutée aux bases de données AV. La cyber-menace est nommée d'après le marqueur de fichier montré aux utilisateurs compromis - «.GMPF». Les versions précédentes portaient des noms similaires et incluaient le Matrix-THDA Ransomware et le Matrix-ITLOCK Ransomware . Le Matrix-GMPF Ransomware est conçu pour utiliser les chiffrements AES et RSA et rendre illisibles les données sur les appareils infectés. Ensuite, les utilisateurs voient un fichier texte appelé '# GMPF-README # .txt' et sont invités à envoyer un e-mail au compte de messagerie 'GetMyPass@qq.com'. La menace est programmée pour envoyer la clé de déchiffrement aux programmeurs via le réseau TOR et empêcher des tiers de découvrir un moyen de déchiffrer les données affectées. Vous pouvez reconnaître les fichiers cryptés en regardant leurs noms. Le cheval de Troie Matrix-GMPF Ransomware utilise le modèle - [GetMyPass@qq.com] .. GMPF - pour marquer les objets chiffrés. Par exemple, «Hanuman.pptx» peut être renommé en [GetMyPass@qq.com] .Z2VuZXJp-YwdGV89t.GMPF. » Comme mentionné ci-dessus, le message de rançon est fourni sous la forme `` # GMPF-README # .txt '', que vous pouvez charger dans le Bloc-notes de Microsoft et lire ce qui suit:

«QUE SE PASSE-T-IL AVEC VOS FICHIERS?

Vos documents, bases de données, sauvegardes, dossiers réseau et autres fichiers importants sont chiffrés avec les chiffrements RSA-2048 et AES-128. Pour plus d'informations sur le RSA et l'AES, cliquez ici:

h [tt] p: //en.wikipedia [.] org / wiki / RSA (cryptosystème)

h [tt] p: //en.wikipedia [.] org / wiki / Advanced Encryption Standard

Cela signifie que vous ne pourrez plus y accéder tant qu'ils ne seront pas décryptés avec votre clé de décryptage personnelle! Sans votre clé personnelle et sans logiciel spécial, la récupération de données est impossible! Si vous suivez nos instructions, nous vous garantissons que vous pourrez décrypter tous vos fichiers rapidement et en toute sécurité!

Si vous souhaitez restaurer vos fichiers, veuillez nous écrire aux e-mails: getmypass@qq.com '

Les auteurs de menaces changent souvent de compte de messagerie afin de maintenir leurs opérations en cours d'exécution et d'éviter de déclencher des alarmes auprès des fournisseurs de services de messagerie. Il est conseillé de démarrer les sauvegardes de données pour récupérer des attaques potentielles. Les noms de détection pour Matrix-GMPF Ransomware incluent:

Generic.Ransom.Matrix.B38FC644

Ransom.Agent! 8.6B7 (CLOUD)

Ransom.Matrix.S3765495

Ransom_MATRIX.THAOOBAH

Troj / Matrix-K

W32 / Agent! Tr

W32 / Generic.AC.41B59B! Tr

malware (score ai = 100)

Mise à jour du 20 décembre 2018 - Matrix-PRCP Ransomware

Les chercheurs en sécurité ont identifié une nouvelle variante de Matrix Ransomware au cours des derniers jours avant Noël 2018, appelée Matrix-PRCP Ransomware. La nouvelle ramification de Matrix applique l'extension .PRCP aux fichiers chiffrés.

La note de rançon est contenue dans un fichier nommé «# README_PRCP # .rtf». L'e-mail utilisé par les auteurs de la nouvelle variante que les victimes peuvent utiliser pour les contacter est radrigoman @ protonmail [.] Com. Il semble que cet e-mail soit également utilisé dans la manière dont le ransomware brouille les fichiers. Le Matrix-PRCP Ransomware renomme tous les fichiers qu'il a cryptés en utilisant le modèle suivant '[radrigoman@protonmail.com]. [Chaîne de caractères aléatoires] - [chaîne de caractères aléatoires] .PRCP.

Mise à jour du 14 janvier 2019 - Matrix-GRHAN Ransomware

Le Matrix-GRHAN Ransomware est une mise à jour mineure de la gamme Matrix de chevaux de Troie de cryptage qui a commencé à apparaître en avril 2018. Le Matrix-GRHAN Ransomware diffère très légèrement par rapport aux itérations précédentes, et la seule différence notable est qu'il utilise un nouveau modèle de changement de nom. La menace applique un chiffrement AES-256 modifié aux images, à l'audio, à la vidéo, au texte et aux bases de données. Les fichiers traités par Matrix-GRHAN Ransomware sont représentés par des icônes blanches génériques et des noms de fonctionnalités suivant le modèle «[greenelephan@qq.com] .. GRHAN». Par exemple, «Jotunheim.docx» peut être renommé en «[greenelephan@qq.com] .VC6NJ9-XWI88P.GRHAN» et les utilisateurs ne peuvent pas récupérer de l'attaque en utilisant les instantanés Shadow Volume. La menace actuelle est connue pour utiliser le service Shadow Volume et supprimer les points de restauration du système, ainsi que les instantanés Shadow Volume récemment créés. Le rançongiciel Matrix-GRHAN est signalé comme abandonnant ``! README_GRHAN! .Rtf '' sur les systèmes infectés et offre le message suivant:

«QUE SE PASSE-T-IL AVEC VOS FICHIERS?

Vos documents, bases de données, sauvegardes, dossiers réseau et autres fichiers importants sont chiffrés avec les chiffrements RSA-2048 et AES-128. Pour plus d'informations sur le RSA et l'AES, cliquez ici:

h [tt] p: //en.wikipedia [.] org / wiki / RSA (cryptosystème)

h [tt] p: //en.wikipedia [.] org / wiki / Advanced Encryption Standard

Cela signifie que vous ne pourrez plus y accéder tant qu'ils ne seront pas déchiffrés avec votre clé de déchiffrement personnelle! Sans votre clé personnelle et sans logiciel spécial, la récupération de données est impossible! Si vous suivez nos instructions, nous vous garantissons que vous pourrez décrypter tous vos fichiers rapidement et en toute sécurité!

Si vous souhaitez restaurer vos fichiers, veuillez nous écrire aux e-mails: greenelephan@qq.com '

Le cheval de Troie Matrix-GRHAN Ransomware peut interférer avec le travail des gestionnaires de bases de données et de certains gestionnaires de sauvegarde. La cyber-menace est conçue pour s'infiltrer et s'exécuter sur les réseaux d'entreprise, les fermes de serveurs et les réseaux de petites entreprises. Il est recommandé de s'assurer qu'il n'y a pas de ports et de services ouverts connectés à Internet via des connexions non sécurisées. Il n'est pas recommandé de contacter les opérateurs de ransomware via 'greenelephan@qq.com' et d'autres canaux pouvant être associés à Matrix-GRHAN Ransomware. Vous devez utiliser des sauvegardes propres et exécuter des analyses complètes du système si vous avez été infecté par Matrix-GRHAN Ransomware. L'élimination de cette menace doit être facilitée par des experts certifiés et des produits de sécurité fiables.

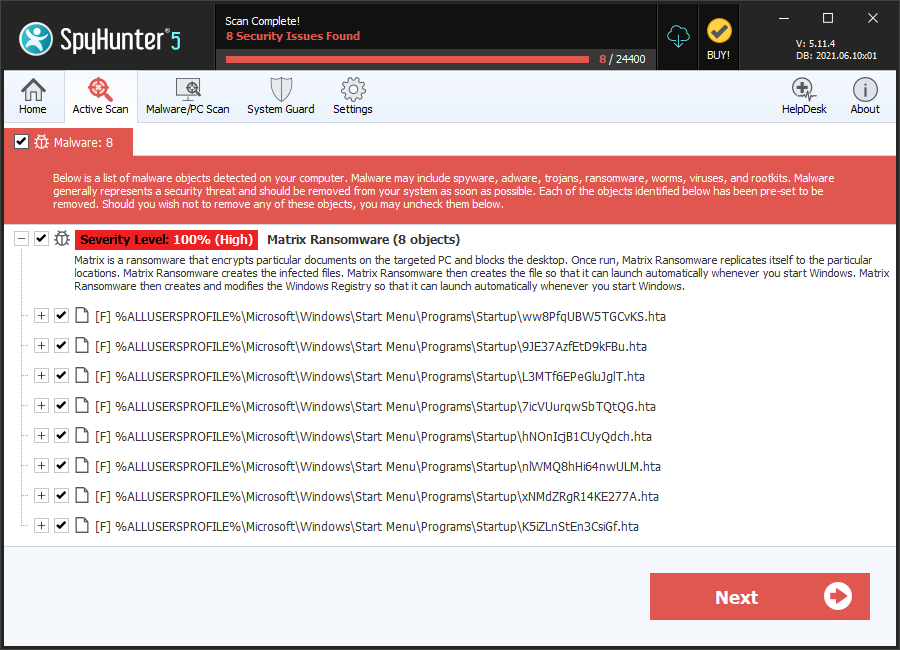

SpyHunter détecte et supprime Matrix Ransomware

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | ww8PfqUBW5TGCvKS.hta | 357ebe43792548be1256e67a8813ff36 | 70 |

| 2. | 9JE37AzfEtD9kFBu.hta | b0bd20328f7f8821206c874dde831b79 | 54 |

| 3. | L3MTf6EPeGluJglT.hta | b0f28cf9f05c5e25c20f04013fb6a696 | 46 |

| 4. | 7icVUurqwSbTQtQG.hta | c01b3084158ead651be3d6b006c31ddb | 43 |

| 5. | hNOnIcjB1CUyQdch.hta | b9649f26c37cb853b6d299a28db545bb | 34 |

| 6. | nlWMQ8hHi64nwULM.hta | 31cbcf227f72ed21e6c4464f507de6df | 34 |

| 7. | xNMdZRgR14KE277A.hta | a927a6983d9836760c9d0d185152f480 | 28 |

| 8. | K5iZLnStEn3CsiGf.hta | dbfa225d7f12f37f0174d8932e1caba2 | 27 |

| 9. | N9j8i4izeKqJNWw0.hta | e7d1927faef12edf45a3638cf3f8b8b2 | 26 |

| 10. | Bwbs92eNScj8boVR.hta | c71f3eefb61b981954235bf0076d3f0b | 25 |

| 11. | MwcHhEltJeCQfIX3.hta | e84253cda0b507e1349de162a14e3f5e | 25 |

| 12. | BjtY2tiEvEPe3Ry2.hta | 1cf10df2bb9a5b11801fc4274a76a08a | 25 |

| 13. | MLJbvD3qyJb4zIH0.hta | e43fa0ca398b13ac402214e07b4c48e7 | 25 |

| 14. | CHnXlFujjUUky3bQ.hta | 65e45e01bb979e4a7d66fa6b4a43b182 | 20 |

| 15. | EiQFMggycluaM2KN.hta | 88cf3be3d48adc65412d9ccc8675c723 | 20 |

| 16. | xicv4xv3q21J45Wa.hta | c38d23e5779785cc13b1b92b1e4ab7c7 | 19 |

| 17. | bySuMRhTosRxNSVK.hta | 8c5b40e05cefde9fc15ff3e37f02c7b7 | 18 |

| 18. | 6GwJaYZhHMU12p5k.hta | f5ce39d833f444821c983e4729388c55 | 18 |

| 19. | uuHw7WEyukJ53uIF.hta | 9a3a780e1509f2f7ebd69bd4b5fd9e96 | 18 |

| 20. | xz8GmuIomid3j8xA.hta | 8a7aee85ee76f85128b6cec0b0a39658 | 17 |

| 21. | ebIxNHzdfyPxdNEi.hta | 2ba8f7c88debee948b54f4d278799c27 | 17 |

| 22. | 8J8Nq13d3SEnLFg5.hta | b0139d446e979eeac438789d89035013 | 17 |

| 23. | LARmeOIF7pqvE2Id.hta | 63a90494f3dbde0be1c6e966568e6bb9 | 17 |

| 24. | EPf93mYqDG8pOCfZ.hta | 5a6a4836670229fc3b83fa210c649d1b | 16 |

| 25. | ZDc4hrKMsjl8VvzD.hta | bac966c75a8034f4e4d9c3aef5227913 | 16 |

| 26. | 075f86e2db93138f3f3291bc8f362e5f54dfdeeb98b63026697b266fbebddb00 | 66c7ca7b642a531ea1f9bf611ef8f42b | 3 |

| 27. | bc39998bad128866015b7f0a2e160afba3629b3ef83fe84e664e9e117beeef75 | e4e2aa6df9a5ca1e7942472a13bcd79d | 2 |