GarrantyDecrypt Ransomware

Fiche d'évaluation menace

Tableau de bord des menaces EnigmaSoft

EnigmaSoft Threat Scorecards sont des rapports d'évaluation de différentes menaces de logiciels malveillants qui ont été collectés et analysés par notre équipe de recherche. Les tableaux de bord des menaces EnigmaSoft évaluent et classent les menaces à l'aide de plusieurs mesures, notamment les facteurs de risque réels et potentiels, les tendances, la fréquence, la prévalence et la persistance. Les cartes de pointage EnigmaSoft Threat sont mises à jour régulièrement sur la base de nos données et mesures de recherche et sont utiles pour un large éventail d'utilisateurs d'ordinateurs, des utilisateurs finaux à la recherche de solutions pour supprimer les logiciels malveillants de leurs systèmes aux experts en sécurité analysant les menaces.

Les tableaux de bord des menaces d'EnigmaSoft affichent une variété d'informations utiles, notamment :

Classement : le classement d'une menace particulière dans la base de données des menaces d'EnigmaSoft.

Niveau de gravité : le niveau de gravité déterminé d'un objet, représenté numériquement, sur la base de notre processus de modélisation des risques et de nos recherches, comme expliqué dans nos critères d'évaluation des menaces .

Ordinateurs infectés : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

Voir aussi Critères d'évaluation des menaces .

| Niveau de menace: | 100 % (Haute) |

| Ordinateurs infectés : | 11 |

| Vu la première fois: | October 14, 2018 |

| Vu pour la dernière fois : | July 23, 2019 |

| Systèmes d'exploitation concernés: | Windows |

GarrantyDecrypt Ransomware est un cheval de Troie de type ransomware. GarrantyDecrypt Ransomware a été signalé pour la première fois le 10 octobre 2018. Le programme GarrantyDecrypt Ransomware est distribué à ses victimes par le biais de pièces jointes à des messages de spams. Les victimes recevront souvent un fichier Microsoft Word, une fois ouvert, GarrantyDecrypt Ransomware s'installe sur l’ordinateur ciblé. Toute après son tnstallation, GarrantyDecrypt Ransomware est conçu pour prendre en otage les fichiers de la victime et exiger le paiement d’une rançon.

Table des matières

Est-ce que vous pouvez compter sur la promesse dans le nom de GarrantyDecrypt Ransomware?

GarrantyDecrypt Ransomware cible les fichiers générés par l'utilisateur, qui peuvent inclure de nombreux documents tels que des fichiers vidéo, audio, textes et plus encore. Voici des exemples de données que des menaces telles que GarrantyDecrypt Ransomware vont cibler lors d'e leurs attaques:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf, .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, .prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf, .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, .pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx, .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr , .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, .qbp, .aif, .qba, .tlg, .qbx, .qby , .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd, .cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt, .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, .clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

GarrantyDecrypt Ransomware utilise un algorithme d'encodage fort lors de son attaque pour rendre les fichiers de la victime inaccessibles. GarrantyDecrypt Ransomware renommera les fichiers en ajoutant l'extension « .garrantydecrypt » à leur nom une fois les fichiers pris en otage. GarrantyDecrypt Ransomware fournit sa note de rançon sous la forme d'un fichier texte nommé '#RECOVERY_FILES#.txt' affiché sur le bureau de l'ordinateur infecté. Ce qui suit est le texte complet de la note de rançon de GarrantyDecrypt Ransomware:

'Tous vos fichiers ont été CRYPTÉS

Voulez-vous vraiment restaurer vos fichiers?

Écrivez à notre e-mail - garrantydecrypt@airmail.cc

et dites-nous votre ID unique

[caractères aléatoires]'

Les chercheurs sur les menaces informatiques conseillent vivement aux utilisateurs d’ordinateur de s’abstenir de payer la rançon demmandée par GarrantyDecrypt Ransomware ou de contacter les criminels responsables de cette attaque. Cela ne fait que permettre aux criminels de continuer à créer et à diffuser des menaces telles que celle-ci.

Protégez vos Données contre les Menaces telles que GarrantyDecrypt Ransomware

Malheureusement, GarrantyDecrypt Ransomware et les menaces similaires utilisent une méthode de cryptage assez puissante et il est actuellement impossible de restaurer les fichiers compromis par leurs attaques. À cause des nombreux problèmes qu'une infection de type ransomware peut causer, il est recommandé que les utilisateurs d’ordinateurs prennent des mesures préventives pour protéger leurs données adéquatement. La meilleure protection dont peuvent bénéficier les utilisateurs devrait inclure un programme de sécurité mis à jour et des copies de sauvegarde de toutes les données. Avoir des copies de sauvegarde de vos données garantit que, en cas d'attaque, les données peuvent être récupérées sans avoir à contacter les criminels ou à dépenser de l'argent.

Mise à jour du 28 décembre 2018 - Nostro Ransomware

Nostro Ransomware est la deuxième version majeure de la gamme de chevaux de Troie de type ransomware de GarrantyDecrypt. La menace initiale est apparue le 10 octobre 2018 et la nouvelle version est sortie le 28 décembre 2018. Nostro Ransomware utilise une nouvelle note de rançon, une nouvelle extension de fichier, un nouveau courrier électronique et des techniques de cryptage légèrement modifiées. Nostro Ransomware est classé dans la catégorie des menaces cryptographiques classiques qui éliminent les clichés instantanés de volume (Shadow Volume snapshots) sous Windows, écrasent les données ciblées et suppriment les points de restauration système pour éviter une récupération facile. Nostro Ransomware est connu pour analyser les lecteurs locaux et amovibles actuellement connectés au PC et encoder des conteneurs de données standard. Les fichiers Microsoft Word, les présentations, les PDF, les eBooks, les bases de données, les fichiers audio et vidéo sont rendus inaccessibles, mais vous pouvez toujours les copier/coller, les déplacer et les supprimer. Les fichiers reçoivent le suffixe « .NOSTRO » et quelque chose comme « Sabathon-Inmate 4859.acc » est renommé « Sabathon-Inmate 4859.acc.NOSTRO ». La nouvelle note de rançon conserve le nom '#RECOVERY_FILES#.txt' et elle peut être trouvée sur le bureau de l'utilisateur. Cependant, il a un message et un compte de messagerie tout à fait nouveaux:

'FÉLICITATIONS!

Tous vos fichiers ont été cryptés!

Vous devez maintenant nous envoyer un e-mail avec votre identifiant personnel.

Cet e-mail sera considéré comme un e-mail de confirmation indiquant que vous êtes prêt à payer pour la clé de déchiffrement.

Vous devez payer pour le décryptage en Bitcoins. Le prix est en fonction de la rapidité avec laquelle vous nous écrivez.

Après paiement, nous vous enverrons l'outil de déchiffrement qui décryptera tous vos fichiers.

Contactez-nous en utilisant cette adresse e-mail

nostro19@protonmail.com

Et dites-nous votre identifiant unique

[caractères aléatoires]'

Les experts en sécurité informatique qui travaillent avec des échantillons de ransomware sont pessimistes quant à la possibilité de créer un décrypteur gratuit pour les victimes de Nostro Ransomware. Le logiciel malveillant n'inclut pas de clé de déchiffrement codé en dur, il ne conserve aucune information sur l'hôte infecté et se détruit automatiquement une fois vos données chiffrées. Ne contactez pas « nostro19@protonmail.com » et n'essayez pas de négocier un prix avantageux. Il est possible que les auteurs de la menace tentent de vous faire un profil et de vous donner un prix absurde pour vos données s’ils pensent que vous avez perdu l’accès à des fichiers importants. Utilisez un service anti-malware réputé pour supprimer Nostro Ransomware et assurez-vous de disposer d'un disque de mémoire portable pour stocker vos sauvegardes.

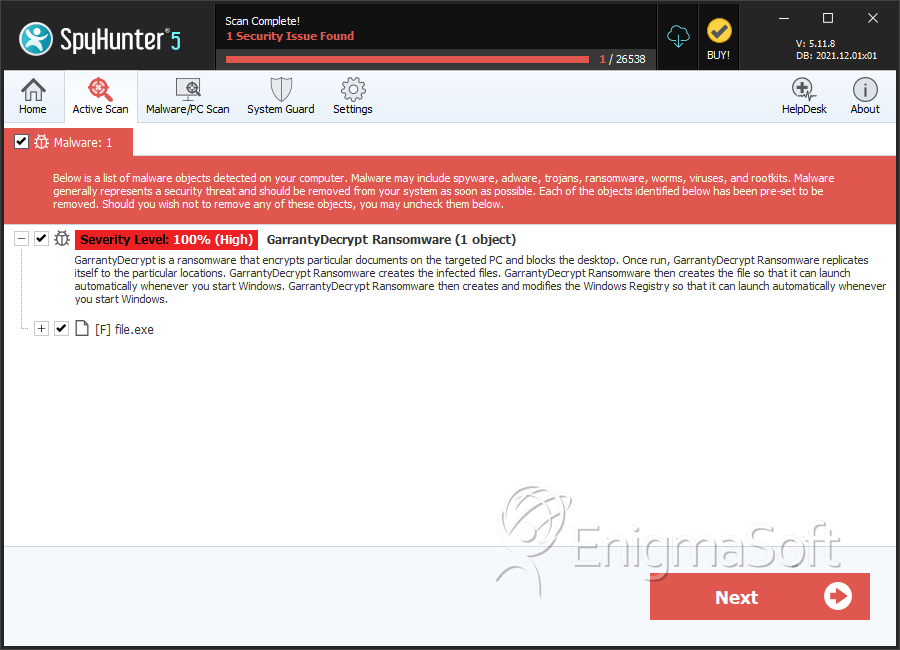

SpyHunter détecte et supprime GarrantyDecrypt Ransomware

Détails des fichiers système

| # | Nom de fichier | MD5 |

Détections

Détections : le nombre de cas confirmés et suspects d'une menace particulière détectée sur des ordinateurs infectés, tel que rapporté par SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | 7b16fbd06e3442bc9055208abd8f1ef3 | 0 |