Attention: les cybercriminels tirent parti du coronavirus pour exploiter les utilisateurs d'ordinateurs et propager des logiciels malveillants

Il n'a pas fallu beaucoup de temps aux acteurs de la menace pour réaliser l'opportunité d'ingénierie sociale que le nouveau coronavirus (2019-nCoV) leur a présentée. L'infection respiratoire originaire de Wuhan, en Chine, est devenue la une des journaux ces dernières semaines, bien que les premiers cas aient été signalés en décembre 2019.

Il n'a pas fallu beaucoup de temps aux acteurs de la menace pour réaliser l'opportunité d'ingénierie sociale que le nouveau coronavirus (2019-nCoV) leur a présentée. L'infection respiratoire originaire de Wuhan, en Chine, est devenue la une des journaux ces dernières semaines, bien que les premiers cas aient été signalés en décembre 2019.

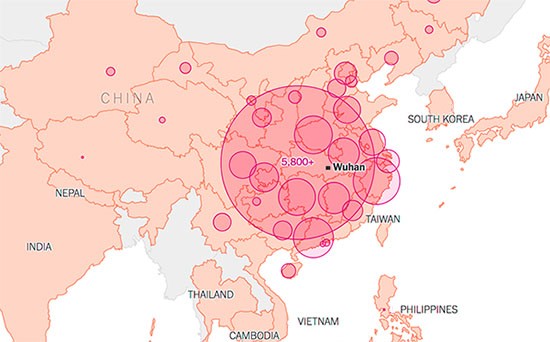

En environ un mois depuis les premières infections signalées, il y a eu plus de 8 000 cas confirmés, le nombre de morts atteignant plus de 170 personnes. À l'heure actuelle, le coronavirus s'est propagé dans toutes les provinces de Chine, ainsi que dans plusieurs autres pays, dont les États-Unis, le Canada, le Japon, la France, l'Allemagne, Taïwan et la Thaïlande, ce qui a incité l' Organisation mondiale de la santé à déclarer une urgence sanitaire mondiale .

Carte via upnewsinfo.com du Coronavirus se propageant à travers la Chine et les pays voisins

Il n'est pas surprenant que les cybercriminels commencent à exploiter la menace des coronavirus pour diffuser leurs propres virus. Des chercheurs en sécurité ont découvert une campagne de phishing qui propage le troyen tristement célèbre banque Emotet au Japon, avec des courriels qui imitent des avertissements légitimes d'organisations de santé dans les préfectures de Gifu, Tottori et Osaka.

Selon un rapport d'IBM X-Force, les courriels sont écrits en japonais et "Le texte indique brièvement qu'il y a eu des rapports de patients atteints de coronavirus dans la préfecture de Gifu au Japon et exhorte le lecteur à consulter le document joint." Ils ont également un pied de page qui présente toutes les adresses postales, fax et numéros de téléphone corrects, pour les organismes de santé concernés dans les préfectures respectives, pour plus d'authenticité.

Les documents que les acteurs de la menace joignent sont des instructions présumées sur la façon de se protéger contre le virus, des mises à jour sur sa propagation et des procédures de détection de virus. Cela ne peut pas être plus éloigné de la vérité, surtout si l'on considère les nouvelles récentes selon lesquelles le nouveau coronavirus peut être propagé par des personnes ne présentant aucun symptôme de la maladie.

Bien que la position géographique du Japon en fasse la cible la plus évidente pour les premières campagnes de phishing, les chercheurs en sécurité avertissent que ce type d'attaques va se généraliser car le coronavirus lui-même affecte plus de pays dans le monde. Il y a déjà eu des détections de fichiers liés aux coronavirus portant les noms suivants: UDS: DangerousObject.Multi.Generic , Worm.Python.Agent.c , Worm.VBS.Dinihou.r , Trojan.WinLNK.Agent.gg, HEUR: Trojan .WinLNK.Agent.gen, HEUR: Trojan.PDF.Badur.b et Trojan.WinLNK.Agent.ew.

De tels reportages sont destinés à être exploités par des gangs criminels, en ligne et hors ligne. Prenons, par exemple, la récente attaque de rançongiciels Sodinokibi contre Travelex , qui a ensuite été utilisée par des gangs criminels pour mener des escroqueries téléphoniques.

La meilleure façon de vous protéger contre les campagnes de phishing est d'éviter d'ouvrir les e-mails non sollicités et les pièces jointes qu'ils pourraient contenir. Dans le cas où vous rencontrez un e-mail qui pique votre intérêt, il est conseillé d'essayer de trouver et d'accéder aux informations qu'il contiendrait directement depuis sa source, au lieu d'ouvrir des pièces jointes suspectes.