APT28

Le monde de la cybercriminalité ne concerne pas seulement les pirates et les mauvais acteurs qui cherchent à gagner rapidement de l'argent en se propageant autour des spams de phishing. Il existe un autre type d'acteurs menaçants qui vont au-delà des rançongiciels à but lucratif ou des virus gênants. Ces groupes sont généralement appelés acteurs de menaces persistantes avancées, ou APT.

Le monde de la cybercriminalité ne concerne pas seulement les pirates et les mauvais acteurs qui cherchent à gagner rapidement de l'argent en se propageant autour des spams de phishing. Il existe un autre type d'acteurs menaçants qui vont au-delà des rançongiciels à but lucratif ou des virus gênants. Ces groupes sont généralement appelés acteurs de menaces persistantes avancées, ou APT.

La plus grande différence entre un APT et un groupe de pirates informatiques diffusant des logiciels malveillants est qu'un APT est le plus souvent une organisation parrainée par l'État, dont les actions sont généralement utilisées pour infiltrer des réseaux très médiatisés, souvent gouvernementaux, et extraire des informations sensibles ou confidentielles. La partie "persistante" de la définition implique que les acteurs du groupe ont des objectifs définis à long terme et ne recherchent pas seulement des gains monétaires aléatoires, en gardant un profil bas aussi longtemps que possible pour éviter d'être détectés.

En supposant qu'un APT soit soutenu par une autorité officielle de l'État, les ressources dont dispose le groupe seront également bien supérieures à ce que la plupart des organisations cybercriminelles peuvent rassembler.

Cette semaine dans l'épisode 37 des logiciels malveillants, partie 2 : des pirates informatiques parrainés par l'État (APT28 Fancy Bear) ciblent les fabricants de vaccins COVID-19

L'identifiant numérique donné aux différents APT n'est qu'un raccourci pratique pour les chercheurs en sécurité pour en parler sans mentionner leurs alias entiers, qui sont souvent nombreux.

L'APT28 (Advanced Persistent Threat) est un groupe de piratage informatique originaire de Russie. Leur activité remonte au milieu des années 2000. Les chercheurs en logiciels malveillants pensent que les campagnes du groupe APT28 sont financées par le Kremlin, car elles ciblent généralement des acteurs politiques étrangers. Le groupe de piratage APT28 est mieux connu sous le nom de Fancy Bear, mais il est également reconnu sous divers autres alias - Sofacy Group, STRONTIUM, Sednit, Pawn Storm et Tsar Team.

Table des matières

Les tristement célèbres campagnes de piratage menées par Fancy Bear

Les experts pensent que le Fancy Bear a joué un rôle dans le piratage du Comité national démocrate de 2016, qui, selon certains, a eu une certaine influence sur le résultat des élections présidentielles qui se sont déroulées la même année. Au cours de la même année, le groupe Fancy Bear a également ciblé l'Agence mondiale antidopage en raison du scandale impliquant des athlètes russes. Les données obtenues par Fancy Bear ont ensuite été publiées et rendues publiques. Les données ont révélé que certains des athlètes testés positifs pour le dopage ont ensuite été exemptés. Le rapport de l'Agence mondiale antidopage indiquait que les substances illicites étaient destinées à un « usage thérapeutique ». Au cours de la période 2014 à 2017, le groupe Fancy Bear a été impliqué dans diverses campagnes ciblant des personnalités médiatiques aux États-Unis, en Russie, en Ukraine, dans les États baltes et en Moldavie. Fancy Bear s'en est pris à des personnes travaillant dans des entreprises médiatiques, ainsi qu'à des journalistes indépendants. Toutes les cibles ont participé au reportage sur le conflit russo-ukrainien qui s'est déroulé dans l'est de l'Ukraine. En 2016 et 2017, l'Allemagne et la France ont eu des élections majeures, et il est probable que le groupe Fancy Bear ait également trempé ses doigts dans ces tartes. Des responsables des deux pays ont signalé qu'une campagne utilisant des e-mails de harponnage comme vecteurs d'infection avait eu lieu, mais ils ont déclaré que l'attaque de piratage n'avait eu aucune conséquence.

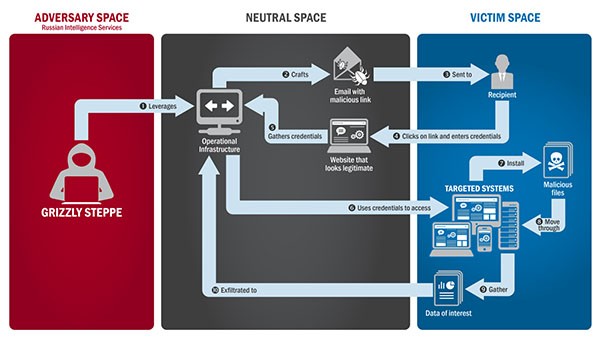

L'image ci-dessous est un chemin de démonstration qu'APT28/Fancy Bear utilise pour effectuer ses cyber-intrusions contre certains systèmes ciblés. Le gouvernement américain a confirmé de telles actions d'intrusion dans le parti politique du premier groupe d'acteurs, APT29 en 2015, puis du second, APT28, en 2016.

Schéma illustrant les actions et les processus des techniques de spear-phishing et des intrusions d'APT28/Fancy Bear contre les systèmes ciblés - Source : US-Cert.gov

Outils d'ours fantaisie

Pour échapper aux regards indiscrets des chercheurs en cybersécurité, le groupe de piratage Fancy Bear veille à modifier régulièrement son infrastructure C&C (Command and Control). Le groupe dispose d'un arsenal impressionnant d'outils de piratage , qu'ils ont construits en privé - X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange et CHOPSTICK. Souvent, au lieu d'une propagation directe, Fancy Bear préfère héberger ses logiciels malveillants sur des sites Web tiers, qu'ils créent pour imiter des pages légitimes afin de tromper leurs victimes.

Fancy Bear utilise également des techniques d'obscurcissement avancées qui les aident à éviter d'être détectés aussi longtemps que possible. Le groupe a commencé à ajouter des données indésirables dans leurs chaînes codées, ce qui rend très difficile le décodage des informations sans l'algorithme spécifique pour supprimer les bits indésirables. Pour gêner davantage les chercheurs en sécurité, APT28 réinitialise également les horodatages des fichiers et nettoie régulièrement les journaux d'événements pour rendre plus difficile le traçage des activités malveillantes.

Fancy Bear est l'un des groupes de piratage les plus mal connus, et rien n'indique qu'ils arrêteront leurs campagnes de si tôt. Le gouvernement russe est connu pour utiliser les services de groupes de piratage, et Fancy Bear est l'un des groupes de piratage de plus haut niveau.

Accusations allemandes contre des membres présumés d'APT28

En juin 2020, le ministère allemand des Affaires étrangères a informé l'ambassadeur de Russie dans le pays qu'il demanderait des "sanctions de l'UE" contre le citoyen russe Dmitriy Badin. Les autorités allemandes pensent qu'il est connecté à Fancy Bear / APT28 et prétendent avoir des preuves qu'il a été impliqué dans une cyberattaque en 2015 contre le parlement allemand.

La porte-parole du ministère russe des Affaires étrangères, Mme Zakharova, a qualifié ces allégations d'"absurdes" et les a fermement rejetées, soulignant sa conviction que les informations utilisées par les autorités allemandes provenaient de sources américaines. Elle a également exhorté les autorités allemandes à fournir toute preuve de l'implication russe dans l'attaque.