Qbot se propage via les e-mails de phishing Windows Defender

Qbot aka Quakbot a commencé comme un cheval de Troie bancaire, mais de nos jours, il installe également d'autres menaces de logiciels malveillants et les cybercriminels l'utilisent pour accéder aux réseaux. L'un des principaux vecteurs d'infection de Qbot est la charge utile de deuxième étape pour Emotet et l'autre est les e-mails de phishing. Les cybercriminels sont toujours à la recherche de bons thèmes de phishing et récemment les opérateurs de Qbot se sont installés sur Windows Defender.

Qbot aka Quakbot a commencé comme un cheval de Troie bancaire, mais de nos jours, il installe également d'autres menaces de logiciels malveillants et les cybercriminels l'utilisent pour accéder aux réseaux. L'un des principaux vecteurs d'infection de Qbot est la charge utile de deuxième étape pour Emotet et l'autre est les e-mails de phishing. Les cybercriminels sont toujours à la recherche de bons thèmes de phishing et récemment les opérateurs de Qbot se sont installés sur Windows Defender.

Windows Defender est la solution antimalware intégrée pour Windows 10 et de nombreux utilisateurs qui ne se concentrent pas sur la sécurité ne comptent que sur elle pour la protection. En tant que tel, Windows Defender est un choix solide pour les appâts de phishing. Les campagnes Qbot actuelles ne s'écartent pas des attaques précédentes.

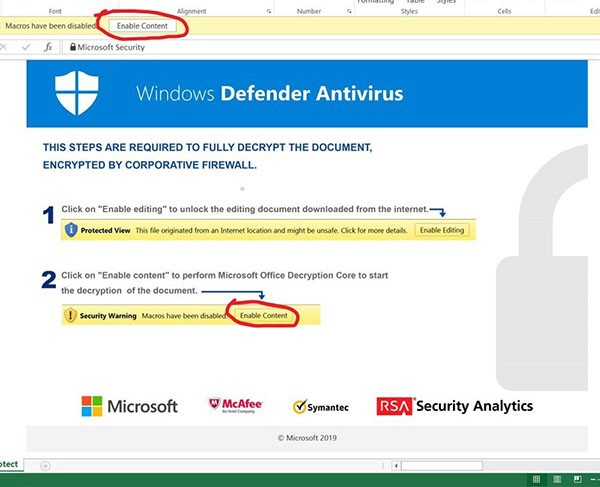

La victime potentielle reçoit un e-mail qui, dans ce cas, donne l'impression qu'il s'agit d'une alerte provenant de Windows Defender. L'e-mail contient une pièce jointe que l'utilisateur est encouragé à ouvrir. La pièce jointe est un fichier Excel .xls qui contient supposément l'alerte. La façon dont Qbot infecte un système via le fichier sont des macros malveillantes. Pour que l'infection se produise, la victime potentielle doit avoir les macros activées. Pour que l'utilisateur le fasse, les cybercriminels prétendent que le document est crypté et l'utilisateur doit cliquer sur "Activer le contenu" et cela active les macros. Si activé, les macros sont exécutées et téléchargeront et installeront Qbot.

Exemple d'e-mail de phishing Qbot

Une fois que Qbot infecte un appareil, il peut causer beaucoup de dégâts. L'une des choses que Qbot fait est de localiser et de voler toutes les informations d'identification bancaires qu'il peut trouver. Une autre fonction de ce malware est de diffuser d'autres menaces. Qbot lui-même est souvent la charge utile de deuxième étape dans les infections Emotet. En plus de cela, si l'appareil infecté est sur un réseau, Qbot peut donner aux cybercriminels l'accès à cet ordinateur et potentiellement à l'ensemble du réseau. Dans de tels cas, les opérateurs essaieront généralement de déployer une sorte de ransomware. Qbot et par extension Emotet sont souvent suivis d'attaques de ransomware ProLock.

Il est peu probable que les utilisateurs soucieux de leur sécurité craquent pour un tel système de phishing, mais il y a plus qu'assez d'utilisateurs occasionnels qui le feront. Avec la récente résurgence d'Emotet, le nombre d'infections Qbot est susceptible d'augmenter encore plus. Alors que les grandes organisations font des victimes plus désirables, les utilisateurs individuels ont aussi beaucoup à perdre.