Au moins 500 sites WordPress et Joomla compromis par une campagne agressive de Shaans Ransomware

Des chercheurs en sécurité ont récemment découvert un répertoire HTTP masqué qui permettait aux attaquants d’utiliser WordPress et Joomla pour installer le ransomware Shade.

Des chercheurs en sécurité ont récemment découvert un répertoire HTTP masqué qui permettait aux attaquants d’utiliser WordPress et Joomla pour installer le ransomware Shade.

La campagne de ransomware a réussi à compromettre des centaines de propriétés en ligne, visant potentiellement des milliers, selon Zscaler. Les victimes de attaque ont été trompées par des courriels de phishing avec un fichier ZIP joint contenant un code JavaScript. Le script a téléchargé et exécuté le ransomware Shade sur les ordinateurs infectés.

Quelles cibles sont susceptibles être une cible de phishing?

WordPress et Joomla sont actuellement un des systèmes de gestion de contenu les plus utilisés. La menace actuelle posée par le ransomware Shade est plus susceptible d’affecter les sites Web qui exécutent des plugins, des thèmes et des logiciels obsolètes. Les sites Web les plus vulnérables exécutent probablement les versions WordPress 4.8.9 à 5.1.1.

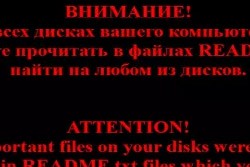

utilisation un répertoire signifie que les personnes à origine de ces attaques peuvent cacher un certain nombre de fichiers, tels que le ransomware Shade, aux administrateurs de Joomla et WordPress. Une fois que la charge de la menace est exécutée, le papier peint sur la machine de la victime est modifié pour afficher une note de rançon en anglais et en russe.

Les attaquants ont également pris des mesures pour utiliser des pages de phishing qui imitent certains des outils de productivité couramment utilisés, tels que Dropbox, Gmail et OneDrive. Des pages ont été créées pour imiter spécifiquement les sites Web des entreprises et des banques, tels que ceux de DHL, Bank of America, etc. Cela signifie probablement que les acteurs de la menace cherchaient des noms utilisateur, des mots de passe et des données personnelles sensibles.

Comment fonctionne la campagne Shade Ransomware

Bien que la source des problèmes actuels avec Shade contre les utilisateurs de Joomla et WordPress ne soit pas connue pour le moment, il est conseillé aux équipes de sécurité et aux utilisateurs de réagir rapidement afin de limiter la propagation potentielle de ces attaques de phishing .

Le ransomware Shade, également connu sous le nom de Troldesh , est un représentant typique des menaces de type cryptovirus qui gagnent en popularité ces derniers temps. Ce qu il fait est de chiffrer un certain nombre de fichiers importants ou couramment utilisés sur ordinateur une victime en utilisant une méthode de chiffrement AES-256. Une fois cette tâche terminée, il laisse tomber une note de rançon dans un endroit visible afin que les utilisateurs puissent la voir. La menace ajoute les noms de fichiers avec extension .ID_of_infected_machine.crypted000007, ce qui les rend inutilisables à moins qu ils ne soient déchiffrés.

Shade utilise deux moyens pour remettre argent de la rançon aux personnes à origine de sa propagation: le serveur Tor et le courrier électronique. Dans le premier cas, les utilisateurs sont invités à accéder au navigateur anonyme et à suivre les instructions de transfert pour payer la rançon. Quel que soit le type de données, rien ne garantit que les utilisateurs de Shade ransomware déverrouilleront les fichiers à nouveau. Il est donc conseillé aux utilisateurs et aux entreprises éviter de payer la moindre rançon.

Les cybercriminels ont apporté des améliorations au ransomware Shade afin qu il puisse éventuellement installer un outil accès à distance (RAT) lorsqu il installe lui-même surordinateur de la victime.. Le ransomware semble rechercher tous les documents indiquant que ordinateur a été utilisé dans les départements des organisations russophones.

Une fois que de tels documents sont détectés, un cheval de Troie Teamspy est installé . Ce cheval de Troie spécifique supprime une version modifiée de utilitaire NirCmd, TeamViewer, 7ZIP et de la bibliothèque emballage RDP sur ordinateur infecté. À aide de cet ensemble outils, les cybercriminels peuvent tenter de modifier le système exploitation et de prendre le contrôle un PC infecté à distance.